“Por favor, digite a senha de uso único (OTP) que foi enviada para o seu número de celular registrado.” A próxima vez que você vir...

Cibersegurança na saúde, parte 2

Se você está animado para explorar como as organizações de saúde podem fortalecer suas defesas cibernéticas para se proteger contra ataques, você veio ao lugar...

[PODCAST] O seu computador está mais vulnerável nos feriados?

Nosso ManageEngine Podcast está de volta! No nosso 16º episódio, o tema é festas e feriados, e como eles podem apresentar novas vulnerabilidades para seu...

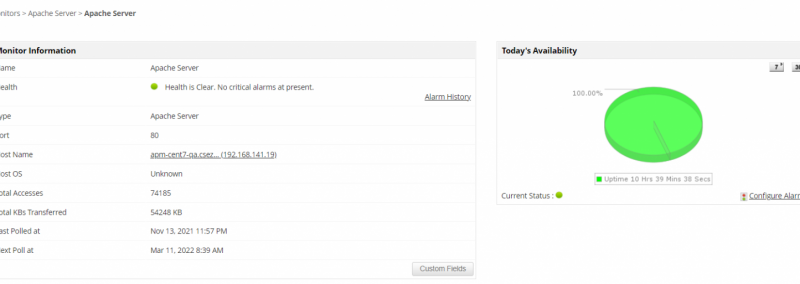

Benefícios das ferramentas de monitoramento do servidor web Apache

Incorporar o monitoramento do servidor web Apache em sua estratégia de gerenciamento de infraestrutura de TI pode ajudar a identificar gargalos de desempenho preventivamente. Essa...

Descoberta de dispositivos: o caminho para a visibilidade total da rede

Para que uma organização evite ataques cibernéticos, primeiro ela precisa ter visibilidade completa de todos os eventos que ocorrem em sua rede. Com essa visibilidade,...

Mapeie essas 2 estruturas de segurança para fortalecer sua defesa cibernética

Um bom plano de segurança cibernética excede seu objetivo principal de proteger os dados da sua empresa. Também ajuda você a cumprir com eficiência os...

Cibersegurança na área da saúde

As organizações de saúde são, sem dúvida, os alvos mais populares para ataques cibernéticos. De acordo com o último relatório da SonicWall, o setor de...

Proteja seu ecossistema de IoT: os 5 principais desafios de segurança e práticas recomendadas

O advento da digitalização trouxe inúmeros benefícios para organizações e clientes. No entanto, também abriu novas brechas cibernéticas que os adversários podem explorar e as...

Como projetar regras de detecção para seu SIEM

Para qualquer solução SIEM, as regras de detecção integradas são os principais recursos que podem garantir que a detecção de ameaças seja mais fácil e...