Para que uma organização evite ataques cibernéticos, primeiro ela precisa ter visibilidade completa de todos os eventos que ocorrem em sua rede. Com essa visibilidade, a organização pode analisar o comportamento de risco de usuários e entidades e tomar as medidas necessárias para se proteger de forma proativa.

No entanto, se um ataque ainda acontecer, a organização novamente precisa de visibilidade completa para identificar como e de onde o invasor entrou na rede. Mesmo ao realizar análise forense de log, as organizações precisam de visibilidade completa da rede. Sem ele, a organização não poderá voltar no tempo, identificar a causa raiz e vinculá-la ao comportamento de funcionários ou terminais específicos.

Para obter visibilidade da rede, as organizações precisam ingerir os logs de todos os dispositivos de rede em uma solução de análise de segurança, como a ferramenta SIEM. O primeiro passo para ganhar visibilidade é descobrir todos os dispositivos conectados à rede. Mas no caso de uma organização em crescimento onde novos dispositivos podem ser adicionados à rede continuamente, manter a visibilidade em todos os dispositivos de rede é mais fácil falar do que fazer. No entanto, organizações com dispositivos não descobertos são alvos fáceis para ataques cibernéticos.

Embora adicionar dispositivos manualmente seja uma opção, não é viável, especialmente em uma organização em crescimento. Nesses casos, é melhor optar por uma solução SIEM que possa descobrir automaticamente dispositivos em sua rede. Seja o dispositivo um dispositivo Windows, um firewall, um roteador ou outro dispositivo, uma boa solução SIEM pode descobri-lo automaticamente, desde que o analista de segurança insira o intervalo de IP no qual deseja que os dispositivos sejam descobertos.

Depois que esses dispositivos são descobertos, a solução SIEM pode analisar os logs desses dispositivos sem problemas e fornecer relatórios detalhados. A solução SIEM usará sua plataforma integrada de inteligência contra ameaças (TIP), mecanismo de correlação e módulo de detecção de anomalias para analisar os logs.

Um TIP fornece feeds de ameaças que fornecem informações cruciais, como indicadores de comprometimento, endereços IP maliciosos e detalhes de recursos de invasores conhecidos. O mecanismo de correlação ajuda a conectar os pontos entre eventos aparentemente não relacionados e identificá-los como parte de um incidente maior. E a detecção de anomalias, ou UEBA, ajuda a detectar eventos anômalos causados por pessoas internas mal-intencionadas e ameaças externas. A UEBA também permite pontuação de risco e priorização de alertas, facilitando muito a vida dos analistas.

O ManageEngine Log360 é uma solução SIEM unificada com recursos integrados de DLP e CASB que oferece monitoramento de segurança em tempo real, visibilidade completa da nuvem, gerenciamento de conformidade integrado e muito mais.

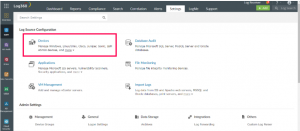

Para descobrir dispositivos automaticamente usando o Log360, selecione a guia Configurações no painel do Log360 e clique em Dispositivos conforme mostrado na figura abaixo.

Figura 1: Console do Log360 mostrando opções para configuração de origem de log

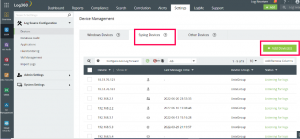

Agora, se você quiser adicionar um dispositivo de um formato específico, digamos um dispositivo syslog, clique em Syslog Devices e selecione Add Device(s), conforme mostrado na Figura 2, para adicionar o dispositivo necessário.

Figura 2: Console do Log360 exibindo opções para descoberta de dispositivos

Se você já conhece os detalhes do host, insira-os diretamente. Caso contrário, você pode selecionar a opção Descobrir e Adicionar, conforme mostrado abaixo.

Figura 3: Adicionando dispositivos syslog usando o Log360

Agora você pode descobrir dispositivos com base no intervalo de IP ou CIDR, conforme mostrado na Figura 4.

Figura 4: Descoberta automática de dispositivos usando o ManageEngine Log360.

-

Além de descobrir dispositivos automaticamente, o Log360 ajuda você a:

-

Colete logs de mais de 700 tipos de dispositivos de rede para monitoramento em tempo real.

-

Correlacione diferentes eventos em incidentes maiores que são mais fáceis de gerenciar.

-

Monitore o acesso a servidores e bancos de dados e rastreie atividades suspeitas em seus servidores de arquivos.

-

Receba alertas com base nas pontuações de risco crescentes.

-

Automatize sua resposta a incidentes e pare a exfiltração de dados maliciosos.

Para saber mais sobre como o Log360 pode ajudar sua organização a se defender contra ataques cibernéticos, inscreva-se para uma demonstração personalizada e fale com nossos especialistas em soluções. Obrigado por ler, pessoal!