No início deste ano, em junho, a Apple anunciou um novo conjunto de atualizações para o gerenciamento de dispositivos Apple focados principalmente em melhorar a...

Cinco leituras recomendadas: Quem deixou o estranho entrar? Ataques em videoconferências

Cinco leituras recomendadas é uma coluna regular sobre cinco itens notáveis que descobrimos ao pesquisar tópicos populares e atemporais. Nesta edição, conheceremos a evolução da...

Equipe vermelha de segurança cibernética: o que é e por que você precisa de uma

As empresas querem se manter competitivas no cenário digital em constante mudança. Mas, à medida que o mundo enfrenta ataques cibernéticos complexos e violações de...

ManageEngine reconhecida no Gartner® Magic Quadrant™ para Segurança da Informação e Gerenciamento de Eventos pela sexta vez!

Hoje, temos o prazer de anunciar que a ManageEngine foi reconhecida no Gartner® Magic Quadrant™ 2022 para Segurança da Informação e Gerenciamento de Eventos (SIEM),...

A variedade de ransomware que explora até arquivos de 2 MB: Onyx

Onyx está entre os participantes mais recentes no cenário do ransomware;ele começou a aparecer em abril de 2022. Acredita-se que seja uma variante do Chaos...

Decodificando ataques de shell reversos

A recente vulnerabilidade do Log4j deixou várias empresas cambaleando enquanto desenvolvedores e profissionais de segurança lutavam para corrigir sistemas e mitigar os danos causados. Uma...

Alinhando Zero Trust com Essential Eight

A pandemia do COVID-19 estimulou uma grande transformação digital, mas a segurança ainda não alcançou. O trabalho híbrido tornou-se a norma e as pegadas de...

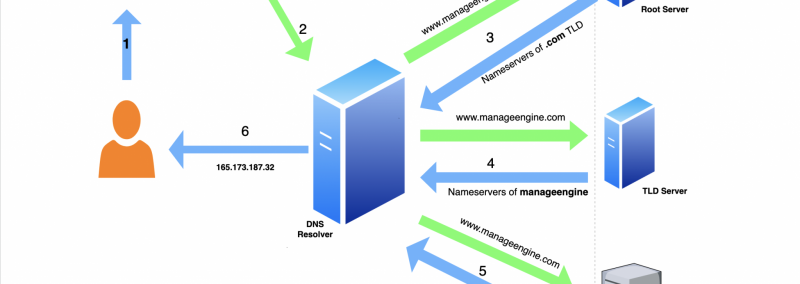

Como funciona o DNS?

A resolução DNS é o primeiro passo dado para formar uma conexão com a internet. Isso inclui quando qualquer dispositivo está sendo usado para acessar...

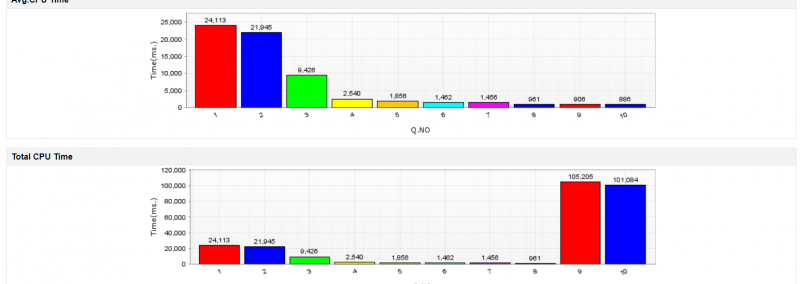

Desafios comuns do SQL Server – o Applications Manager ajuda você a superá-los

Os sistemas de gerenciamento de banco de dados são um componente essencial das aplicações de negócios. Ao longo dos anos, o MS SQL conquistou seu...