Um estudo da IDSA descobriu que 79% das empresas sofreram uma violação de identidade. Na ManageEngine, entendemos a importância das identidades para a postura geral...

ManageEngine é campeã no Cybersecurity Breakthrough Awards 2022!

É com imenso prazer que anunciamos que a ManageEngine foi declarada vencedora no Cybersecurity Breakthrough Awards 2022. O ManageEngine ADAudit Plus, nossa solução de segurança...

Você está procurando dicas para impedir golpes de phishing?

“Você herdou uma fortuna. Para transferir o dinheiro, preciso de seus dados bancários.” Se você já se deparou com algo assim, precisa continuar lendo. De...

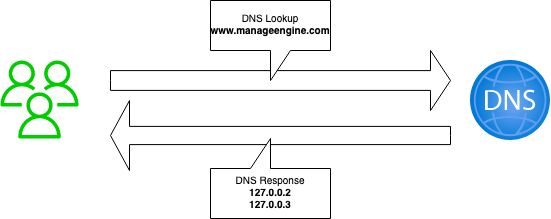

Como admins de rede podem se beneficiar do failover de DNS

O tempo de inatividade é um pesadelo, e todo administrador de rede ou aplicação deseja evitá-lo da maneira que puder. Quanto maior o tempo de...

Black Friday: garanta a sua cibersegurança!

A pandemia pode ter terminado, mas o hábito e a predileção pelas compras onlines se manteve. Até mesmo para aqueles que ainda preferem fazer suas...

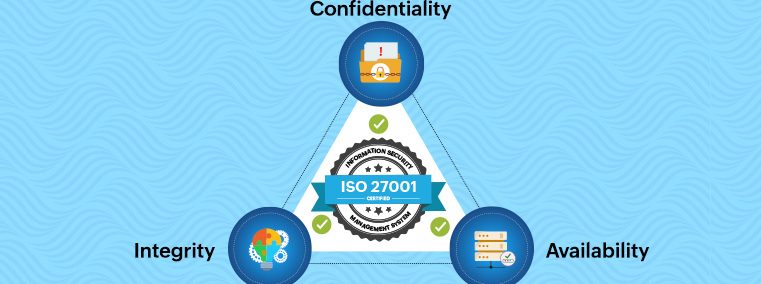

Começando com a ISO 27001? Aqui está o que você precisa saber.

A grade de normas ISO 27000 atua como uma estrutura de gerenciamento de segurança da informação para instituições em todo o mundo. A ISO 27001...

Cinco leituras recomendadas: A história de amor sem fim entre ataques cibernéticos e assistência médica

Cinco leituras recomendadas é uma coluna regular sobre cinco itens notáveis que descobrimos ao pesquisar tópicos populares e atemporais. Nesta edição, conheceremos o legado entre...

9 dicas para dominar a arte da instalação de software

Os administradores de TI enfrentam pressão de todos os lados. Além de rastrear e proteger dados entre dispositivos, eles também devem gerenciar um inventário em...

A recuperação: como superar um ataque de malware

Um relatório publicado pela Cybersecurity Ventures prevê que, até 2031, o ransomware atacará uma empresa, indivíduo ou dispositivo a cada dois segundos. As consequências de...