O recurso de detecção de anomalias de uma solução SIEM, UEBA, é alimentado por algoritmos de aprendizado de máquina para identificar desvios do comportamento esperado...

Injeção de SQL e script entre sites: as diferenças entre os dois ataques

Os invasores cibernéticos estão sempre atentos a qualquer vulnerabilidade em potencial que possa ser explorada por várias táticas e técnicas, como phishing, ataque de força...

Detecte ataques PowerShell com SIEM

Ameaças sem arquivos estão aumentando. Essas ameaças ocorrem quando os cibercriminosos usam software pré-existente nos sistemas das vítimas para realizar ataques, em vez de usar...

Respondendo às perguntas frequentes sobre monitoramento de temperatura da CPU

Você já se perguntou como poderíamos ser produtivos se pudéssemos medir e monitorar nossos cérebros e ser alertados toda vez que os usamos demais? Embora...

5 vantagens de implantar uma solução SIEM na nuvem

Como as organizações estão migrando rapidamente para a nuvem para aproveitar a vantagem da nuvem, os serviços também estão migrando para a nuvem, incluindo soluções...

Coleta de logs 101: Cobrindo o básico

Logs são registros de tudo o que está acontecendo dentro do ambiente de TI da sua organização. Normalmente, são uma série de mensagens com registro...

O que é um centro de operações de segurança? Entenda tudo que você precisa saber

Um centro de operações de segurança (SOC) é um recurso de monitoramento e alerta corporativo que ajuda as organizações a detectar ameaças de segurança, monitorar...

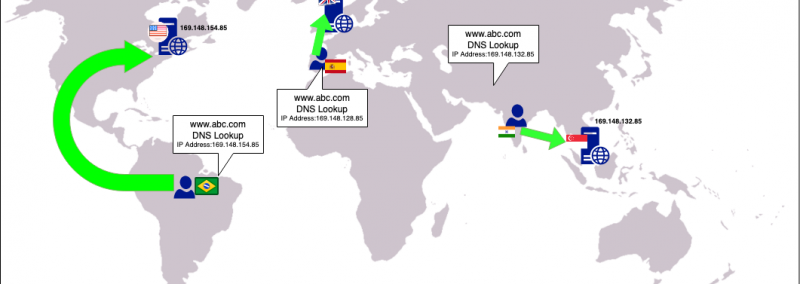

Como funciona o GeoDNS?

A latência é a principal diferencial quando se trata de desempenho de aplicações na Internet. A latência reduzida acelera a entrega de aplicações. A resolução...

7 tendências de cibersegurança a serem observadas em 2023

Quer seja a lista interminável de requisitos de conformidade a seguir ou a pilha crescente de dados corporativos sendo gerados, as demandas de segurança cibernética...