Cibersegurança é uma das palavras-chave dentro das empresas atualmente. As ameaças podem acontecer tanto de forma interna quanto externa, e devido ao grande volume de...

Proteção de dados em nuvem: como e porque fazer

A computação em nuvem veio para revolucionar a maneira como a humanidade utiliza serviços virtuais. Isso porque, antes dela, as pessoas armazenavam dados localmente, ou...

Segurança móvel: entenda o conceito e a importância para as empresas

A forma como trabalhamos está em constante mudança, e com a ascensão de modelos de trabalho híbridos ou até mesmo remotos em sua totalidade, aumentou-se...

O que é e porque gerenciar um inventário de hardware

Qualquer empresa, grande ou pequena, possui um patrimônio, podendo ser composto por bens monetários, tangíveis (físicos) ou intangíveis (digitais). E como bens, podemos considerar desde...

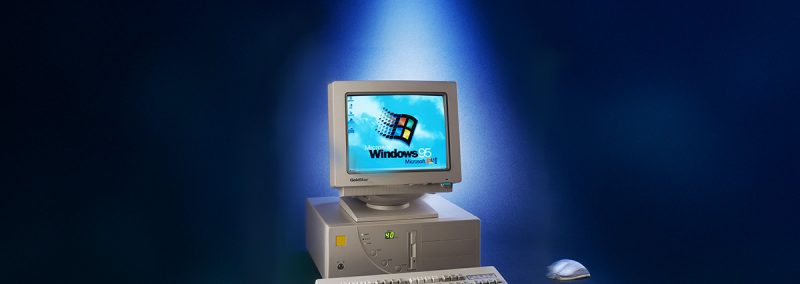

O que é um sistema legado e como protegê-lo da melhor forma

Com a rápida evolução da tecnologia, softwares e infraestruturas também se transformaram para atender às novas demandas do mercado. No entanto, algumas empresas não acompanharam...

Monitoramento do usuário final com o Applications Manager

No mundo em rápida mudança de hoje, causar uma primeira impressão forte pode fazer toda a diferença. Se você é dono de uma empresa, entregar...

Tipos de ransomware: conheça os principais ataques

O ransomware está se tornando uma das ameaças cibernéticas mais agressivas e rentáveis e, infelizmente, o Brasil está entre os principais alvos desses ataques. Ele...

Gestão de incidentes: entenda a importância

Abrir tickets em empresas ou esperar pela resolução de um incidente não é uma novidade. O termo help desk não surgiu do nada, quando antigamente,...

O que é um firewall virtual e como usar

Com o avanço da computação em nuvem e aplicações disponíveis para este modelo, empresas estão vendo a facilidade e outros benefícios que a cloud traz...