El hackeo a Microsoft SharePoint: qué sucedió y cómo evitarlo

¿Prefieres un resumen de este blog? ¡Da click en el botón de abajo y deja que ChatGPT te lo cuente! (también puedes probar con Perplexity)

Varios grupos de hackers lograron explotar una vulnerabilidad de los servidores locales de SharePoint en Estados Unidos, llegando a afectar incluso a algunas de las agencias del gobierno. En esta publicación revisaremos en detalle el ataque y entregaremos las medidas de prevención que recomienda Microsoft.

A mediados de julio un grupo de hackers logró aprovechar una vulnerabilidad de día cero en servidores OnPremise de SharePoint, obteniendo acceso a información privilegiada de distintas agencias estadounidenses, universidades y empresas, según un reporte del Washington Post.

Al acceder a estos servidores, los delincuentes garantizaron acceso a los correos electrónicos en Exchange, Teams y otras plataformas de Microsoft. La empresa aseguró que la vulnerabilidad no afectaba a las cuentas de SharePoint Online en M365.

El ataque aprovechó las vulnerabilidades CVE-2025-49706 (una vulnerabilidad de spoofing o suplantación de identidad) y CVE-2025-49704 (relacionada con la ejecución remota de código).

Al menos dos agencias federales de los Estados Unidos resultaron afectadas por el ataque y reportaron pérdida de documentos, así como el robo de algunas llaves criptográficas (que permitirían el regreso de los hackers a los servidores).

¿Quién está detrás de los ataques?

En un blog de actualización y seguridad, Microsoft aseguró que las amenazas fueron producto de varios grupos de hackers, entre ellos Linen Typhoon y Violet Typhoon (ambos actores chinos con antecedentes de ataques previos a la infraestructura digital estadounidense).

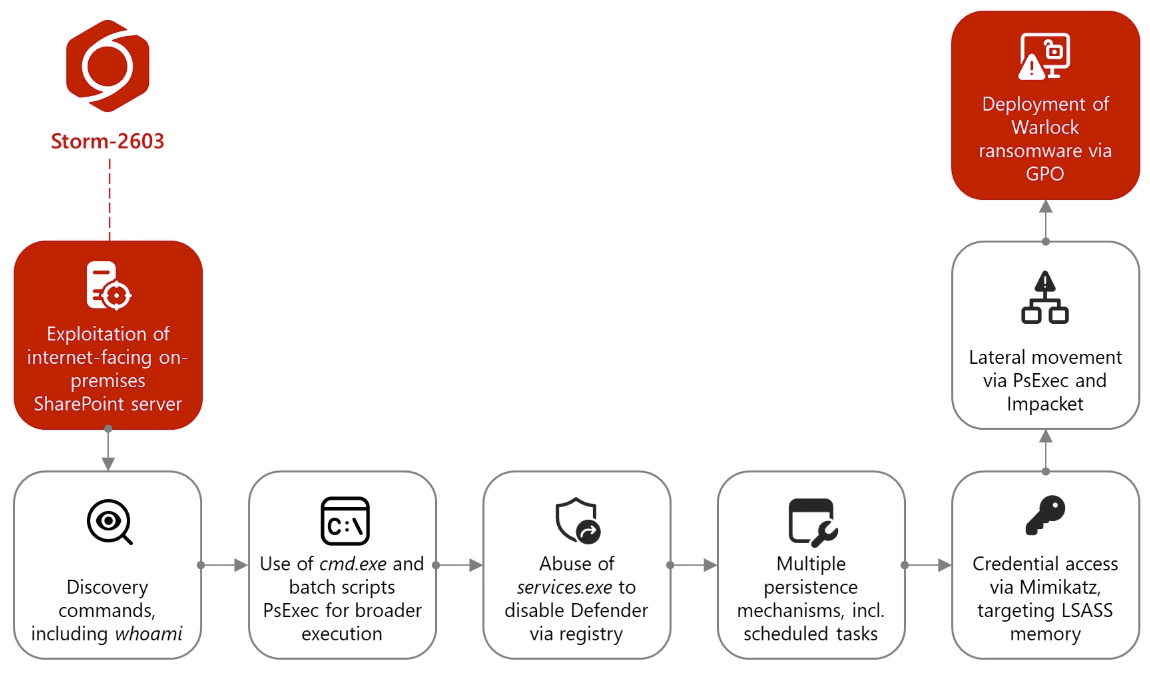

Además, alertó sobre cómo el grupo conocido como Storm-2603 (al parecer también ubicado en China) está aprovechando estas vulnerabilidades para desplegar ataques de ransomware.

Posteriormente la compañía de Bill Gates suspendió la contratación de ingenieros ubicados en China para ofrecer soporte técnico a los programas de computación en la nube del Departamento de Defensa de los Estados Unidos.

Cadena de ataque de Storm-2603 para desplegar un ataque de ransomware

Organizaciones como CISA (la agencia de ciberseguridad del Departamento de Estado de los Estados Unidos) y CIS (Center for Internet Security, la misma organización que promueve los CIS Controls) hicieron un llamado al gigante tecnológico, pues mucha información confidencial podría quedar al descubierto debido a este ataque.

¿Cómo protegerse ante esta vulnerabilidad de día cero?

Microsoft publicó actualizaciones de seguridad que cubren a todas las versiones de SharePoint soportadas y entregó una serie de pasos para reducir la superficie de ataque.

Los clientes que utilicen SharePoint Server deben seguir las instrucciones que se indican a continuación, de acuerdo con las recomendaciones publicadas por Microsoft en su sitio web.

Utilice o actualice a versiones compatibles de Microsoft SharePoint Server local.

Versiones compatibles: SharePoint Server 2016, 2019 y SharePoint Subscription Edition.

Aplique las últimas actualizaciones de seguridad.

Asegúrese de que la interfaz de análisis antimalware esté activada y configurada correctamente, e implemente Defender Antivirus en todos los servidores de SharePoint.

Configure la integración de la interfaz de análisis antimalware (AMSI) en SharePoint, habilite el modo completo para obtener una protección óptima e implemente Defender Antivirus en todos los servidores de SharePoint, lo que impedirá que los atacantes no autenticados aprovechen esta vulnerabilidad.

Nota: La integración de AMSI se habilitó de forma predeterminada en la actualización de seguridad de septiembre de 2023 para SharePoint Server 2016/2019 y en la actualización de características de la versión 23H2 para SharePoint Server Subscription Edition.

Si no puede habilitar AMSI, se recomienda que considere desconectar su servidor de Internet hasta que haya aplicado la actualización de seguridad más reciente vinculada anteriormente. Si el servidor no se puede desconectar de Internet, contemple la posibilidad de utilizar una VPN o un proxy que requiera autenticación o una puerta de enlace de autenticación para limitar el tráfico no autenticado.

Implemente Microsoft Defender for Endpoint o soluciones equivalentes para bloquear la actividad posterior a la explotación de la vulnerabilidad.

Cambie las claves de máquina ASP.NET del servidor SharePoint.

Después de aplicar las últimas actualizaciones de seguridad mencionadas anteriormente o habilitar AMSI, es fundamental que los clientes cambien las claves de máquina ASP.NET del servidor SharePoint y reinicien los Servicios de Internet Information Server (IIS) en todos los servidores SharePoint.

Manualmente con PowerShell.

Para actualizar las claves de máquina con PowerShell, utilice el cmdlet Set-SPMachineKey.

Manualmente con Central Admin: active la tarea programada de rotación de claves de máquina siguiendo estos pasos:

Vaya al sitio de Administración central.

Vaya a Monitoreo -> Revisar definición de tarea.

Busque la tarea Rotación de claves de máquina y seleccione Ejecutar ahora.

Reinicie IIS en todos los servidores SharePoint mediante iisreset.exe. NOTA: Si no puede habilitar AMSI, deberá rotar sus claves y reiniciar IIS después de instalar la nueva actualización de seguridad.

Implemente su plan de respuesta a incidentes.

Endpoint Central: el aliado idóneo para evitar y mitigar vulnerabilidades

En estos casos actualizar el sistema a la mayor brevedad es crucial. Si la compañía cuenta con una infraestructura distribuida (múltiples sucursales) y carece de un software de despliegue masivo, la tarea podría tardar mucho.

Es por esta razón que Microsoft recomienda desplegar soluciones equivalentes a su plataforma de seguridad de endpoints, Defender for Endpoint.

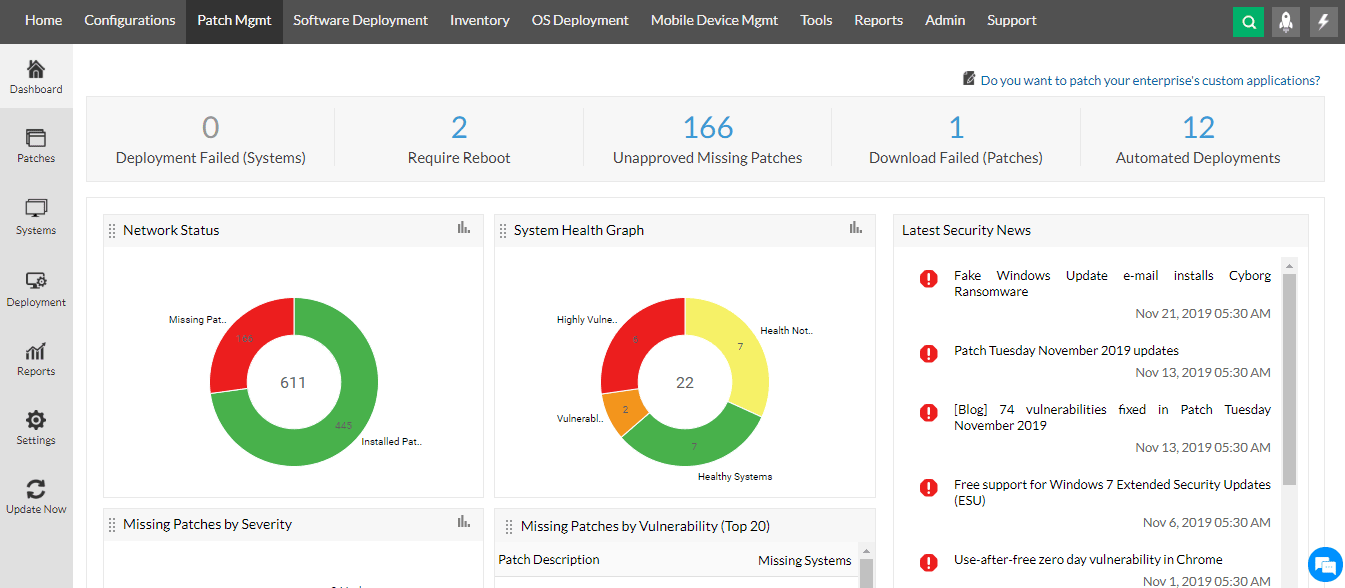

En este escenario aparece ManageEngine Endpoint Central, una solución integral que ofrece gestión y protección de endpoints mucho más allá que solo administrar los recursos de Microsoft.

Sin embargo, con Endpoint Central puede garantizar que todos sus sistemas se encuentren actualizados con los parches más recientes y provenientes de repositorios completamente confiables.

Dashboard de gestión de parches en Endpoint Central.

Además ofrece opciones de gestión de vulnerabilidades, mitigación de vulnerabilidades de día cero, seguridad para endpoints, acceso remoto y protección contra ransomware.

¿Necesita más detalles sobre qué es Endpoint Central? Encuentre más información en esta página web, solicite una demo o instale la prueba gratuita totalmente funcional por 30 días e inicie una gestión de seguridad mucho más proactiva y fácil con ManageEngine.