Cómo controlar dispositivos extraíbles

¿Prefieres un resumen de este blog? ¡Da click en el botón de abajo y deja que ChatGPT te lo cuente! (también puedes probar con Perplexity)

Aceptemoslo. Hacer uso de dispositivos extraíbles como USB en los endpoints corporativos es el pan de cada día.

Tanto para el almacenamiento de datos como para su transferencia. Quisiéramos decir que los dispositivos periféricos y extraíbles son totalmente confiables para la seguridad de la organización.

Sin embargo, lamentamos decirle que estas actividades podrían estar creando una puerta trasera en sus endpoints que pueden permitir la entrada de vulnerabilidades de día cero, exploits e incluso malware.

¿Cómo entran los ciberdelicuentes?

Los autores detrás de las amenazas son astutos. Pueden usar ingeniería social para que tomes una tarjeta SD contaminada o dejar un troyano en computadoras del cibercafé.

SecureList by Kasperky nos aclara que en promedio, durante el trimestre, el 6.46% de los equipos de los usuarios de internet en el mundo fueron objeto de al menos un ataque tipo malware.

Luke Noonan nos cuenta a través de MetaCompliance un caso de ciberataque a un Estado nación en el 2010.

Una memoria USB fue abandonada en un lugar concurrido para que alguien pudiera encontrarla. Dentro de esta, un gusano informático conocido como Stuxnet fue utilizado para acceder a los sistemas informáticos iraníes.

El gusano se introdujo para dirigirse únicamente a los ordenadores de una instalación iraní de enriquecimiento de uranio, pero debido a su rápida capacidad de propagación, acabó infectando ordenadores en 155 países de todo el mundo.

Además de la acción de los ciberdelincuentes, encontramos el común denominador de casi todos los ataques: el factor humano. Pues entre menos conocimiento exista sobre este tipo de amenazas, es más sencillo llegar a las empresas a través de las personas.

La concientización sobre la ciberseguridad es en la actualidad un deber de cada empresa y sus empleados. Garantizar que cada colaborador de la organización entienda cuáles son los riesgos, cómo prevenirlos y la importancia de hacerlo es lo que puede salvar a su empresa de cualquier filtración de datos, virus, malware, entre otros.

¿Existe alguna forma de reforzar la seguridad de los datos incluso cuando ocurra un error humano? Vamos a ver.

¿Por qué es importante el control de dispositivos extraíbles?

El control de dispositivos consiste en evitar que varios dispositivos periféricos obtengan acceso no autorizado a los datos.

Debido a su gran valor, maximizar la protección de datos permitiendo que solo los dispositivos confiables puedan conectarse a su red, es una necesidad.

Al asignar políticas estrictas de dispositivos extraíbles, puede identificar instantáneamente los dispositivos conectados a sus endpoints, quién está usando qué en qué equipo, qué datos salen o entran, entre otras cosas.

Aquí algunas acciones que puede realizar en su red para el control de los dispositivos extraíbles:

Limite el uso de los dispositivos de medios extraíbles, establezca autorizados y no autorizados.

Para salvaguardar la información sensible y restringir el acceso, todos los soportes extraíbles deben estar protegidos con contraseñas seguras.

Si se requiere el uso de medios extraíbles, la información de todos los dispositivos debe estar encriptada.

Realice análisis en busca de malware dentro de los dispositivos extraíbles, antes de ser utilizados.

Guarde cuidadosamente los dispositivos extraíbles. No los deje donde cualquiera pueda manipularlo.

No use dispositivos extraíbles sin conocer su procedencia.

Utilice software de seguridad de datos y dispositivos. Mantenga todo el software actualizado.

Adicional a estas acciones, puede implementar otras estrategias de seguridad como lo esZero Trust para controlar sus dispositivos extraíbles.

Device Control Plus para el control de sus dispositivos extraíbles

¿Ya cuenta con una herramienta experta en el control de sus dispositivos y amenazas internas? Device Control Plus es la única solución que ofrece prevención de intrusiones de dispositivos, un modelo de seguridad de Zero Trust, gestión de acceso privilegiado y de acceso e identidad del dispositivo, todo incluido en una solución DLP para proteger su empresa ante ataques cibernéticos.

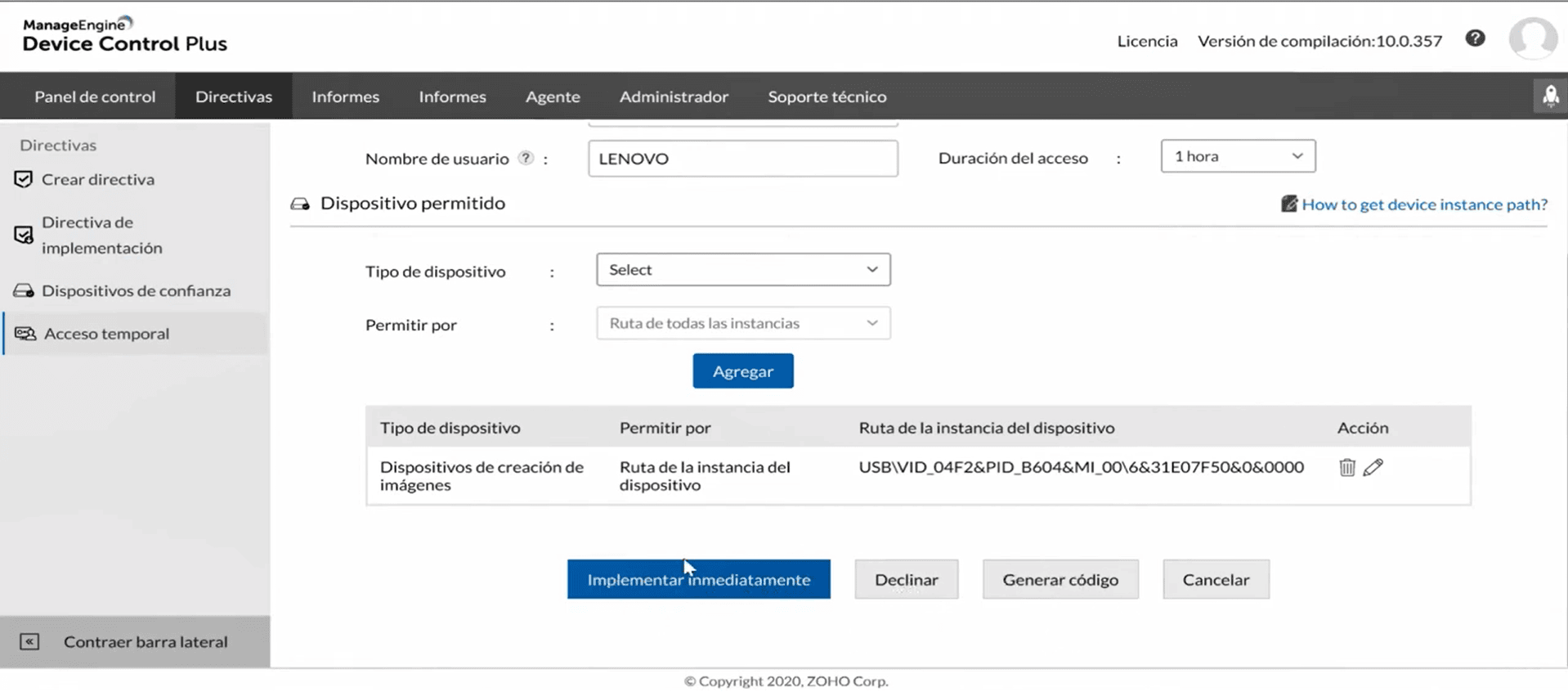

Gestión de acceso temporal en Device Control Plus

¿Cuáles son los beneficios de Device Control Plus?

Prevención de intrusiones de dispositivos: No pierda el tiempo controlando dispositivos manualmente. Con sus estrictas políticas, Device Control Plus ayuda a evitar cualquier signo de contaminación en los accesos.

Administración de acceso e identidad del dispositivo: Vea las actividades del dispositivo y del usuario con más detalle y observe los patrones de comportamiento del usuario para detectar las señales de advertencia de un posible ataque interno.

Modelo de seguridad de Zero Trust: Con Device Control Plus, no tiene que malgastar tiempo y esfuerzo supervisando posibles amenazas internas. El modelo de Confianza Cero otorga acceso solo a dispositivos confiables, no a cualquier dispositivo que conecten sus empleados.

Una solución de control de dispositivos efectiva como Device Control Plus puede reducir sus costos operativos, disminuir su presupuesto de seguridad y facilitar el cumplimiento de las regulaciones.

¿Ya conocía este secreto de los dispositivos extraíbles? ¡Descargue una prueba gratuita de Device Control Plus y controle sus dispositivos hoy mismo!