Em abril desse ano, uma equipe de cibercriminosos foi pega tentando romper um cabo submarino na costa do Havaí. Esse cabo pertencia a uma estrutura global de cabos de comunicação submersos que transporta mais de 95% dos dados cibernéticos do planeta, e esse ataque é apenas mais um em uma longa série de investidas contra a infraestrutura digital que está instalada nos oceanos mundiais.

Embora esse ataque em particular tenha sido impedido pelo Departamento de Segurança Interna dos Estados Unidos e os responsáveis tenham sido capturados, a história não para – e nem começa – por aqui. Afinal, você sabe como funcionam os cabos que transportam dados e fornecem internet em nível mundial?

O que é a internet submersa e seus cabos de comunicação

Não estamos falando aqui de meros cabos domésticos no qual se conecta pequenos hardwares. Esses cabos submarinos de comunicação são uma das peças mais essenciais para a infraestrutura mundial de internet. São cabos aproximadamente da grossura de uma mangueira de jardim, feitos de fibra óptica, cobertos com gel de silicone e revestidos com camadas de plástico, nylon e cobre, que servem para garantir proteção contra interferências do ambiente externo, como por exemplo animais marítimos, instrumentos de pesca ou até mesmo âncoras.

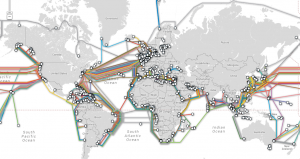

Atualmente, estima-se que existem mais de 400 cabos em operação, conectando pontos diversos ao longo do globo terrestre. Seu tamanho pode variar, indo de apenas alguns quilômetros a mais de 10 mil quilômetros. Alguns cabos são propriedade privada de grandes empresas, já outros são controlados por consórcios.

Por incrível que pareça, os cabos submarinos já existem há mais de 170 anos! O primeiro cabo submarino foi criado por Samuel Morse (sim, o inventor do código Morse!) em 1840 e utilizado para telegrafar mensagens.

Esses cabos são as veias e artérias pelas quais a informação global flui: se um cabo é comprometido, todas os dados que passam por ali estão comprometidos também.

Mapa global de cabos de comunicação submersos. Fonte: Telegeography.

Como é possível atacar um cabo de comunicação submerso?

O processo físico do ataque chama-se rosqueamento, e é feito via “sonda de interceptação”. Um pequeno dispositivo contendo um prisma que divide a luz que atravessa o cabo – duplicando o sinal entre seu caminho original e um segundo conjunto de cabos para monitoramento. Tudo isso ocorre de maneira indetectável e extremamente veloz, de maneira semelhante a grampear uma antiga linha telefônica. A informação é recolhida no local e decifrada mais tarde.

Contudo, isso não precisa necessariamente ocorrer no fundo do oceano, que é, afinal, um lugar de difícil acesso. De fato, o ponto de maior vulnerabilidade são os ditos ‘pontos de regeneração’ dos cabos: locais onde seus sinais são amplificados e empurrados para frente, e que não estão sempre no fundo do mar.

Essa vulnerabilidade de segurança foi destacada no caso do ataque aos cabos no Havaí. Existe até hoje um problema em manter a segurança em torno de mais de 1.100.000 quilômetros de cabos submarinos que transportam as importantes informações para os mercados financeiros e que comunicam dados confidenciais de segurança nacional entre governos. Todavia, esse problema de segurança já existe há um bom tempo…

A História dos ataques aos cabos de internet submersos

Durante a Guerra Fria, informação e dados eram as armas mais importantes para os países em conflito. E em 1970, os EUA descobriram um cabo submarino que corria paralelo às Ilhas Curilhas na costa leste da Rússia, fornecendo uma ligação de comunicação entre duas grandes bases navais soviéticas. Esse foi o início da Operação Ivy Bells.

Usando submarinos de ataque rápido, os Estados Unidos enviaram mergulhadores de combate para lançar cápsulas de gravação nas linhas, utilizando a mesma técnica de roesqueamento e interceptação. Tudo que passasse pelos cabos era gravado e copiado. A cada poucas semanas, os mergulhadores voltavam para pegar as fitas e devolvê-las à Agência Nacional de Segurança estadunidense.

Essa operação de espionagem, contudo, não durou muito tempo. Em 1981, o governo soviético reforçou a segurança do local de acesso aos cabos, utilizando navios de patrulha marinha. Mais tarde foi-se revelado que um funcionário americano da Agência Nacional de Segurança havia vendido dados confidenciais sobre a operação Ivy Bells para o governo soviético. (Eis aqui um caso drástico de ameaça interna!)

Já em 2005, a Associated Press divulgou uma história de que um submarino estadunidense chamado USS Jimmy Carter estava sendo usado para transportar tripulações de mergulhadores para explorar linhas de fibra óptica em estações de repetição. Além disso, ativistas pela privacidade digital têm chamado atenção sobre o acesso indiscriminado que certos governos possuem aos cabos de internet submersos. Segundo eles, esse processo é ainda mais preocupante do que monitorar metadados de chamadas, pois permitiria que governos – ainda que sujeitos à legislação e jurisdição seus países – façam cópias de tudo o que atravessa esses cabos, se quiserem. Isso pode incluir gravações de telefonemas, e-mails, posts no Facebook e o histórico de acesso de qualquer usuário da Internet a sites.

Conclusão

Todo esse assunto de cabos submersos e intercepção de dados pode parecer muito distante, coisa de filme de espionagem ou de livros sobre a Guerra Fria. Contudo, é extremamente importante conhecer quais são as limitações e vulnerabilidades físicas de nossas redes de dados e de internet. Por mais que às vezes o modo como os dados aparecem em um computador através de uma rede de WiFi ou de um pequeno cabo de fibra óptica possa parecer mágica, há sempre algo por trás – seja uma gigantesca estrutura submersa ou uma equipe de TI que trabalha para garantir que a sua empresa não perca nenhum segundo e não seja vítima de nenhum ataque.

Se você tem interesse em garantir a segurança da sua empresa, não deixe de conferir as nossas soluções, e confira os outros posts em nosso blog sobre como se proteger das novas ondas de crimes cibernéticos.