Cara mendeteksi dan mencegah Eskalasi Akses Istimewa (Privilege Escalation)

Bayangkan seorang karyawan biasa di sebuah perusahaan yang berhasil masuk ke akun administrator hanya dengan mencoba-coba password admin. Setelah berulang kali mencoba, ia bisa masuk akun admin karena password yang digunakan lemah. Lalu, ia pun mulai membaca data pelanggan, mengubah konfigurasi sistem, hingga memasang backdoor agar bisa kembali kapan saja.

Kasus ini bukan sekadar teori. Justru, privilege escalation telah menjadi salah satu penyebab kebocoran data berskala besar di banyak organisasi. Menurut IBM Cost of a Data Breach Report 2024, insiden yang melibatkan privilege escalation, terutama karena insider threat, menyebabkan kerugian rata-rata hingga $4,88 juta per kejadian.

Begitu seringnya privilege escalation terjadi membuat Anda perlu waspada dan memahami dengan baik tentang serangan ini. Itulah mengapa, ManageEngine telah membuat blog yang merangkum tentang privilege escalation, mulai dari pengertian, cara kerja, serta bagaimana cara mendeteksi dan mencegahnya.

Apa itu Privilege Escalation?

Privilege escalation adalah salah satu bentuk serangan siber di mana ada user standar berhasil memperoleh hak akses yang lebih tinggi dari yang seharusnya dimiliki. Eskalasi akses istimewa ini bisa terjadi dengan cara menyamar sebagai user lain atau memanipulasi sistem agar memberikan izin tambahan yang tidak pernah dirancang untuk akun biasa. Tujuannya agar penyerang mendapatkan kendali lebih besar untuk melakukan aktivitas berbahaya.

Biasanya, serangan privilege escalation menyasar akun dengan hak istimewa seperti administrator sistem, administrator payroll, administrator jaringan dan database, atau teknisi help desk. Alasannya karena akun-akun ini memiliki izin yang lebih luas dan tinggi untuk mengakses sistem penting, sehingga penyerang lebih mudah memanfaatkannya.

Apa Saja Jenis Privilege Escalation?

Privilege escalation dapat dikategorikan menjadi dua jenis, yaitu:

1. Vertical privilege escalation

Vertical privilege escalation terjadi ketika penyerang menggunakan akun dengan level akses yang lebih tinggi dari akses miliknya. Misalnya, user biasa masuk ke akun administrator atau root. Jika penyerang memiliki akses admin, otomatis ia dapat melihat, mengubah, bahkan menghapus data penting milik organisasi.

2. Horizontal privilege escalation

Horizontal privilege escalation terjadi kalau penyerang mengambil alih akun orang lain dengan level akses yang sama. Misalnya, user biasa masuk ke akun rekan kerja yang juga user biasa. Meskipun levelnya sama, serangan ini tetap berbahaya karena penyerang bisa mengakses data pribadi yang seharusnya tidak boleh dilihat. Biasanya, serangan ini menggunakan teknik pencurian password, session hijacking, atau social engineering.

Bagaimana Privilege Escalation Bekerja?

Privilege escalation bekerja dengan cara memanfaatkan celah dalam sistem, software, atau manusia untuk menaikkan level akses yang dimiliki penyerang. Kalau awalnya mereka hanya masuk sebagai user biasa, dengan privilege escalation mereka bisa berubah menjadi admin atau root, yang artinya bisa menguasai seluruh sistem. Biasanya, privilege escalation terjadi dalam 4 tahap. Lalu, untuk melancarkan aksinya, penyerang umumnya memilih jalur tertentu yang disebut attack vector.

Tahap Privilege Escalation

Berikut adalah tahap yang biasa dilalui penyerang dalam melancarkan serangan privilege escalation.

1. Initial access

Langkah pertama adalah bagaimana penyerang masuk ke dallam sistem. Biasanya, penyerang masuk melalui phishing, eksploitasi vulnerability (kerentanan), atau memanfaatkan kredensial yang lemah.

2. Reconnaissance

Reconaissance adalah tahap 'pengintaian' atau observasi. Di tahap ini, penyerang mempelajari terlebih dahulu seperti apa konfigurasi sistem, siapa saja user dan perannya, service apa yang dijalankan, dan apakah ada kesalahan konfigurasi. Setelah memahami seluk-beluk sistem, barulah mereka mencari celah yang bisa dipakai untuk naik level akses.

3. Privilege escalation

Pada tahap privilege escalation, penyerang mencoba mendapatkan level akses yang lebih tinggi. Cara-cara yang mereka lakukan misalnya eksploitasi bug, pemanfaatan service yang salah konfigurasi, atau penyalahgunaan token/kredensial.

4. Exploitation

Di tahap ini, penyerang mulai menyalahgunakan hak istimewa yang sudah mereka dapatkan. Penyerang akan melakukan aktivitas-aktivitas yang merugikan, seperti mencuri data penting, mengubah konfigurasi sistem, menyebarkan malware, atau melumpuhkan seluruh infrastruktur.

Attack Vector Privilege Escalation

Attack vector atau vektor serangan adalah jalur atau metode yang digunakan penyerang untuk masuk atau mengeksploitasi sistem target. Biasanya, eskalasi akses istimewa masuk melalui jalur-jalur berikut.

1. Eksploitasi kredensial

Setiap admin akan diberikan kredensial untuk masuk ke dalam akunnya. Sayangnya, kredensial ini sering kali tidak dijaga dengan baik, misalnya hanya ditulis di buku catatan biasa. Selain itu, ada juga kredensial yang dibuat tanpa mengutamakan keamanan, misalnya menggunakan kredensial berulang yang dipakai untuk berbagai layanan. Kredensial yang tidak aman ini bisa lebih mudah dimanfaatkan oleh penyerang.

2. Kesalahan konfigurasi sistem

Kesalahan konfigurasi sistem contohnya ada service penting yang seharusnya hanya bisa diakses admin, tetapi malah diberikan akses admin permanen. Akibatnya, penyerang bisa menggunakan celah itu untuk menjalankan operasi yang seharusnya tidak boleh dilakukan.

Selain itu, kesalahan konfigurasi lainnya adalah task terjadwal berjalan dengan hak root atau admin. Kalau task ini dibajak, penyerang otomatis ikut "naik kelas", jadi punya akses setingkat admin. Semua ini membuka jalan bagi penyerang untuk menyalahgunakan hak akses.

3. Eskalasi berbasis malware

Selain eksploitasi kredensial dan kesalahan konfigurasi, privilege escalation juga bisa terjadi lewat malware. Ada jenis malware dan rootkit yang memang dirancang khusus untuk menaikkan hak akses setelah berhasil masuk ke sistem target. Malware ini bisa mengeksploitasi kerentanan di kernel, menyuntikkan kode berbahaya ke dalam proses yang punya hak istimewa, atau menginstal dirinya sebagai service dengan akses admin.

Beberapa varian malware modern ini dilengkapi dengan modul privilege escalation bawaan yang bisa melewati kontrol keamanan seperti User Account Control (UAC). Dengan begitu, malware bisa langsung meningkatkan hak akses penyerang tanpa terdeteksi.

4. Social engineering

Salah satu pintu masuk yang sering dimanfaatkan dalam privilege escalation adalah social engineering. Dengan memanipulasi perilaku dan emosi seseorang, penyerang bisa mendapatkan akses ke kredensial tertentu atau meyakinkan user untuk memberikan hak akses yang lebih tinggi.

Salah satu cara yang paling banyak digunakan adalah email phishing. Misalnya, pelaku menyamar sebagai staf IT support lalu mengirim email ke karyawan agar menginstal aplikasi remote access dengan alasan teknis tertentu. Atau, pelaku mengirim email ke tim helpdesk dengan request reset password admin. Email ini sering kali mengelabui karyawan, terutama mereka yang tidak memiliki kesadaran keamanan siber yang tinggi. Itulah mengapa, organisasi perlu mengadakan training cyber security secara rutin agar setiap karyawan lebih waspada terhadap taktik manipulatif semacam ini.

5. Eksploitasi software dan sistem operasi

Vulnerability pada software dan sistem operasi yang belum di-patch juga sering menjadi target eskalasi akses istimewa. Penyerang bisa saja memanfaatkan kelemahan pada keamanan sistem yang membuat mereka bisa menjalankan kode dengan tingkat akses lebih tinggi. Salah satu teknik eksploitasi yang umum digunakan adalah buffer overflow, di mana penyerang memanfaatkan kelemahan memori untuk menjalankan kode berbahaya.

Privilege Escalation berdasarkan OS

Ada perbedaan teknik yang dilakukan penyerang saat ingin mendapatkan akses di sistem operasi yang berbeda. Berikut penjelasannya.

1. Privilege Escalation pada Windows

Di sistem Windows, ada domain account yang mengatur akses ke seluruh jaringan organisasi, mirip dengan akun super admin. Jika penyerang berhasil masuk ke akun ini, mereka otomatis punya kontrol penuh atas sistem. Mereka pun bisa melakukan tindakan kejahatan yang merugikan, seperti menginstal malware di Active Directory dan menguasai semua aset penting organisasi.

Setiap kali login di komputer Windows, sistem otomatis membuat access token yang berisi identitas dan hak akses user. Biasanya, penyerang memanipulasi atau mencuri token ini untuk menyamar menjadi user lain, bahkan admin. Dengan begitu, mereka bisa melakukan aktivitas yang membutuhkan hak akses lebih tinggi, seperti mengakses data rahasia atau menjalankan perintah berbahaya tanpa izin.

Selain melalui manipulasi access token, teknik lain yang digunakan penyerang dalam privilege escalation pada Windows yaitu:

- UAC bypass: Membajak proses yang punya hak admin atau menyuntikkan kode berbahaya ke dalam service yang dipercaya sistem.

- Credential dumping: Mengambil password atau hash dari memori.

- Pass the ticket: Memanfaatkan tiket Kerberos curian untuk mendapatkan akses yang lebih luas.

2. Privilege Escalation pada Linux

Pada sistem Linux, penyerang biasanya akan mencoba untuk mendapatkan kredensial dari root user atau akun dengan SUDO privilege yang punya hak akses lebih tinggi dalam mengakses data. Dengan akses ke kedua akun ini, penyerang bisa bergerak ke berbagai server atau aplikasi di jaringan organisasi.

Serangan privilege escalation pada Linux umumnya dimulai dari Linux shell (terminal/command line). Penyerang akan menjalankan teknik enumeration, yaitu mengumpulkan informasi tentang user, konfigurasi, software, dan service yang berjalan. Dengan informasi itu, mereka mencari celah untuk masuk ke akun SUDO atau akun root.

Teknik yang sering digunakan untuk menyusup ke dalam akun Linux antara lain:

- Eksploitasi Kernel: Mengeksploitasi bug kernel untuk langsung jadi root.

- Eksploitasi file SUID: Menyalahgunakan file dengan izin SUID yang salah konfigurasi.

- Konfigurasi SUDO: Menjalankan perintah sensitif dengan akses superuser karena aturan SUDO yang longgar.

Jika berhasil, penyerang akan menjalankan aktivitas berbahaya, misalnya mencuri data sensitif, mengubah konfigurasi, atau memasang backdoor agar mereka bisa masuk lagi kapan saja.

Apa Dampak Privilege Escalation?

Privilege escalation bukan serangan siber yang sepele. Serangan ini bisa membawa dampak besar bagi organisasi, di antaranya:

Adanya akses tidak berizin tanpa batas bisa menimbulkan kebocoran data sensitif dan pencurian file penting.

Kebocoran data, apalagi data milik pelanggan, bisa menyebabkan kerusakan reputasi.

Masuknya malware yang melakukan aktivitas berbahaya seperti keystroke legging.

Perubahan pengaturan sistem atau pembuatan akun baru tanpa izin.

Modifikasi data dengan berpura-pura sebagai administrator.

Manipulasi kontrol akses pada berbagai pengguna.

Pembuatan celah (loophole) untuk memudahkan penyerang melakukan pencurian data di masa mendatang.

Manajemen akses privilege yang tidak tepat bisa menyebabkan pelanggaran regulasi seperti GDPR, HIPAA, PCI-DSS, atau UU PDP. Pelanggaran ini bisa membuat Anda terkena sanksi dan denda.

Bagaimana Cara Mendeteksi Privilege Escalation?

Deteksi dini merupakan langkah krusial dalam mencegah privilege escalation berkembang menjadi masalah serius. Untuk itu, organisasi perlu memperhatikan berbagai indikator yang bisa menjadi tanda adanya aktivitas mencurigakan, seperti:

Aktivitas login yang tidak biasa, misalnya percobaan masuk dari lokasi, perangkat, atau jam yang tidak biasa.

Aktivitas akses file dan aplikasi yang tidak semestinya, misalnya akun dengan hak akses rendah tiba-tiba membuka file atau aplikasi sensitif.

Perubahan tanpa izin pada layanan yang hanya bisa dijalankan oleh admin.

Penggunaan tool command line seperti Mimikatz dan SearchSploit.

Adanya gangguan pada sistem, seperti aplikasi yang tiba-tiba crash, sistem yang mati, dan sistem yang malfungsi. Biasanya, event ini terjadi karena ada manipulasi OS dan Kernel oleh malware.

Manipulasi token akses, serangan process injection, dan SID history injection.

Serangan tingkat lanjut seperti DC sync dan DC Shadow, atau munculnya Kerberos ticket palsu yang digunakan untuk menguasai otentikasi dalam jaringan.

SUDO command yang dilakukan berulang kali tapi gagal.

Instalasi service yang mencurigakan.

Bagaimana Cara Mencegah Privilege Escalation?

Privilege escalation bisa terjadi lewat berbagai cara, mulai dari pencurian kredensial, bypass UAC, sampai eksploitasi bug sistem. Artinya, organisasi tidak bisa hanya mengandalkan satu cara pencegahan. Berikut ini adalah kombinasi hal-hal yang harus organisasi lakukan untuk mencegah privilege escalation.

1. Menerapkan kebijakan kontrol akses yang ketat

Penerapan Role-Based Access Control (RBAC) memungkinkan admin membatasi hak akses bedasarkan jabatan atau peran. Dengan begitu, seorang staf biasa tidak akan bisa mengakses data atau aplikasi yang hanya boleh diakses manajer atau admin. Lewat proses ini, setiap user hanya memiliki hak akses sesuai kebutuhan kerjanya, sehingga bisa mencegah privilege escalation.

Untuk mengelola hak akses setiap user, Anda perlu menggunakan solusi Privileged Access Management (PAM) seperti ManageEngine PAM360. Solusi ini bisa membantu Anda memberikan hak akses untuk setiap user dan memastikan user hanya punya akses sesuai perannya masing-masing.

2. Menggunakan multi-factor authentication (MFA)

Password saja tidak cukup untuk melindungi akun penting. Banyak kasus privilege escalation berawal dari pencurian password yang lemah atau berulang. Namun, dengan multi-factor authentication (MFA), akun tetap terlindungi meskipun password bocor. Ini karena ada faktor pelindung tambahan seperti kode OTP, token fisik, atau autentikasi biometrik.

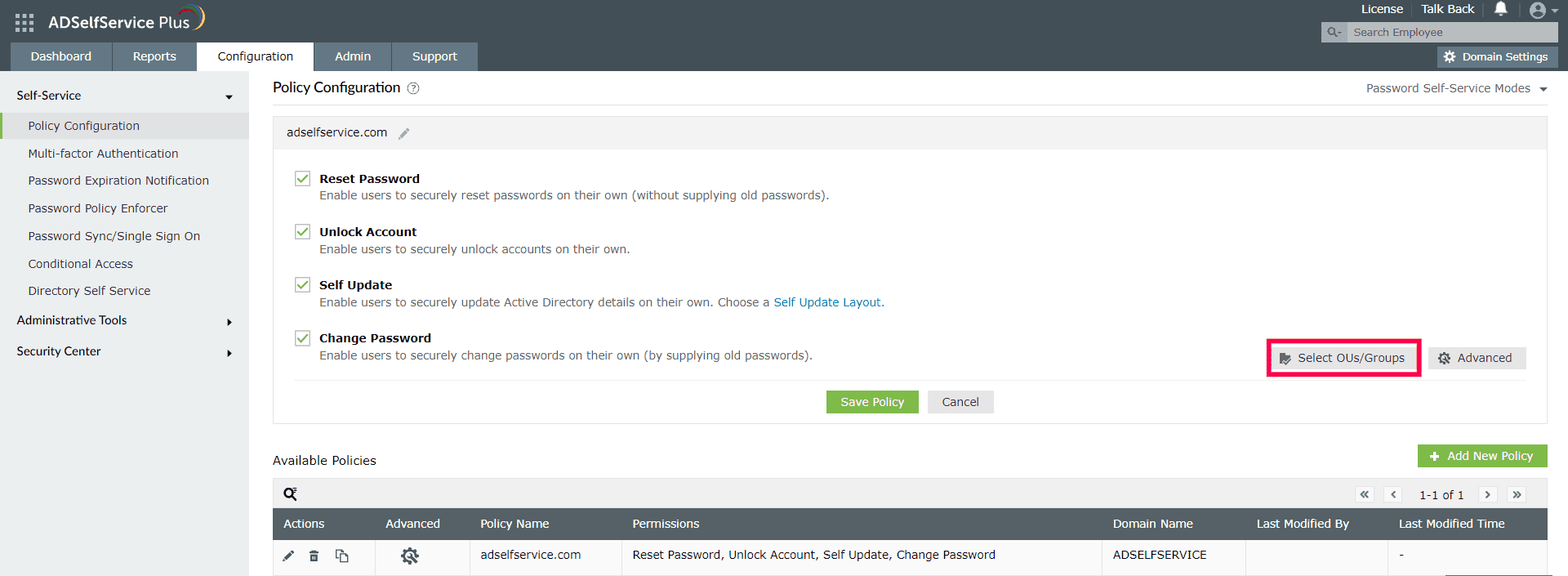

Untuk menerapkan MFA di seluruh organisasi, Anda bisa menggunakan ManageEngine ADSelfService Plus. Bukan cuma penerapan MFA, pengguna bisa diverifikasi dengan username dan password, biometrik, kode TOTP, atau FIDO Passkeys. MFA ini dapat diaktifkan untuk endpoint, aplikasi enterprise via SSO, VPN dan sistem RADIUS, hingga Outlook Web App dan Exchange Admin Center. Bahkan, MFA juga melindungi proses reset password, unlock akun, dan login ke portal ADSelfService Plus.

3. Mengelola log dengan baik menggunakan solusi SIEM

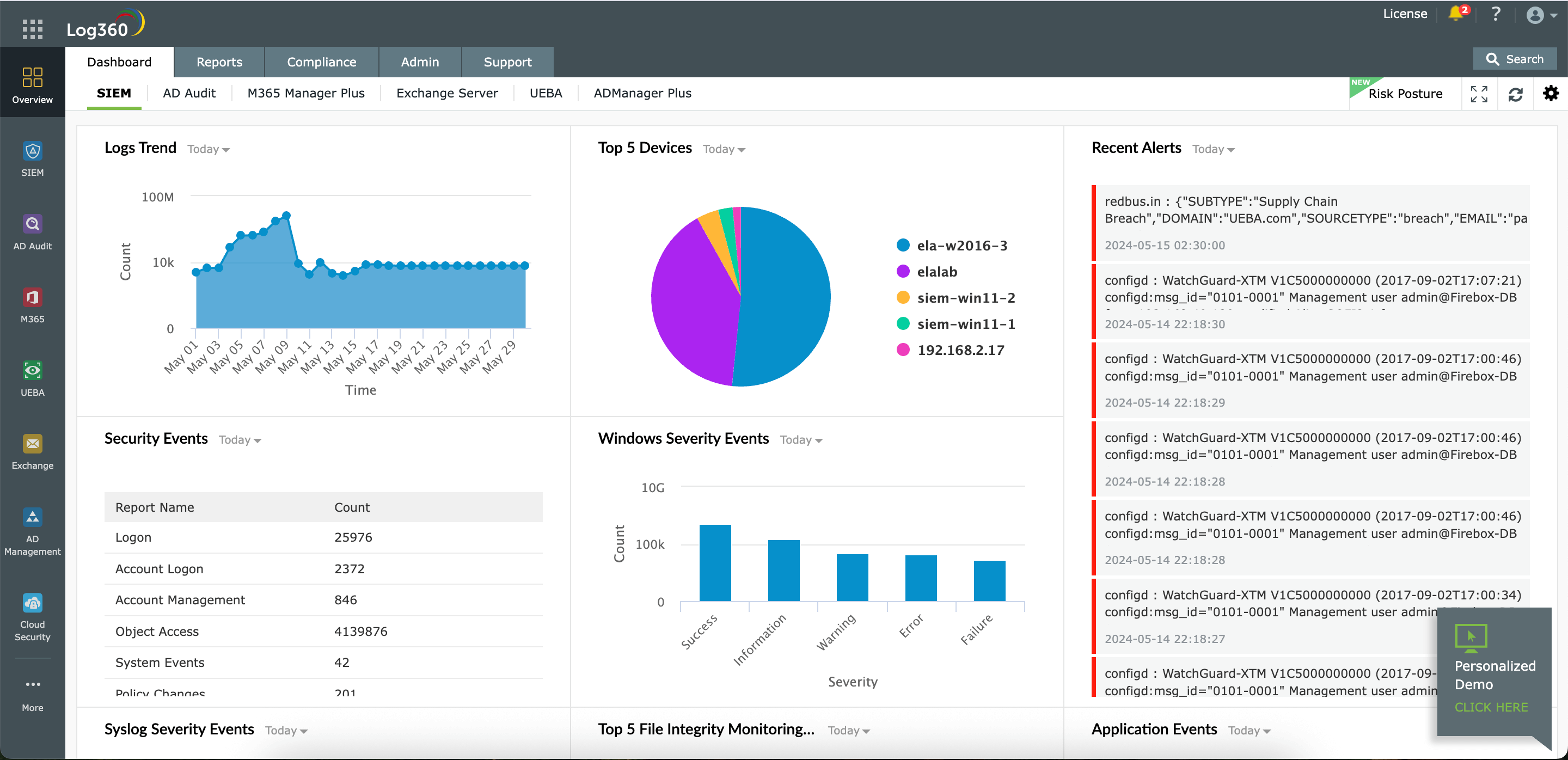

Setiap aktivitas dalam jaringan menghasilkan log yang berisi jejak digital. Log ini bisa dikumpulkan dan dikelola dengan baik untuk mendeteksi aktivitas mencurigakan sejak awal. Misalnya, ada user biasa yang tiba-tiba mencoba mengakses aplikasi yang hanya boleh digunakan oleh admin.

Mengelola log secara manual tentu sulit, itulah mengapa diperlukan solusi SIEM (Security Information and Event Management) seperti ManageEngine Log360. Solusi ini membantu mengumpulkan dan mengkorelasikan log dari berbagai sumber secara terpadu, memungkinkan Anda untuk melakukan monitoring 24/7.

4. Melakukan penetration testing secara berkala

Penetration testing memungkinkan tim security melihat sistem dari perspektif penyerang dan menemukan kelemahan sebelum benar-benar dieksploitasi. Tes ini membantu organisasi memahami seberapa kaut kebijakan keamanan yang sudah diterapkan. Misalnya, apakah password policy sudah cukup ketat, atau apakah ada aplikasi internal yang rentan dieksploitasi?

5. Memperbarui patch sistem dan software secara rutin

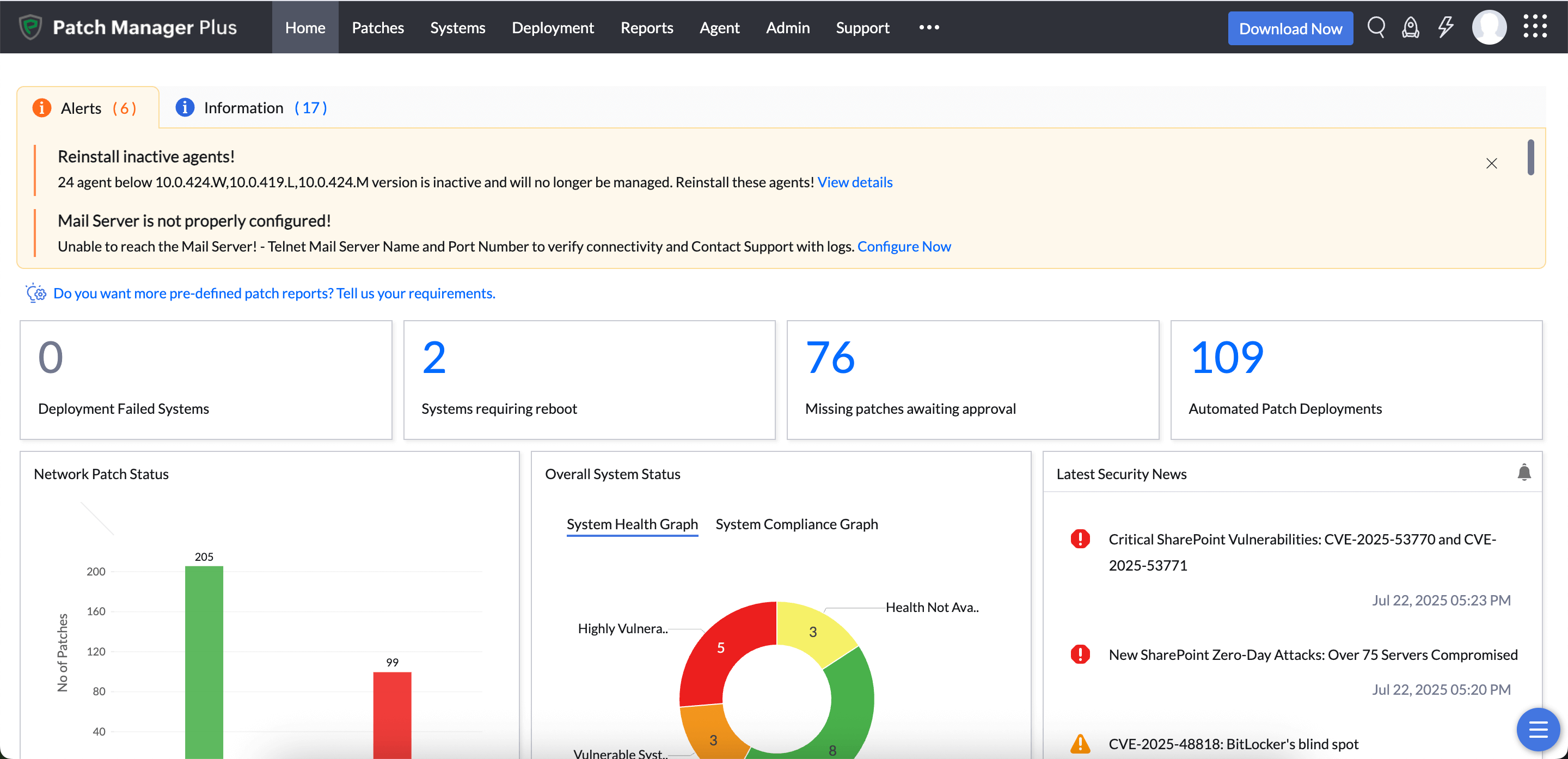

Banyak serangan privilege escalation terjadi karena organisasi tidak segera memperbarui patch sistem dan software yang digunakan. Padahal, bug dan vulnerability yang belum di-patch adalah sasaran empuk bagi penyerang.

Oleh karena itu, penting untuk memiliki sistem patch management yang terotomatisasi seperti Patch Manager Plus. Dengan solusi ini, Anda bisa langsung menerapkan patch begitu vendor merilis update keamanan.

6. Memanfaatkan dashboard MITRE ATT&CK

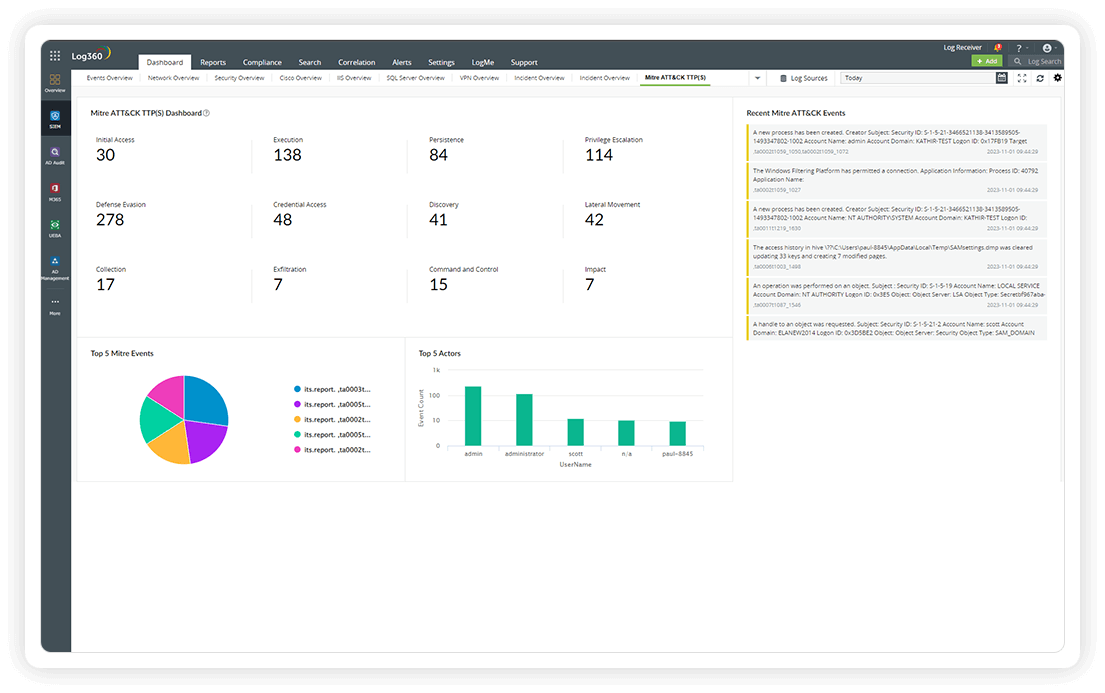

Framework MITRE ATT&CK adalah standar global yang berisi taktik, teknik, dan prosedur (TTP) penyerang. Berbekal framework ini, organisasi bisa memetakan ciri-ciri serangan yang terjadi dengan jenis-jenis serangan yang tercantum dalam MITRE ATT&CK.

Namun, memetakan serangan secara manual akan sulit. Itulah mengapa, organisasi perlu menggunakan dashboard MITRE ATT&CK seperti fitur Log360. Dengan dashboard ini, organisasi bisa langsung melihat jenis-jenis serangan privilege escalation yang sedang terjadi, termasuk manipulasi access token, credential access, dan abuse elevation control mechanism.

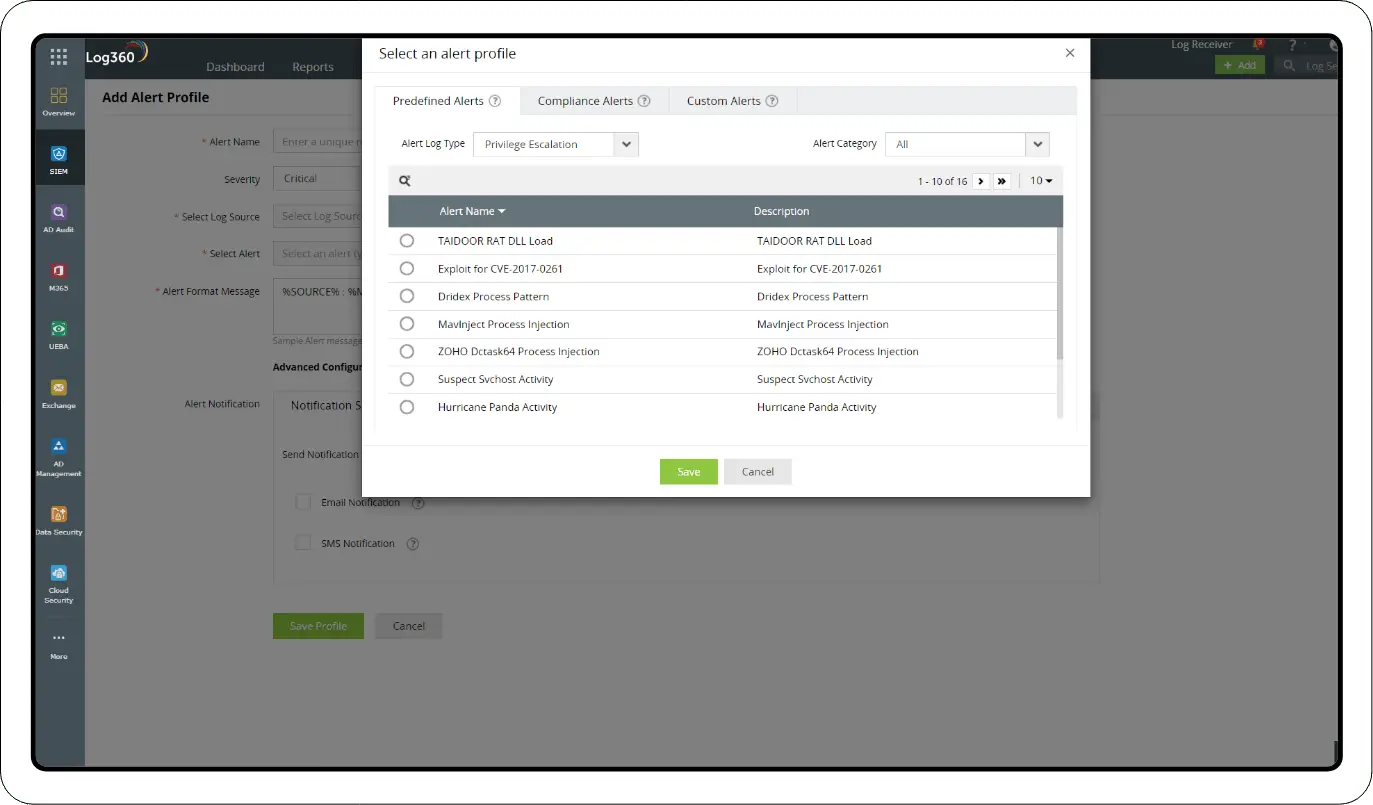

7. Memanfaatkan alert real-time

Alert real-time bisa membantu Anda mendeteksi serangan begitu terjadi. Ketika ada aktivitas mencurigakan, alert akan langsung dikirim ke admin melalui email, SMS, atau notifikasi khusus. Dengan demikian, tim security bisa langsung mengambil tindakan pencegahan sebelum serangan berkembang lebih jauh.

ManageEngine bantu Anda mencegah dan mendeteksi privilege escalation

Privilege escalation bukan sekadar ancaman teknis, tetapi juga risiko bisnis yang bisa merusak reputasi, menimbulkan kerugian finansial, dan melemahkan kepercayaan pelanggan. Untuk itu, organisasi perlu memiliki solusi yang tidak hanya mendeteksi, tetapi juga mencegah eskalasi hak akses istimewa sejak awal.

ManageEngine hadir dengan rangkaian solusi keamanan seperti Log360 untuk SIEM, PAM360 untuk privileged access management, dan Patch Manager Plus untuk otomatisasi deployment patch. Dengan fitur seperti real-time monitoring, deteksi anomali berbasis AI, just-in-time privilege elevation, serta integrasi dengan MITRE ATT&CK framework, ManageEngine membantu organisasi menjaga kontrol atas akun istimewa dan meminimalkan peluang privilege escalation.