Hoje, os ambientes de rede híbrida têm um equilíbrio entre redes distribuídas e implementações de tecnologia moderna. Mas falta um componente principal: servidores. Manter a...

Será a ascensão do ChatGPT a causa de um aumento nos ataques cibernéticos baseados em IA?

Se você frequenta a internet, já deve ter se deparado com o ChatGP — o chatbot da OpenAI, que muitos tem comparado com o buscador...

Como criar uma central de atendimento bem-sucedida em 2023

Em 2023, veremos cada vez mais empresas trabalhando para melhorar a satisfação dos clientes. Isso se deve ao fato de que muitos gestores já perceberam...

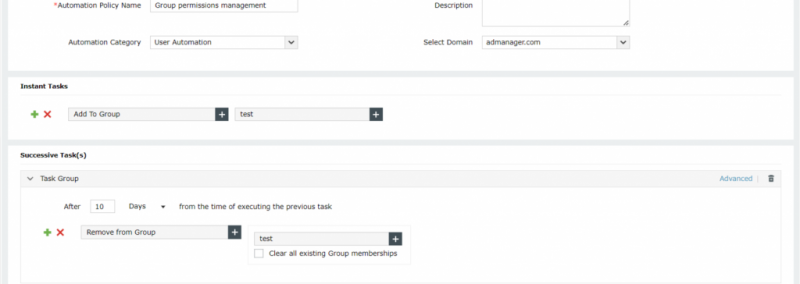

Proteja sua organização com acesso just-in-time (JIT)

O acesso just-in-time (JIT) é um recurso de segurança cibernética em que usuários, aplicações ou sistemas recebem acesso a recursos somente quando necessário e por...

Ética no tratamento de dados e informações: qual é a importância?

Em um mundo globalizado, com informações disponíveis a todo momento e com a tecnologia sendo usada cada vez mais, o debate sobre segurança de dados...

O que é um endpoint: entenda o conceito e porque protegê-lo

Endpoint é qualquer dispositivo, móvel ou não, que se comunica diretamente a uma rede principal de conexão. Portanto, um endpoint pode ser um computador de...

Audite os logons de seus usuários: relatório de logon de usuário ADAudit Plus

O ManageEngine ADAudit Plus é um auditor orientado por UBA que fortalece sua infraestrutura de segurança do Active Directory (AD). Com mais de 250 relatórios...

Encontro de parceiros da ManageEngine – mais do que apenas negócios

Neste novo ano, estamos começando com um estrondo! Para comemorar os 20 anos da ManageEngine, o ManageEngine Global Partner Business Meet, que está acontecendo de...

Dia Internacional da Proteção de Dados e a LGPD na prática

A LGPD (ou Lei Geral de Proteção de Dados Pessoais) entrou em vigor em setembro de 2020 e serve como ferramenta do governo para regulamentar...