Como já foi dito na Parte 1, o phishing é um ataque de engenharia social no qual os invasores se aproveitam do erro humano e da vulnerabilidade de usuários e sistemas para obter informações confidenciais. Existem vários tipos de ataques de phishing, cada um dos quais envolve metodologias e vetores de ataque específicos.

Com a evolução de cada tipo, o número de ataques de phishing aumentou.De acordo com o Relatório de Crimes na Internet de 2021 do FBI, os ataques de phishing aumentaram ao máximo entre os cinco principais crimes cibernéticos nos Estados Unidos nos últimos cinco anos. O número aumentou de 25.344 ataques em 2017 para 323.972 ataques em 2021.

Ataques de phishing, tendências e técnicas

A guerra cibernética entre a Rússia e a Ucrânia desencadeou vários golpes de phishing por e-mail, onde criminosos coletavam dados e criptomoedas enquanto alegavam coletar fundos para a Ucrânia. O centro nacional de denúncias de crimes cibernéticos do Reino Unido, Action Fraud, recebeu mais de 196 relatórios de e-mails de phishing pedindo às pessoas que doassem para o bem-estar dos cidadãos ucranianos.

A mídia social também tem sido cada vez mais usada para tentativas de phishing ultimamente, com o LinkedIn se tornando uma escolha popular para os cibercriminosos. O invasor pode enviar um e-mail de notificação falso com um link que alega levar a uma página do LinkedIn ou atrair usuários usando ofertas de emprego falsas que os redirecionam para formulários que coletam suas informações pessoais, como dados bancários.

Um PSA recente divulgado pelo FBI aponta para um aumento nos ataques de comprometimento de e-mail comercial (BEC), em que os golpistas alcançam empresas ou indivíduos e os convencem a realizar transferências de fundos ou fornecer PII e documentos financeiros. Ou, no caso de carteiras de criptomoedas, os golpistas pedem a frase secreta que pode ser usada para invadir as carteiras. De acordo com o anúncio, houve um aumento de 65% nas perdas globais expostas (perdas potenciais e reais) devido a ataques BEC.

O modelo de negócios Phishing as a Service (PhaaS)

Assim como o avanço do modelo Ransomware as a Service (RaaS), o PhaaS evoluiu para um modelo de negócios próspero na dark web. Os invasores podem criar páginas falsas e aproveitá-las para realizar operações de phishing online. Uma descoberta recente do PhaaS foi o aplicativo Frappo, que ajuda os cibercriminosos a criar e usar páginas de phishing premium chamadas phishlets para coletar informações das vítimas, como seus endereços IP, credenciais de login e agentes de usuário.

O Frappo é completamente anônimo e usa um contêiner do Docker e uma API para coletar credenciais. Os atores de ameaças nem precisam se registrar ou criar uma conta. Depois que o aplicativo é configurado, os dados sobre visitas à página, autorização e tempo de atividade são coletados e visualizados automaticamente. Originalmente projetada para ser uma carteira de criptomoedas, a Frappo agora facilita o desenvolvimento em larga escala de kits de phishing.

Negócios PhaaS como Frappo oferecem dois tipos de modelos de compra. Um modelo é uma compra única de um item chamado kit de phishing. Os kits de phishing geralmente são arquivos ZIP compactados e são de dois tipos: simples e avançados. Os kits simples contêm uma página HTML com um formulário para coletar os dados das vítimas, bem como o conteúdo necessário (imagens, texto e multimídia) que o ajudaria a imitar sites populares como o Facebook. Kits mais avançados incluem recursos como elementos de bloqueio geográfico e antidetecção para evitar bots antiphishing e mecanismos de pesquisa.

O outro modelo de compra que os clientes podem escolher é um modelo baseado em assinatura, onde uma operação PhaaS cuida de toda a campanha de phishing, ou uma grande parte dela, para o cliente. Isso inclui serviços como fornecer e implantar páginas e scripts HTML (como presentes em kits de phishing), hospedar o site e analisar e redistribuir credenciais.

Uma adição notória ao cibercrime organizado, o PhaaS é muito parecido com o modelo RaaS (discutido anteriormente aqui). A primeira operação PhaaS notável foi o BulletProofLink, descoberto pela Microsoft em 2020. Muitos aspectos da operação, sejam os serviços oferecidos, seu modelo de negócios ou seu método de extorsão dupla, tinham semelhanças com o RaaS.

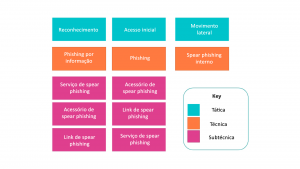

Phishing e a estrutura MITRE ATT&CK®

A ATT&CK (que significa táticas, técnicas e conhecimento comum contraditórios) foi criada em 2013 pela MITRE, uma organização de pesquisa americana sem fins lucrativos. Projetado para avaliar o comportamento do adversário nos estágios pós-comprometimento de um ataque, é uma matriz que consiste em várias táticas e técnicas.

As táticas são uma lista de possíveis razões ou objetivos adversários para um ataque. As táticas são divididas em três tipos com base no ambiente em que os ataques são realizados: sistemas de controle corporativo, móvel e industrial (ICS). Em 2017, a MITRE lançou uma estrutura PRE-ATT&CK com a intenção de fornecer mais informações sobre os estágios de pré-comprometimento dos ataques. Isso incluiu reconhecimento e desenvolvimento de recursos como táticas de pré-compromisso.

As técnicas listadas em cada tática são possíveis maneiras pelas quais os adversários podem realizar o ataque. Por sua vez, estes são divididos também em subtécnicas.

A imagem abaixo mostra uma lista de possíveis táticas corporativas e as técnicas e subtécnicas de phishing que podem ser usadas para realizar as táticas.

Como mencionado acima, tentaremos entender as intenções por trás das técnicas utilizadas pelos phishers através da matriz MITRE ATT&CK. Abaixo estão listadas as descrições das táticas, as técnicas de phishing usadas para realizá-las, as subtécnicas correspondentes e as estratégias de detecção recomendadas.

1. Tática: Reconhecimento | Técnica: Phishing por informações | Subtécnicas: serviço de Spear phishing, anexo e link

O reconhecimento é o estágio durante o qual os adversários coletam informações e realizam pesquisas em uma organização-alvo antes de iniciar um ataque.De acordo com a estrutura MITRE ATT&CK, um adversário pode usar phishing para obter informações e três de suas subtécnicas para coletar informações corporativas durante o estágio de reconhecimento. Aqui, a diferenciação entre phishing for information e phishing em si é que o objetivo específico desse ataque é obter as informações da vítima, não obter acesso. O ataque é realizado usando spear phishing, seja por meio de serviços de terceiros ou por e-mails que contenham um anexo ou link malicioso.

2. Tática: Acesso inicial | Técnica: Phishing | Subtécnicas: anexo de Spear phishing, link e serviço

É quando o adversário tenta entrar na rede corporativa e usa técnicas como phishing para obter a entrada inicial. Assim como no estágio de reconhecimento, o phishing pode ser realizado usando subtécnicas como spear phishing por meio de e-mails com anexos ou links e spear phishing por meio de serviços de terceiros.

3. Tática: Movimento lateral | Técnica: Spear phishing interno

Aqui, os adversários já estão na rede, explorando-a ainda mais para encontrar sistemas vulneráveis para explorar. O objetivo principal é obter controle sobre esses sistemas vulneráveis e usá-los para realizar atividades maliciosas, como escalonamento de privilégios ou dumping de credenciais.Isso pode ser feito usando spear phishing interno, que envolve invasores usando a conta de e-mail ou credenciais de um usuário já comprometido para enviar e-mails de spear phishing direcionados a outros usuários na rede com links ou anexos maliciosos.

Estratégias de detecção recomendadas para phishing

A MITRE ATT&CK recomenda as seguintes estratégias de detecção para as técnicas e subtécnicas de phishing para as três táticas mencionadas (reconhecimento, acesso inicial e movimento lateral).

-

Monitorar logs de aplicativos: para monitorar os logs de aplicativos, a estrutura sugere que as organizações usem uma solução de segurança que mantenha um registro dos e-mails enviados e realize análises offline. Ele também recomenda software que usa integrações locais ou baseadas em API para detectar ataques de phishing internos.

-

Monitorar o tráfego de rede: a ATT&CK propõe que as empresas monitorem o tráfego de rede e realizem inspeção de pacotes para identificar a execução de protocolos ou padrões de tráfego que são incomuns, bem como fluxos de dados ou processos não convencionais usando a rede. As organizações devem empregar uma solução de segurança que correlacione esses dados com os protocolos existentes para descobrir padrões anômalos.

-

Monitore a criação de arquivos: a estrutura também sugere que as organizações procurem novos arquivos criados a partir de mensagens de phishing. Isso pode ser o resultado de um adversário tentando obter acesso a sistemas vulneráveis.

Defesa contra ataques de phishing com uma ferramenta SIEM eficaz

Como vimos até agora, ataques de engenharia social, como phishing, exigem monitoramento contínuo do tráfego e dos processos da rede para garantir a detecção precoce de ameaças e uma resposta rápida a incidentes. Conforme recomendado pela estrutura MITRE ATT&CK, é necessário implantar uma solução de segurança que colete e analise logs de aplicativos, monitore regularmente a atividade da rede e envie alertas imediatos por SMS e e-mail em caso de incidentes críticos de segurança.

Veja como as organizações podem usar o Log360, nossa solução SIEM, para detectar atividades suspeitas que podem levar a ataques de phishing:

-

Os relatórios de auditoria do Exchange Server do Log360 ajudam você a ficar alerta para tentativas incomuns de login de caixa de correio ou alterações de permissão.

-

Seu recurso de monitoramento do Exchange Server ajuda a garantir o funcionamento adequado dos protocolos de conectividade de e-mail, como SMTP, IMAP e POP.

-

Seu monitoramento de log de dispositivo de rede fica de olho na atividade da rede e ajuda a bloquear o tráfego de várias fontes por meio de fluxos de trabalho personalizados que permitem alterar as políticas de firewall de entrada e saída para alertas específicos.

-

Integrado com a estrutura MITRE ATT&CK, o Log360 fornece análises para detectar técnicas e subtécnicas usadas por phishers para realizar ataques de phishing para obter acesso inicial. Por exemplo, uma das técnicas detectadas pelo Log360 é a atividade suspeita na pasta temporária do Microsoft Outlook (onde os arquivos de anexo de e-mail são armazenados), o que pode significar que um phisher está executando um processo por meio de um arquivo nessa pasta.

-

O Log360 também detecta instâncias em que os arquivos têm extensões duplas (por exemplo, ABC.JPG.vbs). Essa é uma das coisas mais simples que os phishers fazem para esconder suas atividades nefastas.

- Outra maneira de obter acesso aos sistemas das vítimas é executar código PostScript malicioso por meio de arquivos Hangul Word Processor (HWP). HWP é um processador de texto coreano que executa PostScript, uma linguagem de programação usada para publicação. As versões mais antigas do HWP não possuem PostScript encapsulado, o que impõe restrições sobre qual código pode ser executado. Os phishers exploram isso para entrar nos sistemas das vítimas executando código PostScript malicioso para colocar arquivos de malware no sistema em vez dos subprocessos pretendidos. O relatório de detecção do Log360 sobre subprocessos HWP suspeitos ajuda você a enfrentar essa ameaça com facilidade.

- O recurso de análise de ameaças do Log360 usa informações obtidas de feeds de inteligência de ameaças para detectar ameaças de sistemas maliciosos conhecidos por executar ataques de phishing.

Para saber mais sobre como o Log360 pode ajudá-lo a detectar e prevenir ataques de phishing, solicite uma demonstração gratuita com nossos especialistas em produtos.

Esse post foi traduzido da nossa página em inglês SIEM Expert Talks, e sua autoria original é de Anupama. A.