O Active Directory Domain Services (AD DS) Ă© o serviço de domĂnio local tradicional oferecido pela Microsoft, o componente principal e uma função de servidor no Active Directory (AD), o serviço de diretĂłrio proprietĂĄrio especializado em ambientes Windows. Considere uma empresa ou um negĂłcio complexo configurado com muitos recursos de rede conectados.

Para garantir o gerenciamento eficaz desses recursos, os administradores de TI usam o AD e seus componentes, incluindo o AD DS. Ele estĂĄ configurado para agrupar e gerenciar centralmente uma coleção lĂłgica de recursos de rede em um domĂnio do AD.

Ao contrĂĄrio de um grupo de trabalho em que os administradores de rede precisam identificar e gerenciar individualmente as polĂticas e permissĂ”es manualmente, o AD fornece um banco de dados central que facilita aos administradores configurar controles de acesso e permissĂ”es apropriados para usar vĂĄrios recursos de rede. TambĂ©m permite que os administradores definam polĂticas de segurança que controlam quem tem acesso a quĂȘ na rede.

O agrupamento lĂłgico de recursos para formar um domĂnio AD Ă© feito pelo administrador. Todos esses objetos de domĂnio podem compartilhar o mesmo controlador de domĂnio central (DC). Um ambiente Windows que tenha um DC com AD DS instalado e funcionando como o nĂł central de autenticação e autorização Ă© chamado de ambiente controlado por domĂnio.

O AD segue uma arquitetura cliente-servidor com o DC sendo o servidor central que atende os outros recursos de rede conectados no domĂnio. O DC tem autoridade de domĂnio completa e controla a autenticação e as modificaçÔes de todos os recursos de rede contidos em seu domĂnio.

Agora, vejamos dois dos processos mais fundamentais de um ambiente AD:

Autenticação: A autenticação Ă© uma das principais funcionalidades do AD por meio da qual a identidade de qualquer usuĂĄrio que fizer logon em um domĂnio Ă© verificada e o acesso Ă© permitido ou negado. O processo de verificação de identidades em termos muito definitivos constitui a base desse processo. As identidades podem ser autenticadas por qualquer uma das trĂȘs maneiras a seguir:

-

-

-

Algo que vocĂȘ conhece, como um endereço de e-mail ou uma combinação de nome de usuĂĄrio e senha

-

Algo que vocĂȘ tem, como um soft token ou um smart card

-

Algo que vocĂȘ Ă©, como uma impressĂŁo digital ou outra biometria

-

-

Autorização: A autorização é a outra funcionalidade central do AD, que segue sucessivamente o processo de autenticação. O acesso e as permissÔes para usar os recursos de rede apropriados e outros dados relevantes são concedidos aos usuårios por meio de autorização. Esse processo ocorre com a geração de tokens de segurança verificados em relação a um conjunto predefinido de regras exclusivas para cada usuårio.

Autenticação e autorização formam a base de gerenciamento de identidade e acesso

Para fortalecer ainda mais sua compreensão do AD, aqui estão as definiçÔes de algumas das propriedades mais importantes do AD:

-

Objetos: O AD armazena dados na forma de objetos. Cada elemento do ambiente Ă© um objeto AD.

-

Objetos de usuĂĄrio ou usuĂĄrios: Os objetos que precisam de autenticação para ingressar em domĂnios do AD sĂŁo chamados de usuĂĄrios. Os usuĂĄrios precisam ser autenticados, ter permissĂ”es e privilĂ©gios e geralmente sĂŁo agrupados em um domĂnio em outros objetos do AD chamados grupos.

-

Objetos de computador ou computadores: Os objetos do AD que representam as estaçÔes de trabalho ou os servidores membros do domĂnio sĂŁo chamados de computadores.

-

Objetos de contĂȘiner: objetos no AD que podem conter ou conter outros objetos sĂŁo chamados de objetos de contĂȘiner. Existem objetos de contĂȘiner padrĂŁo e criados no AD.

-

Objetos leaf: objetos leaf sĂŁo objetos no AD que nĂŁo podem conter ou ter objetos secundĂĄrios dentro deles, por exemplo, usuĂĄrios.

-

-

DomĂnio: Um domĂnio Ă© o agrupamento lĂłgico de objetos relacionados, como usuĂĄrios, computadores ou grupos, ou recursos compartilhados, como impressoras, arquivos ou pastas, todos controlados ou atendidos por um ou mais DCs. Todos os objetos em um domĂnio especĂfico compartilham o mesmo banco de dados do AD. Os domĂnios geralmente sĂŁo identificados por um nome fornecido pelo DNS, como xxx.com.

-

Controlador de domĂnio (DC): Um DC Ă© o servidor que possui o AD DS instalado nele. A promoção de um servidor a um DC permite que ele gerencie permissĂ”es centralmente, controle a autenticação de identidades de usuĂĄrios e autorize o acesso a vĂĄrios recursos, incluindo armazenamento de arquivos, aplicativos e outras redes.

-

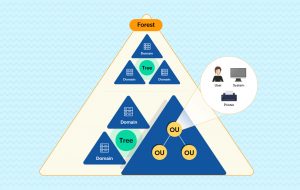

Ărvore: Para fins administrativos, os domĂnios do AD sĂŁo agrupados em ĂĄrvores. O objetivo dos administradores Ă© manter o nĂșmero mĂnimo de domĂnios e tĂȘ-los todos agrupados logicamente em ĂĄrvores. DomĂnios e subdomĂnios sĂŁo agrupados lĂłgica e hierarquicamente para se assemelhar a uma estrutura de ĂĄrvore.

-

Forest: os limites de segurança de um ambiente AD sĂŁo definidos por florestas, que sĂŁo uma coleção de vĂĄrias ĂĄrvores. Duas florestas nĂŁo podem interagir a menos que uma autoridade de confiança transitiva seja estabelecida entre elas. A floresta geral representa uma organização e Ă© o nĂvel mais alto em termos de definição da arquitetura do AD. Em cenĂĄrios de negĂłcios, como fusĂ”es e aquisiçÔes, vĂĄrias florestas podem ser combinadas para que os administradores de rede tenham controle total sobre todos os domĂnios, DCs e dados do AD envolvidos. Cada floresta Ă© identificada pelo primeiro domĂnio que foi criado, ou seja, o nome do domĂnio raiz.

-

Site: os sites AD sĂŁo agrupamentos fĂsicos de sub-redes que cobrem um intervalo de endereços IP em cada local geogrĂĄfico. Os sites podem ter um ou mais DCs agrupados com outros recursos de rede. Um site normalmente cobre uma LAN. Servidores em outras redes (e, portanto, outros sites) interagem por meio de links de sites. Os sites sĂŁo definidos para ajudar no processo de replicação para um funcionamento eficaz do AD.

-

Replicação: o AD é projetado com base na replicação. O processo de fazer alteraçÔes em qualquer objeto AD controlado por um determinado DC é refletido ou replicado em todos os outros DCs da floresta. A replicação acontece de duas maneiras: intrasite e intersite.

-

Diretiva de Grupo: a Diretiva de Grupo gerencia a configuração e as diretivas de segurança de usuårios e computadores.

-

Objetos de Diretiva de Grupo (GPOs): GPOs sĂŁo grupos de configuraçÔes aplicadas a usuĂĄrios e computadores no domĂnio. Isso pode incluir o direito de fazer logon em determinadas mĂĄquinas ou permissĂŁo para acessar arquivos e recursos compartilhados, como impressoras, scanners e outros dispositivos de armazenamento compartilhados.

Agora que os conceitos bĂĄsicos do ambiente foram abordados, vamos mergulhar no propĂłsito de ter um AD configurado em qualquer negĂłcio:

-

O AD ajuda a organizar todos os usuårios, computadores e outros recursos de rede e seus acessos e permissÔes associados. Isso ajuda na alocação de recursos, gerenciamento e manutenção.

-

O AD Ă© essencial para manter a postura de segurança de uma organização. O acesso aos recursos da rede Ă© gerenciado por meio de polĂticas de segurança. Conforme discutido anteriormente, autenticação e autorização sĂŁo os elementos principais de um ambiente AD.

-

Com o gerenciamento claro, transparente e centralizado dos usuårios e do que eles acessam, os custos de operação são reduzidos e o controle sobre os recursos da rede se torna mais simplificado.

-

O AD permite a adesĂŁo a regulamentos de conformidade, como GDPR, GLBA e HIPAA. A auditoria de conformidade envolve o gerenciamento de polĂticas, regulamentos e padrĂ”es de segurança, que abrangem como as informaçÔes confidenciais sobre usuĂĄrios e grupos sĂŁo tratadas. O AD garante a mĂĄxima granularidade na manutenção e geração de relatĂłrios desses dados. Ele fornece informaçÔes valiosas que sĂŁo usadas pelos auditores de conformidade durante a auditoria em toda a organização.

-

O AD permite uma abordagem personalizada para gerenciar usuårios e seus privilégios associados. Isso envolve o agrupamento de todos os objetos e seu gerenciamento subsequente de acordo com as necessidades da empresa e os objetivos de negócios.

-

O AD fornece a base para um ponto de acesso Ășnico ou um logon Ășnico para acessar recursos de rede localizados em qualquer servidor no ambiente controlado pelo AD.

-

As polĂticas de senha e vĂĄrias outras configuraçÔes de usuĂĄrio e computador permitem o gerenciamento eficiente da entrega de software. As configuraçÔes do Windows e os modelos administrativos no AD podem ser usados para um melhor gerenciamento de dados e serviços.

-

AtualizaçÔes automĂĄticas e gerenciamento centralizado de dispositivos com intervenção manual mĂnima sĂŁo possĂveis devido ao AD. Os administradores de rede usam a Diretiva de Grupo para gerenciar essas configuraçÔes.

Estes sĂŁo alguns dos conceitos bĂĄsicos, porĂ©m crĂticos, a serem entendidos ao iniciar seu estudo de AD. Siga esta sĂ©rie para aprofundar e fortalecer sua compreensĂŁo de vĂĄrios outros aspectos do Active Directory.

E para saber mais sobre o nosso conjunto de soluçÔes que oferece gerenciamento, auditoria, monitoramento e muito mais, confira nosso site clicando aqui.

Nota : Esse conteĂșdo foi traduzido do nosso site em inglĂȘs e estĂĄ replicado nos sites dos nossos parceiros tambĂ©m.