A maioria dos usuários terá problemas para lembrar suas credenciais. A maneira mais fácil de superar isso é permitir que os navegadores e aplicações lembrem suas senhas. Você sabia que essas credenciais armazenadas podem ser facilmente roubadas por adversários usando várias técnicas de ataque – e, com os recursos certos, esses agentes mal-intencionados também podem ser facilmente frustrados?

Conheça a técnica de dumping credenciais que envolve a obtenção de credenciais do usuário (nome de usuário e senha) e a determinação de onde elas estão armazenadas na forma de hash ou texto não criptografado. As credenciais roubadas permitem que agentes mal-intencionados se movam lateralmente na rede para acessar informações restritas, roubar recursos essenciais para os negócios ou instalar malware.

Como eles fazem isso? Existem estratégias diferentes, mas uma maneira é fazer com que os administradores façam login em uma máquina comprometida e despejem suas credenciais da memória cache.

À medida que as técnicas de ataque ficam mais sofisticadas, os adversários automatizam o processo usando diferentes ferramentas, como mimikatz. Manualmente ou usando ferramentas, os hackers devem acessar a pasta ou banco de dados onde as credenciais estão armazenadas.

Locais que armazenam hashes de senha

Gerente de contas de segurança (SAM)

No Windows, as credenciais da conta local são armazenadas no banco de dados e são usadas para autenticar usuários locais e remotos. O SAM faz parte do registro e pode ser encontrado no disco rígido de um sistema. O usuário deve ter acesso no nível do sistema para enumerar o banco de dados SAM. O arquivo pode ser recuperado por meio de ferramentas de execução na memória, como:

-

mimikatz

-

gsecdump

-

pwdumpx.exe

-

secretsdump.py

Assim que os adversários adquirirem privilégios de sistema, eles podem descartar todas as credenciais do banco de dados SAM de uma máquina comprometida executando os comandos abaixo:

-

reg save HKLM\sam sam

-

reg save HKLM\system system

Segredos LSA

A Autoridade de Segurança Local (LSA) gerencia detalhes de autenticação de usuários em um sistema Windows. Ele também gerencia a política de segurança local para um computador e os dados que este subsistema usa são armazenados em uma área protegida chamada segredos LSA. Dessa área, os invasores podem despejar dados confidenciais, como senha de domínio em cache, chave de criptografia, senhas SQL, senhas de contas do sistema, senhas de contas para tarefas agendadas e detalhes sobre cópias não ativadas do Windows.

WDigest

O WDigest é um protocolo de autenticação que funciona em um método de desafio e resposta para autenticação baseada na web e LDAP. Isso usa protocolo de transferência de hipertexto (HTTP) e protocolos de camada de segurança de autenticação de segurança simples (SASL) para trocas de autenticação. O cliente solicita que o servidor de autenticação conceda acesso a um recurso ou processo. O servidor de autenticação então desafia o cliente, e o cliente responde ao desafio criptografando sua resposta com uma chave derivada da senha. Essa chave criptografada é comparada com a resposta armazenada no servidor de autenticação para validar a senha do usuário. Este WDigest armazena credenciais como texto simples (nas versões do Windows até 8 e Windows Server 2012) ou armazena segredos como texto simples. Os adversários podem explorar o WDigest para despejar essas credenciais e segredos.

Proc filesystem

Em sistemas operacionais semelhantes ao Unix, o sistema de arquivos proc armazena informações úteis sobre os processos que estão em execução e atua como um centro de controle e informações para o kernel. Um invasor pode executar um processo com privilégios de root para eliminar a memória ativa de outros aplicativos e qualquer credencial armazenada como hashes ou texto simples pode ser extraída.

Além disso, se o invasor conseguir obter acesso ao controlador de domínio, ele poderá recuperar credenciais de repositórios adicionais, como NTDS e DCSync.

Melhores práticas para detectar e interromper técnicas de dumping de credenciais

-

Monitore quem está acessando o serviço de subsistema de autoridade de segurança local (LSASS) e os bancos de dados do gerenciador de conta de segurança (SAM).

-

Desative ou restrinja o Gerenciador de Rede Local de Nova Tecnologia (NTLM) para que os adversários não tenham acesso aos hashes NTLM.

-

Monitore os logs para atividades não autorizadas em um controlador de domínio.

-

Fique atento a eventos que fornecem informações sobre a execução de comandos e que despejam credenciais para um arquivo ou recurso externo.

-

Não misture as contas de domínio do administrador com os grupos de administradores locais.

Usando o Log360 para detectar e mitigar o despejo de credenciais

ManageEngine Log360, uma solução SIEM abrangente, oferece vários recursos para detectar e impedir técnicas de ataque de dumping de credenciais. Isso inclui:

-

Análise de segurança e um console de alerta em tempo real que implementa a estrutura MITER ATT & CK

-

Detecção de dumping de credencial baseada em assinatura usando técnicas de correlação em tempo real

-

Módulo de análise de comportamento de entidade e usuário orientado por aprendizado de máquina (ML) (UEBA)

Análise de segurança implementando a estrutura MITER ATT & CK para detectar despejo de credencial

O despejo de credenciais é listado como uma das técnicas (ID: T1003) sob a tática de acesso de credenciais na estrutura MITER ATT & CK. O Log360 implementa essa estrutura usando seu console de resposta a eventos em tempo real e módulo de análise de segurança. A solução pode alertar as análises de segurança em tempo real sempre que houver uma tentativa de despejar credenciais do registro SAM, registro do syskey, serviços remotos e muito mais.

Além disso, a solução oferece melhores insights sobre as atividades de dumping de credenciais, fornecendo widgets de análise de segurança em tempo real para:

Ataques de acesso à credencial

-

Analisador de pacotes

-

Ataques de força bruta

-

Man-in-the middle

-

Credenciais não-seguras

-

SO dumping de credenciais

Detecção de dumping de credencial baseada em assinatura usando mecanismo de correlação em tempo real

Vamos agora discutir como o Log360 fornece visibilidade em uma tentativa de ataque de despejo de credencial usando seu poderoso recurso de Correlação.

O Log360 fornece uma lista de eventos que você pode selecionar para indicar o possível resultado de um ataque. Por exemplo, uma maneira de realizar um ataque de despejo de credencial é usar uma ferramenta como o mimikatz.

Você pode criar uma correlação personalizada para identificar ferramentas de coleta de senha e mídia removível, bem como eventos como implantação suspeita de arquivos executáveis e acesso remoto. Você pode então verificar se há atividades suspeitas nos perfis administrativos para identificar alterações não autorizadas. Você pode configurar alertas com base em atividades para detectar ameaças de forma proativa.

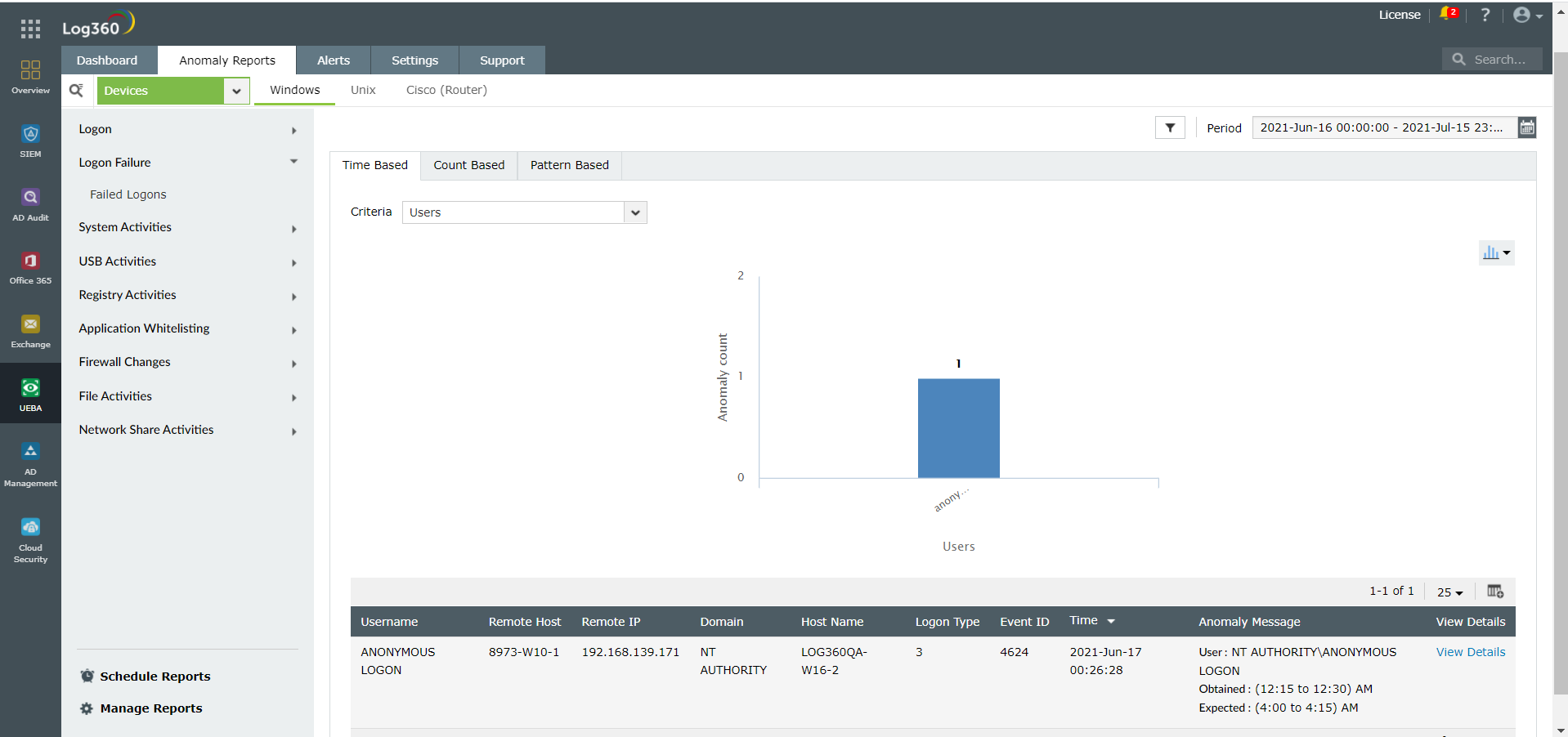

Módulo UEBA baseado em ML para detecta dumping de credencial

Quando o invasor não deixa rastros, a detecção de ataques baseada em assinatura não é a melhor defesa para impedi-los. Nesses casos, a análise comportamental é útil para detectar e interromper imediatamente os hackers antes que o dano real seja feito.

O módulo UEBA baseado em ML do Log360 detecta comportamentos suspeitos e incomuns do usuário em tempo real. Para detectar os comportamentos maliciosos com precisão, este módulo está vinculado ao sistema de gerenciamento de risco integrado que valida cada anomalia e associa uma pontuação de risco a ela. Com isso, fica mais fácil detectar o movimento lateral dos adversários em relação às atividades legítimas.

Como o UEBA do Log360 pode detectar o dumping de credencial:

Log360 ajuda a monitorar o comportamento do usuário e identificar anomalias. Por exemplo, depois que um invasor consegue extrair as credenciais, ele pode usá-las para mover-se lateralmente pela rede e acessar arquivos ou pastas. No entanto, o Log360 entende o comportamento do usuário e identifica anomalias com base nos desvios das linhas de base predefinidas.

Se um invasor tentar acessar determinados arquivos ou pastas de um determinado departamento usando as credenciais de uma conta administrativa de um departamento diferente, o Log360 reconhece isso e permite que o administrador saiba que esse evento específico pode ser um ataque potencial. Você pode então usar o poderoso mecanismo de pesquisa da solução para detalhar os incidentes e identificar o impacto do ataque.

Mitigar ataques de dumping de credenciais usando o sistema de gerenciamento de incidentes Log360

Com o recurso UEBA do Log360, a solução pode identificar atividades de usuários mal-intencionados que podem ser associadas a eventos de dumping.

Digamos que um usuário efetue login em uma hora incomumente madrugada após várias tentativas malsucedidas. O usuário então acessa arquivos de um departamento diferente, copiando certos arquivos para uma pasta diferente. Pode ser um potencial ator de ameaça que obteve acesso a uma conta de usuário. O Log360 monitora as atividades do usuário e alerta os administradores de TI que podem investigar o incidente. A solução permite que os usuários desenvolvam um fluxo de trabalho personalizado para mitigar tais incidentes, interrompendo os processos ou desconectando o usuário da rede.

ManageEngine Log360 é a solução SIEM abrangente que permite combater ou atenuar proativamente os ataques à segurança interna e externa, fornecendo relatórios prontos para uso e alertas em tempo real para incidentes e eventos que acontecem em sua rede.