Quase todos os ataques cibernéticos prejudiciais envolvem o comprometimento de contas privilegiadas. Enquanto a força bruta de uma senha de conta com privilégios leva tempo, as técnicas de roubo de credenciais são simples e menos demoradas. Pass-the-hash (PtH) e pass-the-ticket (PtT) são duas dessas técnicas que contornam o uso de senhas para autenticação. Uma vez que os invasores ganham uma posição na rede de uma organização, eles se movem lateralmente usando essas técnicas, eventualmente comprometendo contas privilegiadas.

Qual é a técnica pass-the-hash?

Nessa técnica, o invasor captura um hash de senha e o usa para se autenticar como o usuário, ignorando a necessidade da senha da conta. Enquanto a senha permanecer inalterada, o invasor terá acesso ao sistema. Ataques pass-the-hash podem ocorrer em Linux, Unix e outras plataformas, mas são mais prevalentes em sistemas Windows.

Como os invasores obtêm hashes de senha?

No Windows, as senhas com hash podem ser encontradas no Gerenciador de contas de segurança, na memória do processo do subsistema de autoridade de segurança local e no armazenamento do Gerenciador de Credenciais, que é um banco de dados ntds.dit no Active Directory.

Os hackers usam ferramentas de despejo de hash, como fgdump e pwdump, para obter hashes de qualquer um desses lugares. Usando a conta de usuário e os hashes de senha coletados, eles se movem lateralmente para todos os sistemas e recursos possíveis com o objetivo de invadir contas de usuário privilegiadas

Detectando ataques pass-the-hash

Ataques pass-the-hash podem ser detectados monitorando constantemente todos os eventos de logon e uso de credenciais. Para Windows, certos padrões de log de eventos podem revelar o uso dessa técnica.

Por exemplo, as autenticações NTLM Logon Tipo 3 que não estão associadas a um login de domínio e não são logins anônimos são indicadores de logins não autenticados. Esses eventos são seguidos por IDs de evento 4768 e 4769, que são gerados quando um usuário solicita um novo ticket de concessão de tickets e ticket de serviço, respectivamente.

Qual é a técnica do pass-the-ticket?

Nessa técnica, o invasor rouba tickets Kerberos válidos de um usuário autenticado e os passa entre sistemas para obter acesso legítimo aos recursos. Dependendo do nível de acesso em um sistema, o invasor rouba os tickets de serviço do usuário ou tickets de concessão de tickets (TGT). Embora o TGT possa ser usado para obter os tickets de serviço necessários do servidor de concessão de tickets, os de serviço são usados para acessar um serviço específico no domínio. A atividade desse invasor pode durar enquanto o ticket for válido – geralmente por 10 horas.

Como um ataque pass-the-ticket é executado?

Um ataque pass-the-ticket é um ataque pós-exploração, o que significa que um invasor já comprometeu um sistema. Em seguida, eles tentam elevar os privilégios para obter acesso à memória em cache. Com privilégios elevados, eles podem extrair tickets usando uma variedade de técnicas. Uma técnica notável é usar ferramentas como Mimikatz e Rubeus para colher e passar os tíquetes para solicitar tíquetes de serviço Kerberos ou obter acesso ilegal a um serviço em outro lugar na rede. A estrutura MITER ATT & CK lista técnicas adicionais pelas quais ocorrem os ataques de passagem.

Detectando ataques pass-the-ticket

Ataques pass-the-ticket podem ser detectados monitorando cuidadosamente o logon, o uso de credenciais e os eventos de autenticação remota. Logins remotos incomuns que se correlacionam com outras atividades suspeitas, como escrever e executar binários, também podem indicar atividade maliciosa. Um padrão de ataques pass-the-ticket é quando o evento ID 4768 ou 4769, seguido pelo evento ID 4770, é registrado no controlador de domínio.

-

ID de evento 4768: este evento é gerado sempre que o Centro de distribuição de chaves emite um Kerberos TGT.

-

ID do evento 4769: este evento é gerado sempre que o Centro de distribuição de chaves obtém uma solicitação de permissão do serviço de concessão de tíquetes Kerberos (TGS).

- ID do evento 4770: este evento é gerado para cada renovação de tíquete do TGS.

Mitigar ataques pass-the-hash e pass-the-ticket

Altere as senhas periodicamente:

Os hashes de senha são válidos apenas até que as senhas sejam alteradas. Mudanças periódicas de senha tornam os hashes anteriores inválidos e são uma forma de cortar o acesso do hacker.

Implementar autenticação multifator:

Os ataques pass-the-hash normalmente exploram a autenticação de logon único no Windows, portanto, a autenticação multifator é uma boa medida para eliminar esses ataques pela raiz.

Siga o princípio do menor privilégio (POLP):

O movimento lateral pode ser bastante restringido se o POLP for colocado em prática. Práticas como separar o administrador de domínio das contas padrão para o trabalho diário, restringir o acesso de logon do servidor e da estação de trabalho e impor restrições de conta local para acesso remoto podem ser muito úteis.

Restrinja o tráfego de entrada usando um firewall:

Esta é uma técnica de mitigação simples e robusta que reduz bastante a superfície de ataque de sua organização. Ao restringir o tráfego em sua rede, a chance de hashes ou tickets capturados serem usados é bastante reduzida.

Detectando e mitigando ataques pass-the-hash e pass-the-ticket com Log360

Detectar ataques PtH e PtT é mais fácil com informações de segurança e soluções de gerenciamento de eventos, como ManageEngine Log360. Veja como o Log360 detecta esses ataques em sua rede.

Detecção de intrusão por meio de firewall abrangente e auditoria IDS / IPS

O Log360 audita extensivamente os logs do firewall, incluindo mudanças nas políticas do firewall, gerenciamento do firewall e logs de sistemas de detecção e prevenção de intrusão (IDPS). Ele ainda oferece notificações por e-mail e SMS para alertá-lo sobre esses eventos para ajudar a detectar qualquer intruso e identificar fontes potenciais de comprometimento da conta.

Bloqueie conexões maliciosas com um banco de dados de ameaças pré-configurado

O Log360 vem pré-configurado com um banco de dados de ameaças atualizado automaticamente de endereços IP maliciosos, juntamente com pontuações de reputação e um módulo de análise de ameaças avançado que detecta a comunicação com qualquer um desses URLs. Ao detectar o primeiro sinal de intrusão, o Log360 impede que o invasor ganhe qualquer tipo de posição em sua rede.

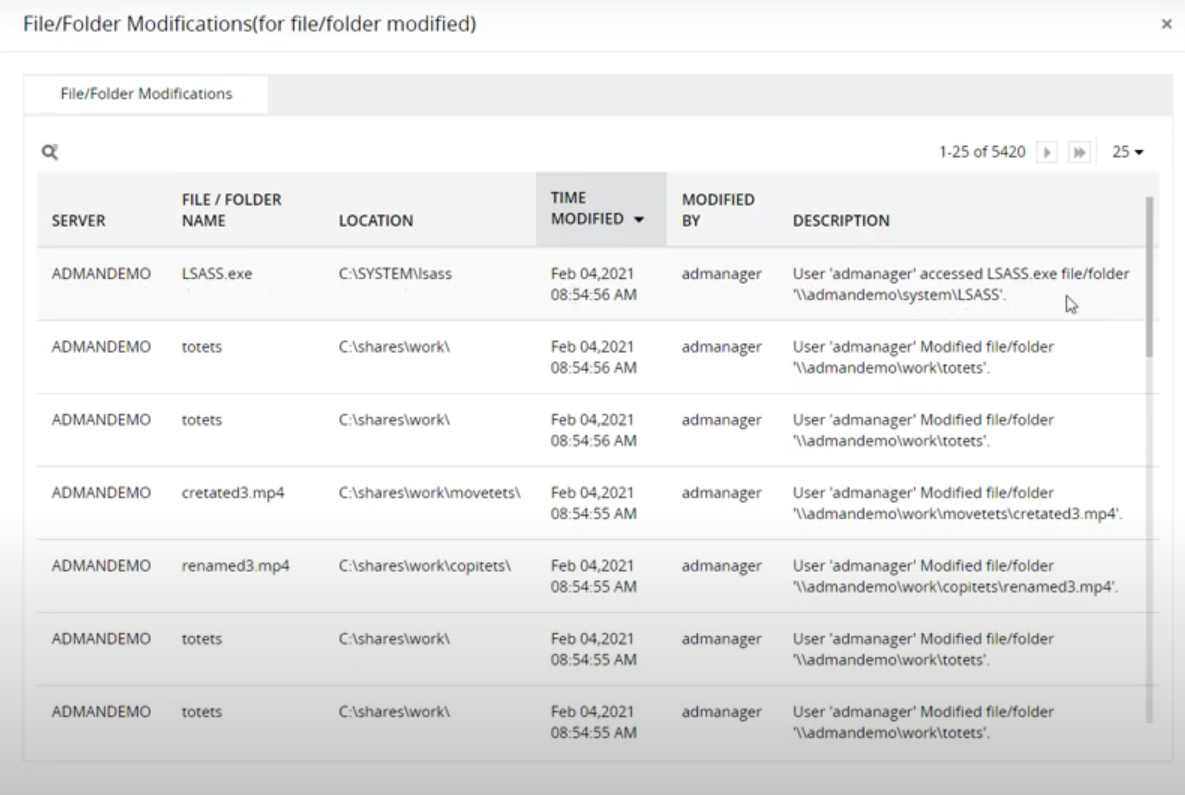

Detectar o acesso ao lsass.exe por meio do monitoramento da integridade do arquivo

O sistema de monitoramento de integridade de arquivo do Log360 monitora todos os acessos, modificações, cria e exclui ações em todos os arquivos e pastas críticos e não críticos em sua rede. Ele também permite configurar alertas para detectar acessos ou modificações de arquivos críticos, como lsass.exe, em tempo real.

Investigue eventos críticos com análises forenses

O Log360 possui um mecanismo de pesquisa poderoso que pode realizar pesquisas de alta velocidade em toda a extensão da sua rede. Isso ajuda a procurar eventos críticos, como IDs de evento 4768, 4769 e 4770, e eventos de sequência juntos durante a investigação. Você pode até salvar as pesquisas ou adicioná-las a alertas para que sequências semelhantes sejam detectadas rapidamente no futuro.

Descubra padrões de ataque complexos em tempo com o mecanismo de correlação

O Log360 possui um mecanismo de correlação poderoso que pode vincular eventos específicos quando eles ocorrem um após o outro. Aproveitando o construtor de regra de correlação personalizada, você pode configurar uma regra para detectar padrões de log, como o ID de evento 4768 ou 4769 seguido pelo ID de evento 4770, que é um indicador de um ataque pass-the-ticket. Se detectado, o Log360 notifica você por e-mail ou SMS em tempo real.

Para saber mais detalhes ou experimentar um teste gratuito de 30 dias da ferramenta, confira o site do Log360 aqui.