De acordo com uma pesquisa do ESG sobre gerenciamento de risco cibernético, que envolveu 340 profissionais, revelou que 40% deles sentiram que o rastreamento de patch e gestão de vulnerabilidade ao longo do tempo era seu maior desafio.

Tradicionalmente, esses processos envolvem ferramentas dedicadas operadas por equipes diferentes. A equipe de segurança emprega scanners de vulnerabilidade para identificá-las em endpoints e dispara um ticket para a equipe de TI ou de remediação com detalhes e itens de ação necessários para corrigi-los. Os administradores utilizam ferramentas de patch para varrer a rede em busca de detalhes de patch ausentes e comparam essas descobertas com os dados enviados pela equipe de segurança para correlacionar os patches necessários e resolver as vulnerabilidades.

Em seguida, eles baixam patches de sites de fornecedores, testam sua estabilidade e os implantam em seu ambiente de produção. Outra rodada de varredura é realizada pela equipe de TI para garantir que a vulnerabilidade seja totalmente corrigida e o status da correção seja enviado para a equipe de segurança, exigindo que esta execute uma validação adicional para fechar o loop de gestão de vulnerabilidade.

Notou algo errado com essa abordagem? Embora faça o trabalho, está longe de ser eficiente. Aqui estão alguns motivos por que você ficará melhor com um patch integrado e uma solução de gerenciamento de vulnerabilidade.

Aumento do atraso na remediação:

Fazer malabarismos com várias ferramentas para gerenciamento de patch e vulnerabilidade resulta em um fluxo de trabalho isolado e ineficiente, adicionando complexidade, criando varreduras redundantes, ampliando a lacuna entre a detecção e patching e diminuindo drasticamente o processo de correção de riscos. Não deve ser uma surpresa que as organizações, em geral, demorem mais do que alguns meses para fechar uma vulnerabilidade descoberta. Um relatório de estatísticas da edgescan calcula que são 67 dias.

Com a lacuna entre a divulgação da vulnerabilidade e a disponibilidade do código de exploração diminuindo nos últimos dias, as organizações precisam ser rápidas em sua correção. Um estudo do Ponemon Institute indica que 60% das violações em 2019 foram devido a patches não aplicados, aqueles que estavam prontamente disponíveis, mas não implantados.

A gestão deve ser abordada como um processo unitário. Em vez de alternar entre diferentes ferramentas para executar uma tarefa, uma solução integrada fornece a todas as equipes visibilidade e melhor rastreamento desde a detecção até o fechamento – de um local central. Isso também elimina a necessidade de varreduras redundantes. Uma única varredura buscaria todas as informações e as correlacionaria automaticamente, ajudando a realizar uma correção rápida e direta.

Falta de precisão:

Os produtos pontuais não interagem bem entre si, aumentando a probabilidade de disparidade potencial de dados entre as soluções integradas. Em outras palavras, todos os patches necessários podem não ser implantados completamente e vulnerabilidades críticas podem permanecer sem solução. Uma solução unificada simplifica todas as tarefas interdependentes de um console, eliminando qualquer espaço possível para erro.

Empilhando desafios de gestão:

Implantar e implementar várias ferramentas e treinar a equipe para usá-las pode ser desajeitado e demorado. Além disso, a execução de várias ferramentas ao mesmo tempo pode impactar o consumo de banda da rede. Somando-se a este desafio, a instalação de vários agentes sobrecarrega os recursos do sistema e afeta seu desempenho. Todas essas provações podem ser interrompidas se você usar uma solução integrada.

Dificuldades de dimensionamento:

Também há dificuldades em dimensionar essas ferramentas separadas para oferecer suporte a mais dispositivos a longo prazo. O cenário moderno de TI é extremamente dinâmico; é caracterizado pela adição frequente de ativos, conexões com novos parceiros e assim por diante. Uma instância de um dos agentes não sendo instalado em nenhum dos novos ativos pode introduzir mais complicações no fluxo de trabalho e deixar para trás várias lacunas de segurança.

Aumento do orçamento de segurança:

Vamos direto ao assunto: a implantação e manutenção de ferramentas separadas para gerenciamento de patch e vulnerabilidade custará duas vezes mais. É simples assim. Outros investimentos incluem sessões de treinamento dedicadas em cada produto para novos funcionários.

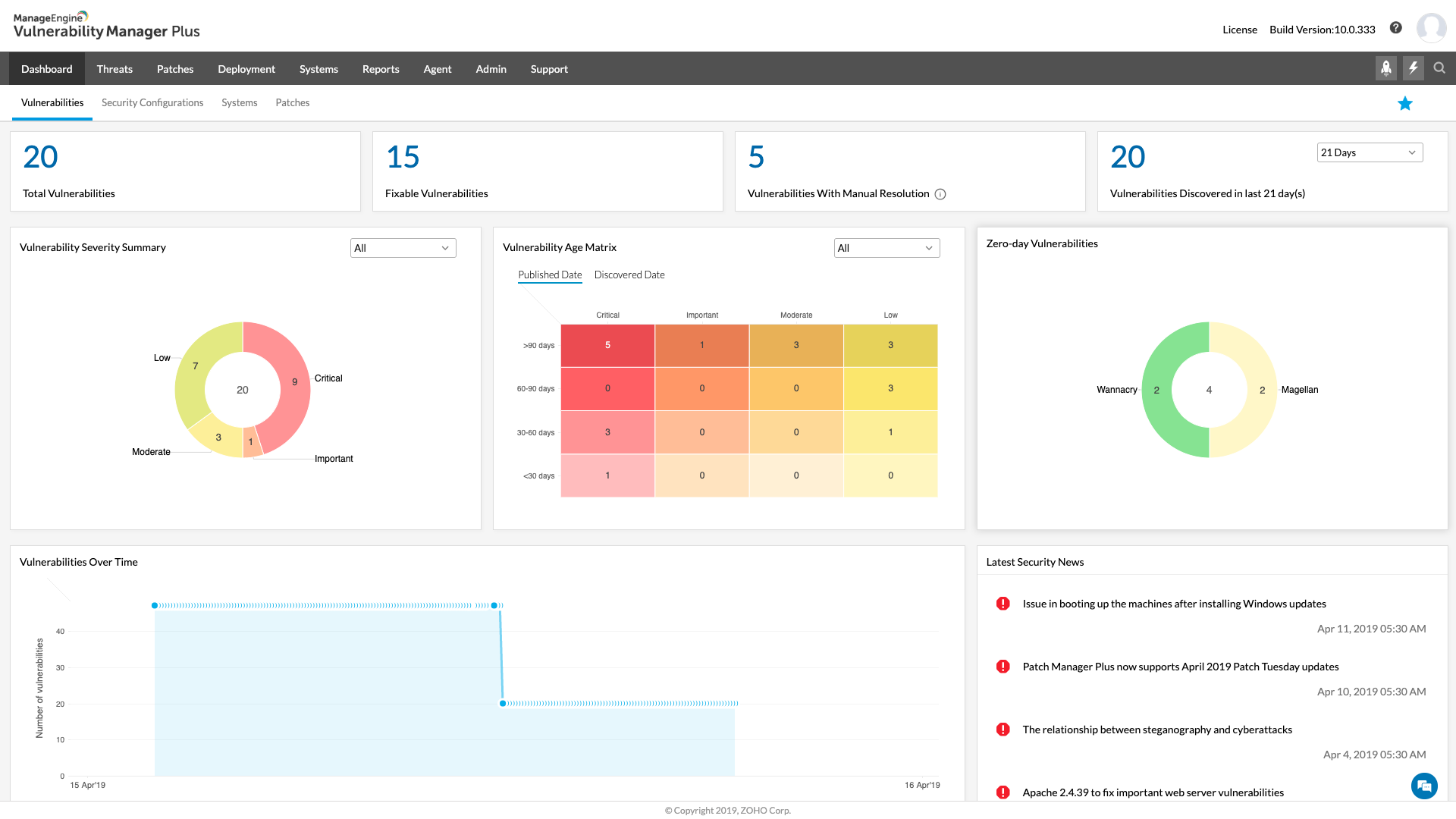

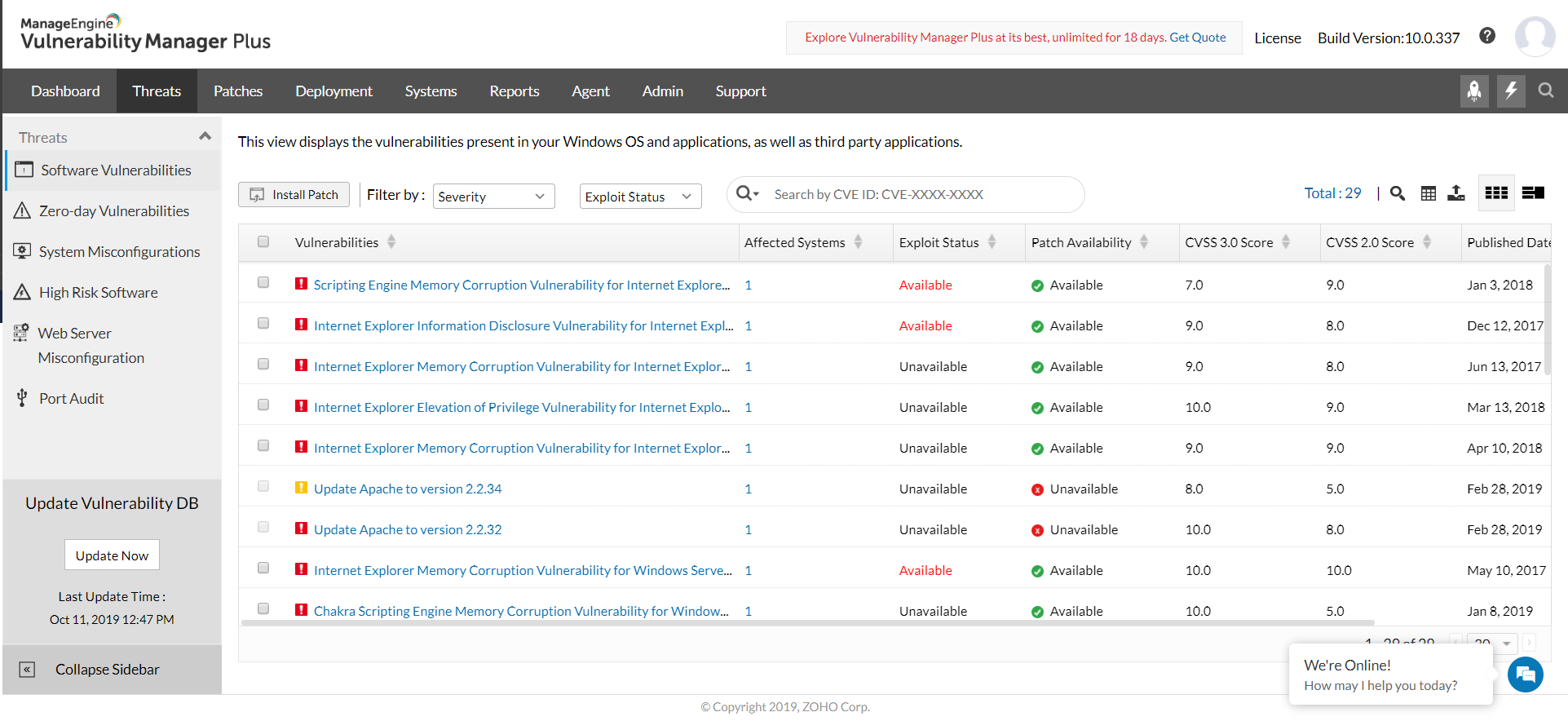

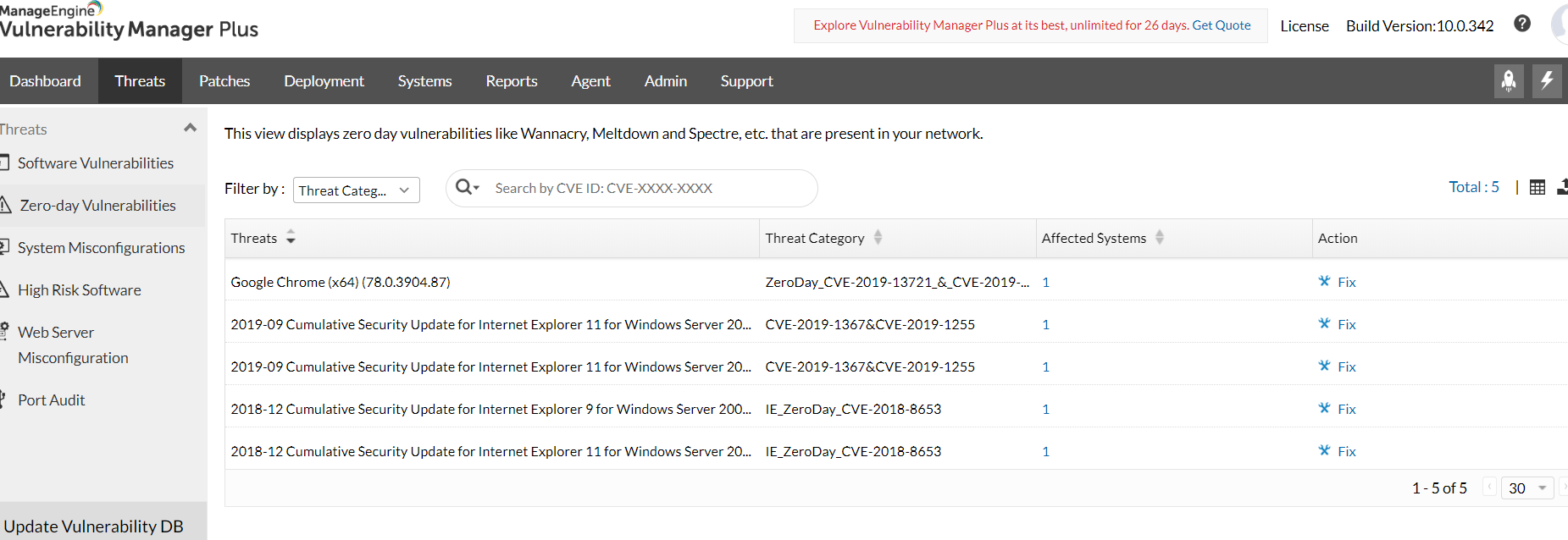

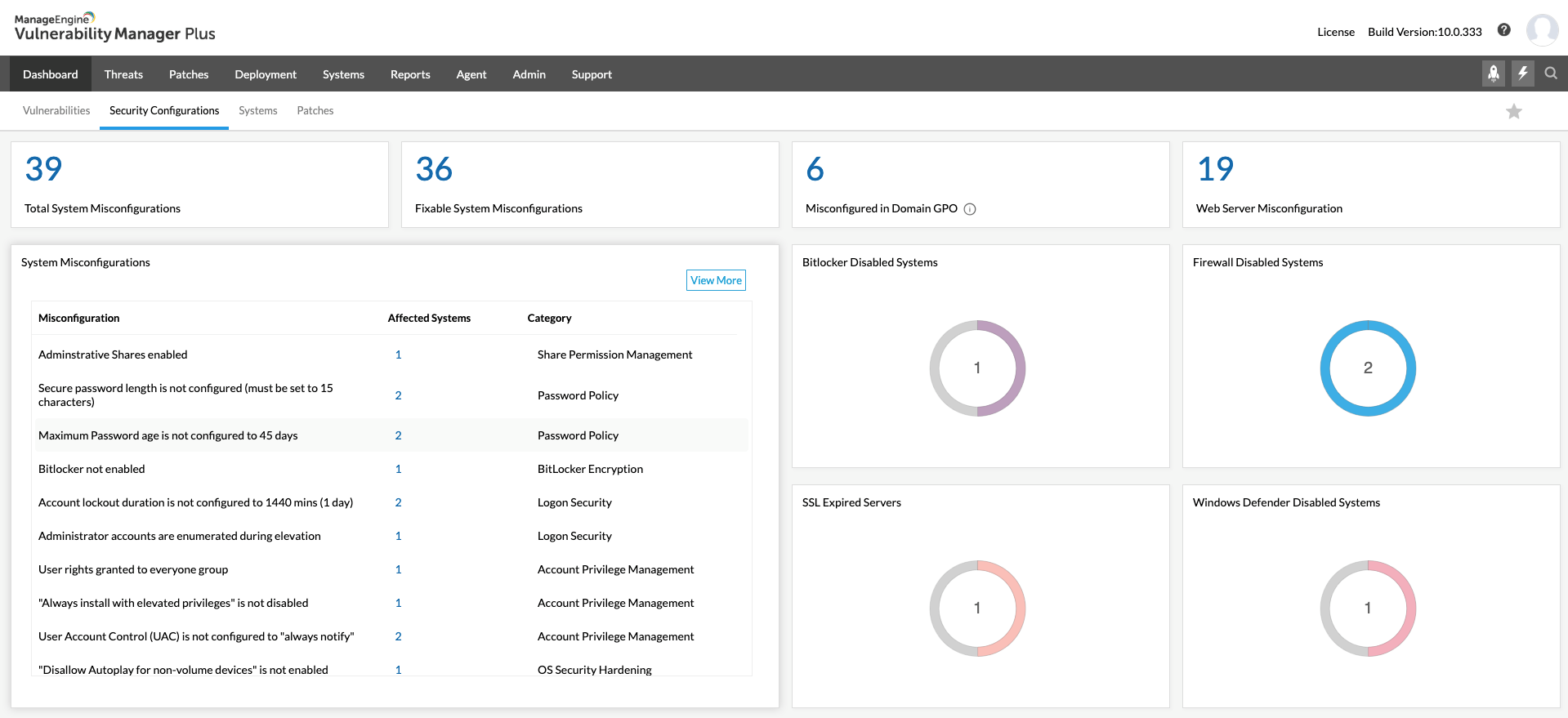

Para acabar com todos esses problemas, sua melhor aposta é investir no ManageEngine Vulnerability Manager Plus, uma solução de gerenciamento de patch e vulnerabilidade totalmente integrada que utiliza uma única interface e um único agente para facilitar a detecção, priorização e fechamento de vulnerabilidades, todos de um local.

O recurso de gerenciamento de vulnerabilidade com base em risco permite que os administradores de TI priorizem a resposta a vulnerabilidades de alto risco com base na capacidade de exploração e no impacto.

Os administradores podem remediar vulnerabilidades em um ambiente de qualquer tamanho, implantando os patches mais recentes com a funcionalidade integrada do produto. Enquanto isso, sua capacidade de gestão automática mantém o Windows, macOS, Linux e mais de 350 aplicações de terceiros atualizadas, permitindo que os admins de TI automatizem e personalizem todo o ciclo de patches – desde a detecção de patches ausentes até o download deles de sites de fornecedores e teste quanto à estabilidade para implantá-los em todos os terminais, independentemente de onde estejam.

Saiba mais sobre os recursos completos do Vulnerability Manager Plus ou explore uma avaliação gratuita de 30 dias para ver o patch integrado e o gerenciamento de vulnerabilidade em ação.