Segurança sob ataque: Padrões perigosos que colocam seu ambiente em risco

Para falarmos sobre segurança de TI, dessa vez resolvemos colocar sob o holofote um assunto que não é abordado com tanta frequências, mas que merece a devida atenção: as configurações padrão e prontas para usar em ambientes de TI podem estar colocando sua rede e usuários em risco.

Configurações padrão e por que elas não são a mais segura

A maneira mais rápida e fácil de iniciar um dispositivo ou software é com as configurações padrão. Elas sem dúvida facilitam a vida de todos na área de TI, e nos dão a satisfação de experimentar o produto em primeira mão, sem ter que passar por todos os problemas com a configuração inicial. Infelizmente, só porque essas configurações são padrão, não significa que sejam recomendadas. Você está seguro? Não, nem de longe.

Fabricantes e fornecedores sempre fornecem as configurações padrão, colocando a experiência do cliente e a usabilidade em primeiro lugar. Por exemplo, quando você configura um novo smartphone, sempre há uma opção para pular os recursos de segurança, como identificação facial ou talvez segurança de impressão digital, certo? A configuração padrão destina-se apenas a ser temporária, para ajudá-lo a experimentar o produto. Esta configuração deve ser atualizada ou alterada, caso contrário você arrisca a segurança de sua rede e a privacidade de seus usuários.

Vamos dar uma olhada em várias áreas em sua rede que contêm padrões perigosos e como você pode corrigi-los antes que seja tarde demais.

Senhas padrão perigosas

É quase como um ritual discutir o uso e a rotação saudáveis de senhas quando se trata de padrões de segurança, mas também é importante perceber que as senhas não são apenas para usuários:

Senhas de administrador: Por mais irônico que possa parecer, as contas mais poderosas geralmente são aquelas com senhas fracas. Por exemplo, as contas de administrador local em redes são usadas para configurar servidores em uma rede. No entanto, na maioria das vezes, é aí que termina seu papel. Essas contas permanecem inalteradas com senhas padrão ou previsíveis, o que as torna um alvo principal em ataques. Em ambientes como Active Directory (AD), Azure ou Amazon Web Services (AWS), as senhas das contas de administrador podem ser seguras, mas ainda são amplamente reutilizadas ou compartilhadas entre as pessoas na rede.

Senhas de roteador: Os roteadores são o gateway principal, e alguém que tem a chave do seu roteador pode alterar suas configurações e sequestrar a rede, deixando você sem acesso. Qualquer pessoa com certo conhecimento também será capaz de acessar dispositivos conectados por Wi-Fi e roubar informações confidenciais.

Senhas de usuários locais: As senhas para contas locais de dispositivos (assim como administradores locais) costumam ser as mesmas em todos os servidores. Essas senhas geralmente são enviadas como padrão do fabricante, mas permanecem inalteradas após a configuração inicial.

Senhas de Database: Por exemplo, essas são as senhas de contas que foram usadas para configurar ou gerenciar seus servidores de banco de dados internos (como MSSQL ou Oracle), mas nunca foram alteradas!

Você entendeu - preste atenção em suas senhas! Atualize-os se estiverem estagnados há muito tempo.

2. Políticas padrão perigosas

As políticas de segurança na rede são cruciais para controlar o acesso do usuário e ditar o que um usuário pode fazer em sua rede. Existem algumas políticas de segurança que podem não ser configuradas por padrão e devem ser ativadas, ou mesmo vice-versa!

Por exemplo, se você tiver uma infraestrutura AD local, há várias políticas de segurança em Objetos de Política de Grupo que devem ser configurados.

Por exemplo:

Quando a opção acima está desabilitada, o Windows armazena hashes de senha de usuários no banco de dados local do Security Account Manager de sistemas Windows ou AD. O hash pode ser extraído da memória e quebrado por invasores para obter a senha em texto simples.

Aqui estão mais algumas políticas de segurança padrão que, quando mal configuradas, podem colocar sua organização em risco significativo:

Não permitir o armazenamento de senhas e credenciais para autenticação de rede: Ative esta política porque quando um usuário se autentica em um compartilhamento de rede ou proxy ou usa um software cliente e marca a caixa "Lembrar minha senha", a senha é normalmente armazenada em um cofre e as senhas salvas podem ser vistas via o gerenciador de credenciais, que pode ser invadido!

Controle de conta de usuário: eleve apenas arquivos executáveis assinados e validados: Quando esta configuração está ativada, os administradores podem controlar e permitir que apenas aplicações legítimos e autorizados sejam executados com privilégios de administrador.

Controle o acesso ao CMD (Prompt de Comando): Habilite esta política para evitar ataques de linha de comando e tentativas de coleta de informações de rede.

Todas as classes de armazenamento removíveis: Habilite esta configuração para evitar que seus usuários conectem unidades USB em suas estações de trabalho.

Da mesma forma, se você usar infraestruturas de nuvem como o Azure AD, cada locatário terá certas políticas de segurança padrão aplicadas a ele. No entanto, é importante perceber que as políticas no Azure garantem apenas que uma organização tenha um nível básico de segurança; essas políticas não são uma estratégia de segurança completa.

O Azure oferece políticas de acesso condicional mais granulares e seguras para resolver esse problema, mas você precisa comprar uma licença premium para obter um controle mais rígido sobre a segurança.

E esta é a configuração padrão! Embora os convidados não tenham permissões iguais às de um usuário membro da organização, eles ainda têm acesso de leitura a recursos confidenciais do Azure, como detalhes do usuário, membros de grupos de administradores e aplicações corporativos.

3. Padrões “públicos” perigosos em sua rede

Em cada ambiente de TI, existem algumas partes da rede que são públicas para os usuários acessarem e modificarem, como os compartilhamentos em seus servidores de arquivos. Esses locais públicos também podem ser chamados de padrões perigosos. Por exemplo, depois que os compartilhamentos são criados, os dados neles raramente são monitorados quanto a alterações. Como os compartilhamentos podem ser acessados até mesmo por usuários com privilégios zero, isso os torna um local ideal para ataques.

Por exemplo, um invasor pode colocar malware com um nome de arquivo clickbait em um compartilhamento e alavancar seus usuários finais como catalisadores para espalhar na rede.

Da mesma forma, os arquivos e pastas do sistema responsáveis pela configuração da rede também podem ser excluídos ou as permissões podem ser modificadas pelos agentes da ameaça. No entanto, esta não é uma configuração padrão e, na maioria dos casos, apenas administradores ou usuários autorizados podem acessar esses arquivos de sistema (por padrão). Por causa disso, esses arquivos raramente são monitorados quanto a alterações, e este é um exemplo clássico de um padrão não monitorado que pode se tornar uma ameaça à segurança.

Também é uma boa prática monitorar seus ambientes de nuvem que possuem locais de armazenamento público, como AWS e Azure AD.

A configuração de um intervalo AWS S3 pode ser definida como pública (consulte a imagem acima). Independentemente de a configuração pública ter sido autorizada ou não, é crucial monitorar os objetos dentro do intervalo quanto a alterações e manter uma lista de verificação apenas para garantir a segurança.

No Azure, por padrão, todos os usuários podem registrar aplicações e definir a permissão de consentimento em seu nome.

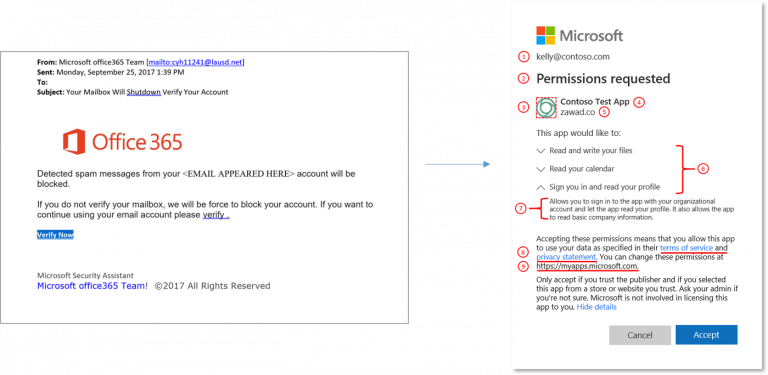

Os invasores costumam enganar os usuários finais para dar consentimento a aplicações ilícitos por meio de ataques de phishing.

Depois que o usuário concede consentimento, o invasor tem acesso no nível da conta sem roubar credenciais ou infectar o dispositivo do usuário. Um ataque de usuário sem comprometer a senha! Desative a política que permite aos usuários se registrar e conceder consentimento aos aplicativos. Se isso não for uma opção, monitore o consentimento do usuário concedido para novas aplicações.

Padrões perigosos existem em muitas formas

E estamos apenas começando! Padrões perigosos podem se manifestar de muitas formas em vários locais em uma rede, e você deve estar preparado. Você deve atualizar esses padrões perigosos ou pelo menos monitorá-los para alterações. Outros exemplos de padrões perigosos incluem:

Usuários não utilizados (inativos) com permissões desatualizadas

Comandos Sudo executados em sistemas Linux (caso contrário, apenas para serem usados pelo usuário raiz padrão) ou tarefas cron não programadas (scripts de tarefas de agendamento)

Alterações nas chaves de registro padrão, como HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows \ CurrentVersion \ Run, que só devem ser modificadas por um administrador ou usuário autorizado

Regras de entrada e saída de firewall inalteradas ou alterações não autorizadas de regras

Mudanças de estado do computador (reinicializações forçadas), o que pode indicar um ataque de força bruta

Uma interrupção do serviço do sistema (como serviços de backup ou serviços de registro de eventos), que pode sinalizar um ataque de ransomware

Partições de disco padrão modificadas em suas máquinas virtuais ou montagens ou desmontagens do Network File System

Rede não autorizada conectada separadamente das redes padrão

O objetivo deste blog era mostrar as várias maneiras pelas quais as configurações padrão podem ser exploradas e a necessidade de atualizar essas configurações. Para os momentos em que atualizar essas configurações não é a resposta, tenha uma estratégia de monitoramento para monitorá-las em busca de alterações não autorizadas.

Para obter uma solução abrangente que pode ajudá-lo a obter informações sobre as configurações padrão e monitorá-las para alterações 24/7, dê uma olhada na página do ManageEngine Log360.