Enfrentando os desafios de segurança de rede usando as soluções de ITOM da ManageEngine

O gerenciamento de segurança de rede normalmente envolve a gestão ponta a ponta de toda a infraestrutura de segurança de rede em uma empresa. No entanto, neste ecossistema em rápida mudança, há uma necessidade inerente de os administradores de TI serem extremamente ágeis para manter uma postura de segurança eficaz.

Para ir além da simples instalação de novos dispositivos de segurança, os administradores de segurança precisam lidar com uma matriz cada vez maior de usuários, locais e aplicações; aderir à conformidade; habilitar novos serviços; otimizar desempenho; garantir controles de acesso e mecanismos de segurança; e solucionar problemas sob demanda. Qualquer configuração incorreta pode tornar a rede vulnerável a ameaças sofisticadas e levar à não conformidade.

A ilustração a seguir descreve um cenário de uma empresa típica em que o departamento de TI precisa lidar com o gerenciamento de segurança de rede:

Recursos de SIEM da ManageEngine

As soluções da ManageEngine fornecem visibilidade completa para sua infraestrutura de rede e ajudam a melhorar a segurança. As soluções ITOM fornecidas abaixo oferecem uma variedade de recursos de segurança que ajudam no gerenciamento. Vamos olhar mais de perto:

Firewall Analyzer: Uma ferramenta de gerenciamento de segurança de firewall

ManageEngine Firewall Analyzer é uma solução de gerenciamento de log, políticas e configuração que oferece os seguintes recursos de gestão de segurança de rede.

Gestão de políticas de firewall: O coração do desempenho de qualquer firewall são suas regras e políticas. Se não forem gerenciados adequadamente, eles podem deixar a rede vulnerável a ataques. O gerenciamento de políticas do Firewall Analyzer te ajuda a:

- Ganhar visibilidade sobre todo o seu conjunto de regras.

- Detectar e registrar anomalias em redundância, generalização, correlação, sombra e agrupamento em seu firewall.

- Obter informações sobre como melhorar o desempenho alterando a ordem das regras.

- Automatizar a administração de regras de firewall

- Determinar se uma nova regra terá um impacto negativo no conjunto existente.

Gerenciamento de VPN: Como a maioria das empresas muda para um modelo de trabalho flexível, uma estratégia VPN bem planejada é extremamente crítica, tanto para a produtividade quanto para a segurança dos funcionários. Com os relatórios de segurança do Firewall Analyzer, você pode identificar facilmente ataques de rede e outras tentativas maliciosas feitas em seus usuários VPN. Além disso, você também pode administrar regras diretamente em seu dispositivo de firewall para bloquear IPs suspeitos.

Gerenciamento de mudanças: Se as configurações do seu firewall não forem monitoradas e gerenciadas adequadamente, sua rede pode ficar vulnerável a ataques. O Firewall Analyzer busca as configurações do firewall usando a CLI ou API do seu dispositivo e permite que você fique de olho nas mudanças que estão sendo feitas na infraestrutura de segurança da sua rede.

Ele também garante que todas as configurações e alterações subsequentes feitas sejam capturadas periodicamente e armazenadas no banco de dados. Os relatórios de gerenciamento de mudanças na configuração ajudam a descobrir precisamente quem fez quais mudanças, quando e por quê.

Gerenciamento de conformidade: Os regulamentos de segurança de rede existem por um motivo. Eles ajudam a proteger sua empresa, seus funcionários e seus clientes. O não cumprimento dos requisitos regulamentares de conformidade de segurança pode expor você a outros riscos além de multas; também representa uma séria ameaça à sua postura de segurança.

Os relatórios de conformidade prontos para uso ajudam a automatizar a conformidade do firewall para os seguintes requisitos: PCI DSS, ISO 27001, NIST, SANS, NERC-CIP.

Análise de log e identificação de ameaças: Os logs do firewall revelam muitas informações sobre ataques, vírus, hosts e destinos suspeitos, dispositivos infectados e comportamento suspeito do usuário. O Firewall Analyzer busca registros do firewall e gera relatórios de registro para ajudá-lo a:

- Obter relatórios sobre possíveis ameaças à segurança da rede, incluindo informações sobre os principais hosts e protocolos negados, além dos principais eventos de segurança gerados.

- Ver informações detalhadas sobre ataques de vírus, hosts infectados e gravidade do ataque.

- Monitoramento da atividade do usuário na rede, banda no nível do usuário individual e anomalias de segurança.

- Visualização de relatórios detalhados sobre possíveis ataques de rede, incluindo informações sobre os principais invasores, principais alvos e protocolos usados para o ataque.

- Ver informações sobre a atividade de spam em sua rede, os principais geradores, principais receptores e as regras que permitem o spam.

- Coletar e arquivar logs do servidor proxy, analisando-os e gerando relatórios de informações íteis de acesso corporativo à Internet.

- Geração de relatórios com base em categorias de URL para cada firewall, incluindo URLs permitidos e negados.

- Gerar relatórios para aplicações (como Skype e Yahoo Messenger) acessadas através de dispositivos de firewall e monitorar de perto sua infraestrutura de TI.

Com esses relatórios, você pode identificar facilmente ameaças internas e externas na rede.

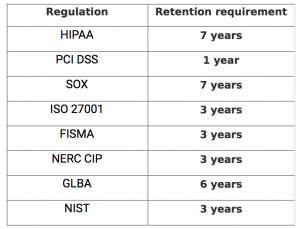

Retenção de registro e análise forense: Você precisa reter os logs por um período de tempo estipulado, dependendo de quais regulamentos precisa cumprir. Abaixo estão alguns dos principais padrões de conformidade, juntamente com o período de retenção exigido para cada regulamento.

Com o Firewall Analyzer, retenha logs no banco de dados e defina um período de tempo para essa retenção. Diferentes países têm diferentes regulamentos sobre por quanto tempo os logs precisam ser armazenados para fins legais. Você deve verificar com sua equipe jurídica quais deles sua empresa precisa cumprir.

Com os relatórios de pesquisa inteligente, você pode pesquisar facilmente eventos de segurança específicos e identificar o log responsável por esse evento.

Alertas de segurança de rede: O monitoramento de segurança e alertas de firewall baseados em tráfego são essenciais para identificar e prevenir ameaças à rede em tempo real. O Firewall Analyzer permite que você defina a banda, os gatilhos baseados na segurança e notifica você diretamente por e-mail ou SMS quando excedidos.

Network Configuration Manager: uma configuração de dispositivo e ferramenta de gerenciamento de conformidade

ManageEngine Network Configuration Manager é uma solução de gerenciamento de conformidade e mudança de configuração de dispositivo de rede que oferece os seguintes recursos:

Gerenciamento de configuração: Usando o Network Configuration Manager, você não apenas pode identificar brechas de configuração executando verificações de conformidade, mas também pode enviar a alteração de configuração necessária para um dispositivo específico e corrigir violações.

Envie scripts de configuração automatizados de um local central para dispositivos de rede, como interfaces, switches, roteadores, firewalls e VPNs localizados em um local diferente. Faça backup das configurações de rede de dispositivos individualmente ou em massa. Você pode escolher backups ad-hoc sempre que necessário ou programá-los para dispositivos cujas configurações são alteradas regularmente. Além disso, ative a detecção para dispositivos críticos e a solução começará a detectar alterações em tempo real e acionar backups.

Gerenciamento de mudanças: Acompanhar as alterações de configuração é fundamental, especialmente quando você está tentando identificar a causa raiz dos problemas de rede. Além de manter um histórico de alterações na configuração, as notificações em tempo real também são essenciais para permitir que os administradores revisem imediatamente as alterações e tomem as medidas apropriadas se forem riscos potenciais.

Gerenciamento de conformidade: Com o aumento das ameaças de segurança aos recursos de rede, as empresas são obrigadas a seguirem práticas padrão e executar políticas de segurança internas / externas para permanecerem em conformidade com os padrões mais recentes da indústria.

O Network Configuration Manager permite que os administradores de rede executem verificações de conformidade e gerem relatórios de conformidade prontos para uso para os padrões da indústria CiscoIOS, HIPAA, SOX e PCI DSS. Auditar esses relatórios regularmente pode ajudar a identificar lacunas de configuração em todos os dispositivos de rede.

Mitigação de risco: Mudanças nas configurações de rede, se não feitas com cuidado, podem criar vulnerabilidades de segurança. Se essas alterações forem aplicadas a vários dispositivos ao mesmo tempo, consertá-las manualmente seria demorado. O Network Configuration Manager permite que você corrija tais vulnerabilidades em vários dispositivos usando configlets.

Configlets são modelos de script de configuração que você envia para dispositivos individuais ou vários dispositivos simultaneamente. A ferramenta vem com um conjunto padrão para tarefas comuns e também permite que você crie configlets personalizados para atender a seus requisitos específicos.

NetFlow Analyzer: Uma ferramenta de análise de comportamento de rede e gerenciamento de banda

O NetFlow Analyzer é uma solução abrangente de análise de tráfego de rede e monitoramento de banda. Além disso, ele pode detectar anomalias e oferece as seguintes soluções de segurança de rede.

Análise forense de rede: Embora a perícia de rede seja usada principalmente para detectar malware e ataques, o relatório de perícia do NetFlow Analyzer ajuda a detectar anomalias de rede enquanto mantém o controle do desempenho geral de sua rede e banda.

Monitorando e analisando de perto as tendências de comportamento da rede, ele identifica irregularidades que, de outra forma, seriam negligenciadas, te ajudando a encontrar a causa raiz dos problemas de rede e solucioná-los antes que evoluam para uma ameaça.

Análise comportamental da rede: A segurança da rede envolve muito mais do que ter um firewall de última geração instalado. Embora um sistema de segurança de rede completo inclua, idealmente, um sistema de detecção de intrusão e de análise de comportamento que se complementam, o último geralmente é desconsiderado, deixando a rede desprotegida contra ameaças desconhecidas que podem ter ultrapassado seu firewall.

Detecção de ameaças: Identifique e classifique ataques na rede. O Módulo de Análise de Segurança Avançada (ASAM) tem um Mecanismo de Mineração de Fluxo Contínuo especialmente construído que realiza análise comportamental de rede para detectar intrusões de dia zero, fluxos suspeitos, worms desconhecidos, ataques DDoS, varreduras, sondagens e várias outras ameaças externas e internas antes que eles paralisar toda a rede.

Ele ajuda a classificar e agrupar problemas em eventos com base na gravidade e tipo, e ainda disseca cada evento para analisar a origem, o destino, a conversa, o alvo e os detalhes do ofensor.

Alertas de segurança: O NetFlow Analyzer possui um conjunto de algoritmos e limites predefinidos com base nos quais os ataques e eventos de segurança são classificados. Esses critérios existentes podem ser personalizados para criar perfis de alerta que o notificarão por e-mail e SMS sempre que houver uma violação.

OpUtils: Endereço IP e gerenciamento de porta de switch

OpUtils é um software de gerenciamento de endereço IP e porta de switch voltado para ajudar os engenheiros a monitorar, diagnosticar e solucionar problemas de recursos de TI com eficiência. OpUtils oferece os seguintes recursos de gerenciamento de segurança de rede.

Detecção rogue de dispositivos: Com uma política traga seu próprio dispositivo (BYOD), permitindo que vários dispositivos não verificados se conectem à sua rede, ter uma solução eficaz para gerenciar e monitorar esses dispositivos ajuda a proteger sua rede contra acesso não autorizado.

O recurso de detecção rogue da OpUtils verifica e lista continuamente todos os dispositivos recém-descobertos e não gerenciados em sua rede. Ele permite que você verifique e marque esses dispositivos como invasores no caso de dispositivos não autorizados. Ao combinar seus recursos com os do Mapeador de Portas de Switch, ele exibe a porta à qual o dispositivo não autorizado se conectou. Esses endpoints podem ser bloqueados ou desbloqueados dentro do OpUtils, ajudando você a bloquear o acesso à sua rede.

Notificações de alerta instantâneo: Seja alertado instantaneamente sempre que um acesso não autorizado à sua rede é detectado. Você pode ver esses alertas por meio de seu console, e-mail ou SMS.

Além dessas soluções individuais, o conjunto ITOM da ManageEngine também tem uma solução integrada de gerenciamento de operações de TI, OpManager Plus, em seu portfólio de produtos.

O OpManager Plus elimina a necessidade de várias ferramentas de monitoramento e vem com recursos avançados de gerenciamento de operações de TI para monitorar redes, servidores, endereços IP e portas de switch; gestão de banda e configurações de rede; e análise de logs de firewall.

Baixe uma versão de avaliação gratuita do pacote de produtos ITOM da ManageEngine e aproveite esta solução poderosa e integrada que oferece uma abordagem unificada para o gerenciamento de segurança de rede para livrar sua infraestrutura de segurança de rede de pontos cegos.