¿Qué es una GPO y por qué es clave en Active Directory?

¿Prefieres un resumen de este blog? ¡Da click en el botón de abajo y deja que ChatGPT te lo cuente! (también puedes probar con Perplexity)

En un entorno de red corporativo, mantener el control sobre los dispositivos, usuarios y configuraciones es esencial para la seguridad y el cumplimiento. Aquí es donde entra en juego un elemento crucial de la administración de sistemas Windows: la GPO o Group Policy Object (Objeto de directiva de grupo).

Una GPO es un conjunto de configuraciones que los administradores de TI pueden aplicar de forma centralizada a usuarios y equipos dentro de una red basada en Active Directory (AD).

Estas configuraciones pueden incluir desde restricciones de acceso, instalación de software, ajustes de seguridad, hasta la configuración del escritorio de los usuarios.

Las GPO actúan como reglas que se propagan de forma automática a través de los objetos del dominio, asegurando que cada dispositivo o usuario cumpla con los lineamientos establecidos por el área de TI.

Por ejemplo, si una empresa quiere impedir que sus empleados accedan al Panel de Control o cambien la configuración de red en sus computadores, puede hacerlo mediante una GPO, sin necesidad de revisar máquina por máquina.

Esta capacidad de definir el comportamiento de los sistemas desde un único lugar es lo que convierte a las GPO en una herramienta fundamental en organizaciones medianas y grandes.

Contenido relacionado: ¿Qué es Active Directory y cómo gestionarlo efectivamente?

GPO y Active Directory: una alianza estratégica

Una GPO por sí sola es una colección de políticas, pero su verdadero poder se desbloquea cuando se implementa dentro del ecosistema de AD. Active Directory no solo centraliza la gestión de los recursos de TI de una organización, sino que también proporciona la infraestructura perfecta para aplicar las GPOs de manera jerárquica, estructurada y escalable.

¿Cómo se relacionan las GPO con Active Directory?

AD organiza los elementos de red en una estructura jerárquica compuesta por:

Dominios: el contenedor lógico principal que agrupa todos los objetos de red.

Unidades Organizativas (OU): subgrupos dentro del dominio que permiten segmentar lógicamente los usuarios, equipos y otros objetos.

Sitios: agrupaciones físicas de controladores de dominio que representan ubicaciones geográficas o de red.

Las GPO se enlazan directamente a estos contenedores lógicos (dominios, OUs o sitios), lo que permite aplicar políticas específicas a distintos niveles de la organización. Este vínculo es lo que se conoce como “enlace de GPO”, y es lo que determina dónde y cómo se aplicarán las políticas.

Orden de aplicación y herencia de políticas

Una de las fortalezas de las GPO es que se aplican siguiendo un orden lógico y predecible, lo que permite resolver posibles conflictos entre políticas:

Política local: configuraciones aplicadas directamente en el equipo (prioridad más baja).

GPO de sitio: políticas aplicadas a todos los objetos en un sitio específico.

GPO de dominio: afectan a todos los usuarios y equipos dentro del dominio.

GPO de Unidad Organizativa: permiten una configuración más granular a nivel departamental.

Cuando existen varias políticas aplicándose a un mismo objeto, las GPO más específicas (por ejemplo, una GPO en una OU) prevalecerán sobre las más generales (como las de dominio o sitio), a menos que estén configuradas con la opción de forzar (Enforced), lo que garantiza su cumplimiento sin importar la jerarquía.

Además, los administradores pueden usar la filtración por grupo de seguridad para que una GPO solo afecte a ciertos usuarios o equipos dentro de una OU.

También pueden aplicar filtrado WMI (Windows Management Instrumentation) para que las GPO se activen únicamente si el sistema cumple ciertas condiciones, como tener una versión específica de Windows o determinada cantidad de memoria RAM.

Contenido relacionado: Ebook: Mejores prácticas de seguridad en Active Directory

El desafío de administrar GPOs y cómo ADManager Plus puede ayudarte

Aunque las GPO son poderosas, su administración puede convertirse en un reto a medida que la organización crece. Algunas dificultades frecuentes incluyen:

Dificultad para auditar qué políticas están activas y dónde se aplican.

Riesgos de errores humanos al modificar políticas directamente desde la consola de administración de GPO.

Falta de visibilidad sobre qué usuarios o grupos están siendo afectados por determinadas GPOs.

Complejidad al manejar múltiples políticas heredadas, redundantes o en conflicto.

Aquí es donde herramientas como ADManager Plus de ManageEngine ofrecen un valor diferencial. Este software permite gestionar de forma eficiente y segura las GPOs dentro de Active Directory con una interfaz más amigable e intuitiva que las herramientas nativas de Windows.

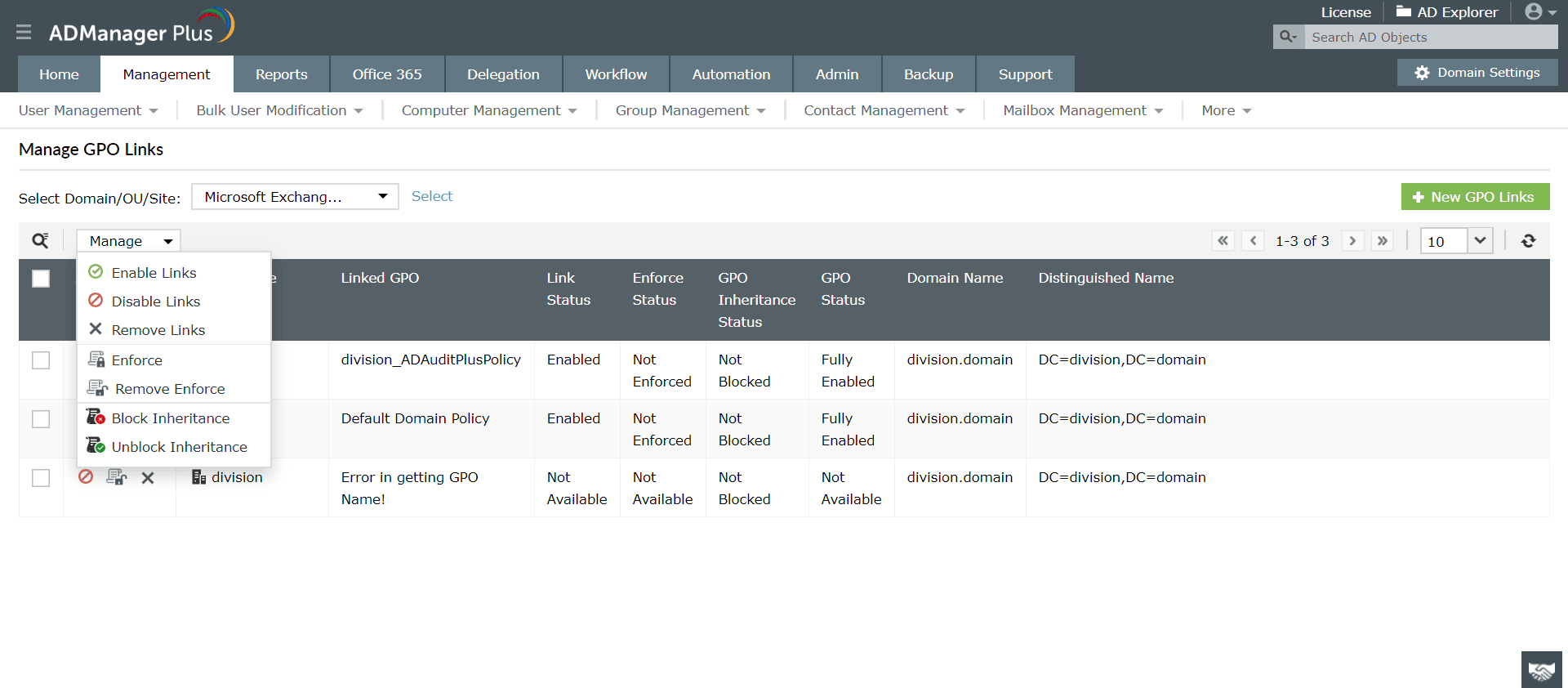

Vista de GPOs en ADManager Plus

Con ADManager Plus puedes:

Crear, modificar, enlazar o eliminar GPOs desde un panel centralizado.

Ver rápidamente qué políticas están asociadas a cada unidad organizativa.

Realizar reportes completos sobre el estado y la aplicación de las GPOs.

Automatizar tareas repetitivas y reducir el margen de error humano.

Delegar de forma segura tareas específicas de GPO a otros miembros del equipo de TI sin otorgar privilegios excesivos.

En el contexto empresarial actual donde la ciberseguridad y el cumplimiento normativo son cada vez más exigentes, las GPO siguen siendo una herramienta vital. Pero como toda herramienta poderosa, requiere de una gestión adecuada.

Apoyarse en soluciones como ADManager Plus no solo ahorra tiempo, sino que también brinda la tranquilidad de tener políticas consistentes y bien controladas en toda la organización.

Visita esta página de ManageEngine parta conocer más sobre cómo gestionar GPOs con ADManager Plus.

Y si quieres aprender mucho más acerca de Active Directory, te invitamos a ver sus cinco esenciales en el siguiente video: