Ransomware-as-a-Service (RaaS): Bagaimana Cara Kerjanya dan Cara Menghadapinya

Kalau kita biasanya mengenal Software-as-a-Service (SaaS) atau Cloud-as-a-Service (CaaS), pernahkah Anda mendengar Ransomware-as-a-Service (RaaS)? Singkatnya, RaaS adalah model bisnis yang menyediakan ransomware kepada pelanggan. Biasanya, operator RaaS akan membuat paket ransomware siap pakai, lengkap dengan dashboard, support, bahkan opsi bayar berlangganan. Paket ransomware ini ditawarkan ke orang lain yang ingin meluncurkan serangan siber.

Kedengarannya seperti perusahaan biasa yang menjual layanan software atau cloud, bukan? Hanya saja, produk yang RaaS jual ilegal dan berbahaya. Kalau SaaS dan CaaS membantu organisasi menjadi lebih produktif, RaaS justru memudahkan siapa saja untuk melancarkan serangan dan mengancam banyak organisasi. Itulah mengapa, memahami bagaimana RaaS bekerja jadi hal penting supaya kita bisa lebih waspada menghadapi ancaman siber yang terus berkembang.

Artikel ini akan membahas RaaS dengan lengkap, mulai dari pengertian, cara kerja, hingga cara melindungi organisasi dari serangan ransomware. Pelajari semuanya di sini!

Apa itu Ransomware-as-a-Service (RaaS)?

Ransomware adalah salah satu tipe malware yang mengunci atau mengenkripsi sistem dan data korban. Tujuannya adalah memblokir akses hingga korban membayar tebusan.

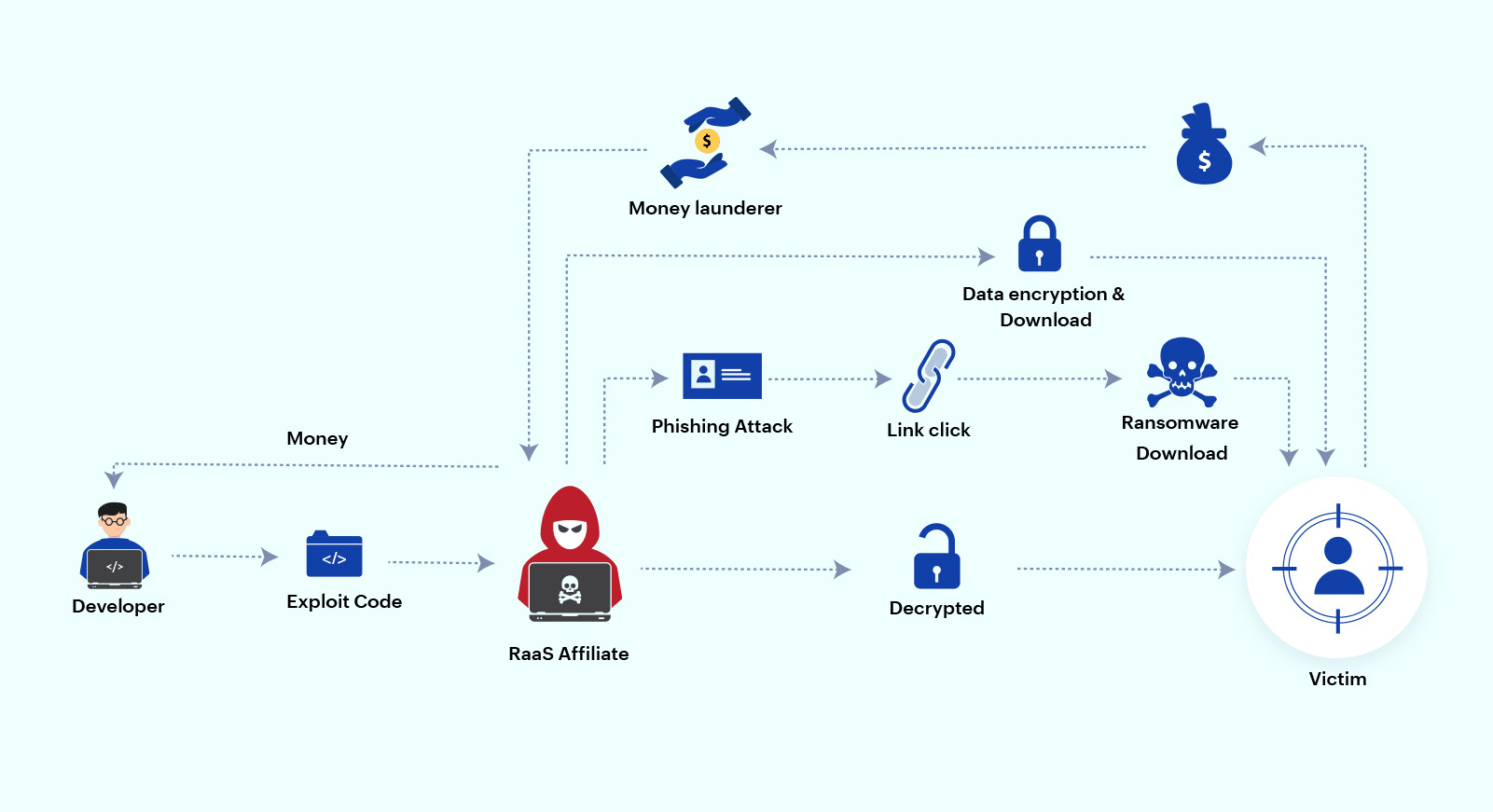

Model bisnis yang menyediakan ransomware sebagai layanan disebut dengan Ransomware-as-a-Service. Dalam model ini, terdapat dua pihak utama yaitu operator/developer dan affiliate. Operator/developer adalah pembuat ransomware, sementara affiliate adalah pihak yang menggunakan ransomware dari penyedia layanan RaaS untuk meluncurkan serangan. Mereka tidak selalu membeli ransomware, tetapi bisa berlangganan, membayar lisensi sekali pakai, atau menggunakan skema bagi hasil.

RaaS sangat berbahaya. Sebab, siapa pun dapat meluncurkan serangan tanpa harus memiliki keahlian pemrograman tingkat lanjut yang diperlukan untuk membuat ransomware. Pelaku cukup membeli lisensi atau berlangganan dari operator, lalu menggunakan ransomware tersebut terhadap target.

RaaS bekerja layaknya bisnis tradisional. Developer/operator mendapat keuntungan dari biaya berlangganan maupun pembagian hasil tebusan, sedangkan affiliate mendapatkan akses ke ransomware tanpa perlu membuatnya sendiri atau mengeluarkan biaya besar untuk pengembangannya. Selain itu, developer juga mendapat manfaat lain berupa menurunnya faktor risiko karena bukan mereka yang meluncurkan serangan.

Kini, RaaS telah memperluas skala serangan ransomware global. Siapa pun bisa berperan sebagai pelaku kejahatan siber. Sudah ada beberapa kelompok RaaS yang pernah meluncurkan serangan dan menarik perhatian global, seperti REvil, DarkSide, Dharma, dan LockBit.

Bagaimana cara kerja Ransomware-as-a-Service?

Ransomware-as-a-Service (RaaS) bekerja dengan prinsip yang mirip Software-as-a-Service (SaaS). Bedanya, jika SaaS menyediakan software legal, RaaS justru menyediakan ransomware sebagai layanan.

Developer memiliki peran penting dalam model bisnis ini. Mereka bertugas merancang ransomware, menyiapkan infrastruktur seperti command-and-control server, serta mengelola portal khusus yang bisa diakses affiliate. Lewat portal ini, affiliate bisa membuat akun, memilih varian ransomware, menentukan paket langganan, lalu menyelesaikan pembayaran dengan cryptocurrency.

Paket langganan yang bisa dipilih affiliate ada beragam, yaitu:

Subscription: Affiliate harus membayar biaya langganan rutin per bulan. Selain itu, beberapa program subscription juga mewajibkan agar affiliate memberi bagian tebusan kepada operator jika serangan berhasil dilakukan.

One-time purchase/license: Affiliate membeli putus ransomware. Mereka hanya perlu membayar satu kali untuk akses penuh.

Profit-sharing: Operator RaaS akan mendapat bagian dari tebusan yang berhasil diterima oleh affiliate.

Sebelumnya, tidak sembarang affiliate bisa mendapatkan akses ke portal. Biasanya, pihak RaaS akan "merekrut" affiliate dari forum-forum dark web atau channel tertutup lainnya. Bahkan, terkadang pihak operator melakukan pemeriksaan latar belakang untuk memastikan affiliate memiliki infrastruktur yang memadai untuk mengeksekusi serangan siber.

Meski begitu, seiring dengan ketatnya persaingan, banyak operator kini gencar melakukan promosi. Mereka menjalankan marketing campaign, menjalin partnership, menawarkan diskon, melakukan rebranding, bahkan memperluas skala operasi. Mirip sekali dengan bisnis legal pada umumnya.

Setelah melakukan pembayaran, affiliate akan menerima kit ransomware. Kit ini sudah disesuaikan oleh developer agar bisa diterapkan di infrastruktur multi-end-user. Tak hanya berisi ransomware, kit juga mencakup fitur lain seperti 24/7 support desk, user forum, dan review panel.

Dengan kit ini, affiliate bisa segera meluncurkan serangan. Cara paling umum adalah melalui email phishing: pesan yang tampak resmi tetapi berisi tautan berbahaya. Begitu korban mengklik link tersebut, ransomware akan aktif dan penyerang bisa menaikkan privilege, berpindah secara lateral, atau mendapatkan akses ke data korban.

Pada akhirnya, korban akan diminta membayar tebusan untuk mendapatkan decryption key. Tebusan ini hampir selalu diminta dalam bentuk cryptocurrency, seringkali melalui portal khusus pada dark web agar transaksi sulit dilacak.

Apa saja contoh RAAS?

Berikut ini adalah beberapa contoh terkenal dari penyedia Ransomware-as-a-Service (RaaS).

1. LockBit

LockBit merupakan salah satu kelompok RaaS populer sejak pertama kali muncul pada September 2019. Berbasis di Rusia, kelompok ini dikenal sebagai APT (advanced persistent threat) yang terus mengembangkan dan memperbarui varian ransomware mereka, seperti LockBit Red, LockBit Black, dan LockBit Green.

Hingga kini, LockBit masih aktif. Bahkan, FBI mencatat lebih dari 1700 serangan di Amerika Serikat terjadi akibat kelompok RaaS ini sejak 2020.

2. DarkSide

Didirikan sejak tahun 2020, penyedia RaaS dari Rusia ini pernah menyebabkan serangan ransomware besar di Colonial Pipeline pada 2021. Serangan ini menghentikan seluruh operasi jaringan pipa sepanjang 5.500 mil di wilayah pantai timur Amerika Serikat.

Meskipun DarkSide kini sudah tidak aktif, sejumlah pihak menyebutkan bahwa para anggotanya kemudian membentuk kelompok penerus bernama BlackMatter.

3. BlackCat

BlackCat didirikan sejak tahun 2020 dan dioperasikan oleh ALPHV, kelompok penjahat siber dari Rusia. Operator RaaS ini merupakan yang pertama meluncurkan situs kebocoran data di internet publik. Mereka juga cukup terkenal dengan program profit-sharingnya, yang mana affiliate bisa menyimpan sekitar 80-90% profit. Ada yang bilang, BlackCat merupakan versi terbaru dari DarkSide.

4. Dharma

Dharma merupakan penyedia RaaS yang berdiri tahun 2016. Mereka memiliki sistem one-time payment, di mana affiliate hanya perlu membayar sekali untuk mendapatkan layanan. Dharma aktif hingga tahun 2020, sebelum akhirnya menghilang.

5. REvil/Sodinokibi

Ransomware Evil atau REvil adalah salah satu penyedia RaaS yang terkenal dengan kemampuannya memberikan dampak serangan ransomware yang sangat besar. Dibentuk tahun 2019, affiliate dari REvil pernah menyerang beberapa perusahaan besar di dunia. Beberapa di antaranya yaitu CNA Financial (Maret 2021), Kaseya Limited (Juli 2021), dan JBS USA (Juni 2021). Bahkan, JBS USA terpaksa harus membayar tebusan sebesar 11 juta dolar AS dalam bentuk Bitcoin.

6. Hive

Hive adalah penyedia RaaS yang memiliki situs khusus untuk mengekspos data yang dicuri di dark web. Hive didirikan tahun 2021 dan mendapatkan popularitas pada tahun 2022 setelah mereka menyerang server Microsoft Exchange. Namun, setelah itu Hive ditutup oleh FBI.

7. Ryuk

Ryuk pertama kali muncul pada 2018. Ransomware ini menargetkan organisasi besar melalui akses awal dari malware lain seperti TrickBot atau Emotet. Ryuk dikenal karena permintaan tebusan yang sangat tinggi, sering mencapai jutaan dolar, sehingga menimbulkan kerugian besar di seluruh dunia.

Apa faktor penyebab meningkatnya serangan RaaS?

Popularitas Ransomware-as-a-Service (RaaS) tidak lepas dari sejumlah faktor yang membuat model bisnis ini semakin berkembang. Berikut beberapa faktor utama yang mendorong lonjakan serangan RaaS saat ini.

1. Meningkatnya keahlian operator RaaS

Operator RaaS kini semakin pandai menciptakan varian serangan yang canggih dan sulit diatasi. Hal ini membuat affiliate tertarik, karena peluang mereka untuk melancarkan serangan sukses dan mendapatkan tebusan juga semakin besar.

Tidak hanya dari sisi teknis, pelaku RaaS juga mengadopsi taktik baru untuk memaksimalkan keuntungan. Salah satunya adalah double extortion, yaitu tidak hanya mengenkripsi data korban, tetapi juga mengancam akan membocorkan informasi sensitif jika tebusan tidak dibayar. Informasi sensitif yang dimaksud misalnya data pribadi pasien di sektor kesehatan. Strategi ini efektif karena banyak korban lebih takut pada kerugian reputasi dan risiko hukum dibanding kehilangan akses ke data.

2. Berkembangnya cryptoccurency

Dulu, ketika ransomware AIDS Trojan pertama kali muncul tahun 1989, korban diminta mengirimkan tebusan sebesar $189 ke P.O. box fisik di Panama. Karena saat itu belum ada bentuk pembayaran anonim, perkembangan RaaS tidak terlalu pesat. Namun, kini sudah ada cryptocurrency yang memungkinkan pembayaran cepat, anonim, dan sulit dilacak. Hal ini menjadi salah satu pendorong maraknya RaaS.

3. Berubahnya kebiasaan lingkungan kerja

Pandemi Covid-19 mempercepat adopsi kerja jarak jauh. Karyawan yang bekerja secara remote ini tidak dilindungi oleh firewall jaringan perusahaan. Tak hanya itu, mereka juga banyak menggunakan aplikasi cloud yang meskipun praktis, di sisi lain dapat memperluas permukaan serangan. Akibatnya, risiko ransomware semakin meningkat.

4. Model bisnis yang semakin efisien

Seiring waktu, model bisnis RaaS berkembang semakin matang. Kini mereka beroperasi layaknya perusahaan legal tradisional. RaaS menawarkan berbagai skema pembelian, mulai dari langganan bulanan, profit-sharing, hingga pembelian sekali pakai. Mereka juga menawarkan beragam pilihan layanan, seperti kit sederhana hingga paket lengkap dengan layanan dukungan dan interface yang user-friendly.

Tim yang beroperasi menjalankan RaaS juga semakin luas. Bukan cuma operator, bahkan ada pula RaaS yang memiliki tim marketing dan partnership untuk menarik lebih banyak affiliate. Pendekatan ini membuat distribusi ransomware semakin luas, jumlah serangan meningkat, dan nilai tebusan yang diminta pun terus melonjak.

Bagaimana cara melindungi organisasi dari serangan RaaS?

Serangan RaaS semakin canggih dan sulit diprediksi, sehingga organisasi tidak bisa hanya mengandalkan satu lapisan keamanan saja. Diperlukan kombinasi strategi teknis, kebijakan internal, dan edukasi pengguna agar perlindungan lebih menyeluruh. Berikut beberapa langkah penting yang bisa diterapkan.

Memanfaatkan tool anti-ransomware: Tool ini akan membantu Anda mencegah, mengidentifikasi, dan mengatasi ransomware yang terjadi di organisasi.

Membentuk tim incident response: Siapkan tim khusus beserta prosedur respons jika terjadi serangan, termasuk kebijakan terkait permintaan tebusan dan langkah pemulihan.

Melakukan monitoring terpusat: Manfaatkan solusi SIEM untuk mendapatkan visibilitas menyeluruh atas aktivitas jaringan, mendeteksi anomali, serta memblokir traffic yang mencurigakan.

Menerapkan autentikasi berlapis: Terapkan multi-factor authentication (MFA) dan kebijakan password yang kuat untuk mempersempit peluang akses ilegal.

Meningkatkan kesadaran terkait keamanan siber: Edukasi karyawan dan stakeholder tentang tanda-tanda serangan ransomware, cara mengenali email phishing, serta dampak jika mereka menjadi korban.

Memperkuat pertahanan email: Gunakan email filtering dan spam blocking untuk mencegah masuknya pesan berbahaya yang membawa link atau lampiran berisi malware.

Melakukan patching dan audit rutin: Selalu perbarui software, endpoint, dan perangkat jaringan untuk menutup celah yang bisa dieksploitasi. Lakukan juga scan vulnerability secara berkala.

Mencadangkan data: Buat salinan data penting secara rutin, simpan di lokasi terpisah yang aman, dan gunakan enkripsi.

Fitur apa yang perlu dimiliki tool anti-ransomware?

Dalam menghadapi ancaman RaaS yang terus berkembang, sebuah tool anti-ransomware idealnya dilengkapi dengan fitur yang tidak hanya mendeteksi serangan lebih cepat, tetapi juga mampu mencegah penyebaran, memulihkan sistem, serta memberikan visibilitas penuh terhadap insiden.

Apa saja fitur-fitur tool anti-ransomware tersebut? Ini dia.

1. Real-time behavioural detection

Ransomware sering kali menunjukkan tanda-tanda kecil sebelum benar-benar melumpuhkan sistem. Misalnya, ada proses yang tiba-tiba mengubah atau mengenkripsi banyak file dalam waktu singkat. Hal-hal semacam ini bisa dideteksi menggunakan fitur real-time behavioural detection yang mampu memantau aktivitas sistem secara langsung.

Dengan adanya perkembangan AI dan machine-learning, maka fitur real-time behavioural detection kini semakin cerdas. ManageEngine Ransomware Protection Plus merupakan solusi anti-ransomware yang memanfaatkan AI analytics untuk mendeteksi bahkan jenis malware baru yang belum pernah teridentifikasi sebelumnya. Analisis berbasis AI juga memungkinkan analisis proses dan perilaku file untuk mencari pola yang tidak wajar, seperti perubahan, penghapusan, atau modifikasi file secara massal. Begitu terdeteksi adanya anomali, sistem bisa segera menghentikan proses berbahaya sebelum kerusakan terjadi.

2. Edge-based detection

Edge-based detection hadir sebagai solusi dengan memproses data langsung di endpoint, tidak sepenuhnya bergantung pada pembaruan definisi berbasis cloud. Dengan cara ini, sistem bisa lebih mandiri dan tetap aman meskipun koneksi jaringan terbatas atau bahkan tidak ada.

Edge-based detection juga memiliki latensi yang lebih rendah, karena proses analisis dijalankan secara lokal di perangkat. Sehingga, sistem bisa mengenali pola ancaman lebih cepat sebelum ransomware menyebar lebih jauh.

3. Offline protection

Fitur offline protection membuat deteksi dan respons ancaman bisa dilakukan bahkan di kondisi offline. Hal ini penting mengingat ancaman ransomware tidak selalu muncul saat perangkat terhubung ke internet. Bahkan, ada ransomware dengan taktik time-delayed attack yang baru memicu enkripsi setelah perangkat terputus dari jaringan.

4. Real-time alert

Tanda-tanda serangan ransomware harus dikenali secepat mungkin sejak awal. Karena itu, Ransomware Protection Plus dilengkapi dengan fitur real-time alert yang memberikan notifikasi instan begitu potensi ancaman terdeteksi.

Notifikasi ini bisa langsung dikirim ke email atau aplikasi, sehingga tim keamanan bisa segera mengetahui adanya aktivitas mencurigakan dan mengambil tindakan sebelum ransomware menyebar lebih jauh. Dengan respons yang cepat, risiko kerusakan dapat diminimalkan secara signifikan.

5. MITRE ATT&CK mapping

MITRE ATT&CK mapping adalah proses menghubungkan ancaman yang terdeteksi dengan kerangka MITRE ATT&CK, yaitu sebuah framework global yang mendokumentasikan taktik, teknik, dan prosedur (TTPs) yang biasa digunakan pelaku kejahatan siber.

Di Ransomware Protection Plus, setiap ancaman ransomware yang terdeteksi dapat langsung dipetakan ke framework MITRE ATT&CK. Sehingga, Anda bisa memahami serangan secara sistematis serta menyusun strategi pertahanan yang lebih tepat sesuai TTP.

6. Incident summary

Insight yang komprehensif tentang ransomware diperlukan untuk mempercepat investigasi, mengungkap pola serangan, dan memastikan respons yang lebih akurat untuk menghentikan ancaman. Insight ini bisa diperoleh dengan fitur Incident summary di Ransomware Protection Plus.

Melalui fitur Incident summary, Anda bisa memetakan lifecycle serangan ransomware. Dengan informasi seperti perangkat pertama yang terinfeksi dan detail proses yang terlibat, Anda bisa melihat gambaran besar dan detail teknis dari serangan ransomware.

7. Indicators of Compromise (IoC) detection

Ransomware biasanya meninggalkan jejak digital berupa Indicators of Compromise (IoC), seperti hash file berbahaya, IP address, atau URL yang dipakai dalam serangan. Dengan mendeteksi IoC secara cepat, sistem bisa mengenali pola serangan lebih awal sebelum dampaknya meluas.

Fitur IoC detection pada Ransomware Protection Plus membantu mengidentifikasi dan memberi tanda pada file, koneksi, atau aktivitas yang terkait dengan kampanye ransomware. Hal ini memungkinkan organisasi menghentikan rantai serangan sejak dini, mencegah infeksi berulang, serta memperkuat pertahanan terhadap ancaman serupa di masa depan.

8. Real-time device isolation

Begitu ransomware berhasil masuk ke satu perangkat, risiko terbesar adalah penyebarannya ke seluruh jaringan. Untuk mencegah hal ini, langkah paling efektif adalah segera memutus perangkat yang terinfeksi dari koneksi dengan perangkat lain.

Hal ini bisa dilakukan dengan fitur real-time device isolation. Di Ransomware Protection Plus, isolasi perangkat yang terinfeksi ransomware bisa dilakukan secara otomatis begitu ransomware terdeteksi. Hasilnya, dampak serangan bisa ditekan dan upaya pemulihan dapat difokuskan hanya pada perangkat yang terinfeksi.

9. Exploit protection

Banyak serangan ransomware memanfaatkan celah keamanan pada aplikasi atau sistem operasi untuk masuk ke dalam jaringan. Karena itu, perlindungan terhadap exploit menjadi salah satu lapisan pertahanan penting.

Fitur exploit protection di Ransomware Protection Plus mampu mendeteksi dan menghentikan upaya eksploitasi, baik yang sudah dikenal maupun yang belum terdokumentasi. Dengan begitu, ransomware yang mencoba memanfaatkan kerentanan software bisa segera dinetralisir sebelum sempat menembus sistem.

10. Unauthorized process level blocking

Salah satu ciri utama ransomware adalah munculnya aktivitas mencurigakan dalam sistem, seperti file yang tiba-tiba terenkripsi dan perubahan pada file sistem penting. Setelah hal ini terdeteksi melalui real-time behaviour detection, langkah selanjutnya adalah menghentikan proses berbahaya tersebut.

Fitur unauthorized process level blocking dari Ransomware Protection Plus bisa menghentikan proses yang dianggap mencurigakan secara otomatis. Mekanisme ini tidak hanya memblokir eksekusi ransomware dan percobaan enkripsi, tetapi juga membantu mencegah ancaman zero-day melalui monitoring proses yang proaktif.

11. Single-click recovery

Bagaimana kalau sistem sudah terlanjur terjangkit ransomware? Salah satu penanganan cepat yang bisa dilakukan tool anti-ransomware adalah mengembalikan kondisi sistem ke keadaan sebelumnya. Hal ini berguna untuk meminimalkan downtime dan dampak dari serangan.

Proses ini bisa dilakukan dengan fitur single-click recovery. Ransomware Protection Plus memanfaatkan Microsoft VSS untuk membuat salinan file endpoint setiap tiga jam. Jika terdeteksi serangan yang terkonfirmasi (true positive), sistem dapat secara otomatis merestorasi file yang terinfeksi. Dengan sekali klik saja, file atau sistem yang terdampak bisa dipulihkan dalam hitungan menit.

12. Immutable backup

Ransomware sering kali menyerang dan mengenkripsi file cadangan agar korban benar-benar tidak punya jalan keluar selain membayar tebusan. Untuk mengatasi hal ini, immutable backup hadir sebagai solusi.

ManageEngine Ransomware Protection Plus memiliki fitur backup yang aman dan tidak bisa diubah. Dengan demikian, data Anda akan tetap terlindungi meskipun penyerang mencoba menghapus atau merusak file backup.

13. Audit and Kill mode

Setiap organisasi punya kebutuhan berbeda dalam merespons ancaman ransomware. Fitur Audit and Kill mode memberi fleksibilitas antara kehati-hatian dan kecepatan bertindak.

Dalam Audit mode, perilaku mencurigakan akan dicatat untuk dianalisis lebih lanjut, sehingga tim IT bisa memverifikasi ancaman sebelum mengambil tindakan. Sementara itu, Kill mode memungkinkan proses ransomware dihentikan secara otomatis begitu terdeteksi untuk meminimalkan risiko penyebaran dan kerusakan lebih lanjut.

14. Dashboard terpusat

Mengelola keamanan siber sering kali menjadi tantangan karena melibatkan banyak aspek dan berbagai tool berbeda. Jika menggunakan berbagai tool, pencegahan dan penanganan ransomware mungkin tidak akan efektif karena Anda hanya menghabiskan waktu untuk berganti-ganti tool.

Namun, Ransomware Protection Plus memiliki dashboard terpusat untuk melihat semua informasi penting tentang keamanan siber. Mulai dari insiden keamanan, vulnerability, hingga aktivitas mencurigakan, semuanya tersaji dalam satu tampilan yang jelas. Tidak hanya memantau, Anda juga bisa langsung mengambil tindakan dari dashboard yang sama. Hal ini dapat meminimalkan blind spot dan mempercepat respons terhadap ancaman.

15. Kombinasi dengan solusi keamanan yang sudah ada

Ransomware Protection Plus bisa dikombinasikan dengan solusi keamanan lain yang sudah Anda miliki, seperti antivirus, EDR, atau MDR. Bersama-sama, Ransomware Protection Plus dan solusi keamanan lain bisa menjadi pertahanan yang lebih kuat untuk menghindari ancaman RaaS yang semakin berkembang.

Ransomware Protection Plus, tool anti-ransomware lengkap untuk menghalau serangan RaaS

RaaS semakin berkembang, membawa ransomware baru yang mungkin lebih canggih dari dugaan Anda. Hal ini membuat organisasi harus mengencangkan pertahanan lebih kuat dan mempersiapkan diri lebih awal. Salah satu caranya yaitu dengan menerapkan tool anti-ransomware seperti ManageEngine Ransomware Protection Plus.

Ransomware Protection Plus bukan cuma tool keamanan biasa. Solusi ini didesain khusus untuk mengantisipasi, menangkap, dan menghentikan ransomware sebelum menimbulkan dampak besar bagi bisnis Anda. Fitur-fiturnya lengkap, dirancang untuk memenuhi kebutuhan pencegahan dan penanganan ransomware, dari awal hingga akhir.

Tertarik mempelajari lebih lanjut tentang Ransomware Protection Plus? Pelajari lebih lanjut di sini dan jadwalkan sesi khusus dengan tim kami untuk mempelajari fitur-fiturnya lebih dalam!