SAML : comment optimiser la gestion des accès en entreprise ?

Dans un monde où les entreprises utilisent une multitude d’applications SaaS , la gestion des identités et des accès est devenue un enjeu majeur de sécurité et de productivité. Les collaborateurs veulent un accès fluide à leurs outils, tandis que les responsables IT cherchent à garantir la confidentialité et la conformité.

C’est ici qu’intervient SAML, un protocole standard qui permet une authentification unique et sécurisée. Mais comment fonctionne SAML, et comment l’implémenter efficacement dans une entreprise ?

Qu’est-ce que SAML ?

SAML (Security Assertion Markup Language) est un standard ouvert basé sur XML qui permet l'échange sécurisé de donnéesd’authentification et d’autorisation entre un fournisseur d’identité (IdP) et un fournisseur de services (SP).

En pratique, cela signifie que l’utilisateur n’a besoin de se connecter qu’une seule fois à son fournisseur d’identité (comme Azure AD, Okta ou services de fédération Active Directory), puis peut accéder à différentes applications SaaS sans ressaisir ses identifiants.

Ce protocole est largement utilisé dans les grandes organisations pour mettre en place l'authentification unique( Single Sign-On (SSO)) et centraliser la SAML authentication.

Fonctionnement de SAML

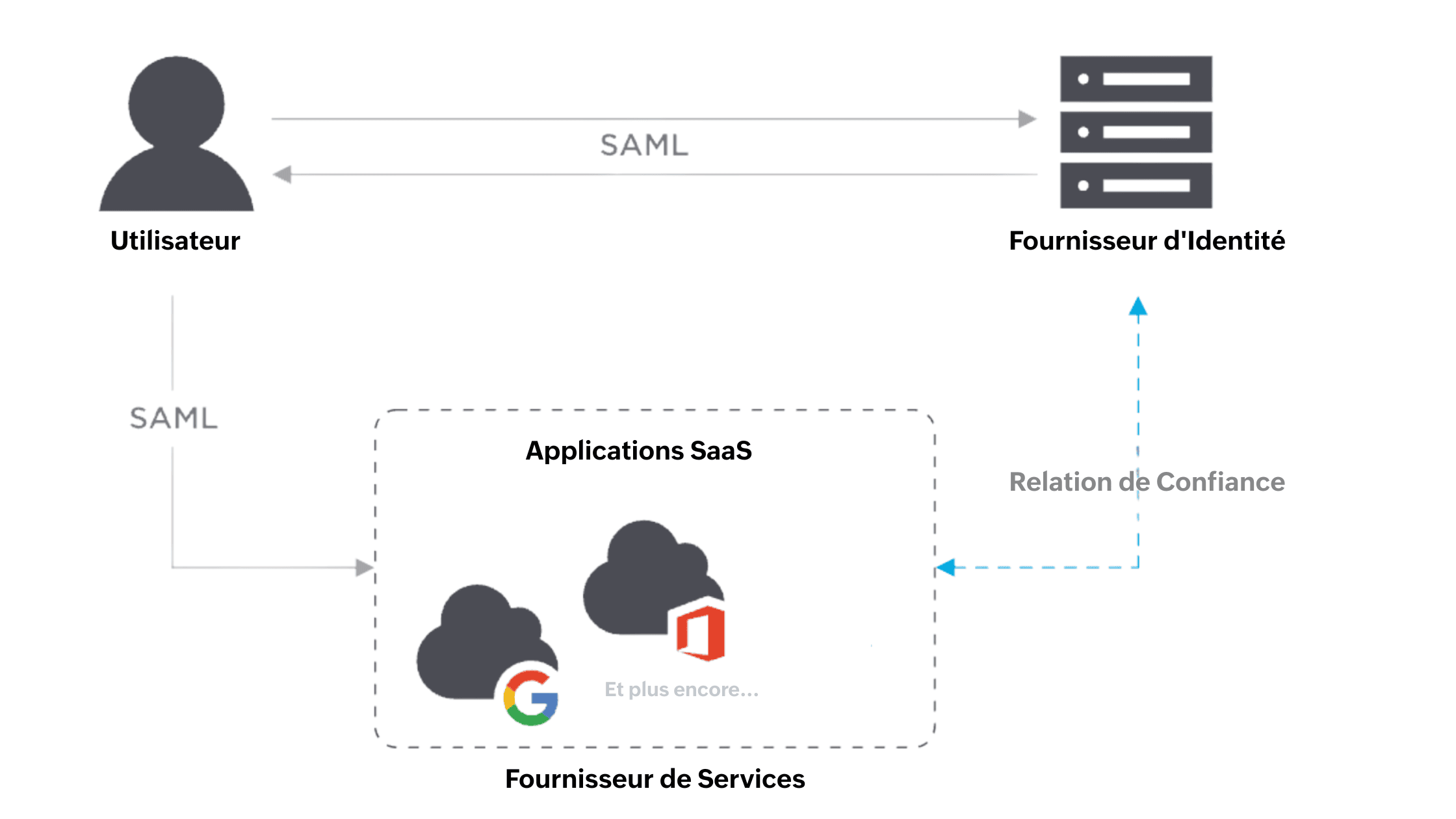

Le protocole SAML orchestre un échange d’informations d’authentification sécurisé entre un Identity Provider (IdP) et un Service Provider (SP). Pour le comprendre de manière opérationnelle, il faut distinguer deux types de flux courants : SP-initiated (l’utilisateur ouvre d’abord l’application) et IdP-initiated (l’utilisateur commence sa session côté IdP). Dans les deux cas, la logique est la même : le SP redirige l’utilisateur vers l’IdP pour authentification, l’IdP valide l’identité puis renvoie une assertion SAML un document XML signé qui contient des éléments clés : le NameID (identifiant de l’utilisateur), des attributes (groupes, rôle, mail), un AuthnStatement (preuve d’authentification) et des Conditions (validité temporelle, audience).

Techniquement, les échanges utilisent des bindings standards (HTTP-Redirect pour la requête initiale, HTTP-POST pour l’assertion souvent) et reposent sur l’échange de métadonnées (EntityID, Assertion Consumer URL, certificats) pour établir la relation de confiance.

Il est important de vérifier la signature de l’assertion et, lorsque nécessaire, de chiffrer son contenu pour protéger les attributs sensibles. Le schéma que tu as envoyé illustre très bien ces rôles : place-le entre l’explication du flux (point par point) et une courte légende décrivant IdP ↔ SP, Assertion SAML, et le rôle de l’utilisateur.

Enfin, n’oublie pas le Single Logout (SLO) : si l’entreprise veut révoquer simultanément une session sur plusieurs SP, il faudra configurer correctement les terminaux de logout et tester les cas particuliers (sessions persistantes, navigateurs bloquant les cookies tiers).

Pourquoi SAML est important pour la gestion des identités ?

SAML comme levier stratégique : Au-delà d’un simple confort pour l’utilisateur, SAML est un atout stratégique pour la sécurité et l’agilité IT.

Centralisation de l’authentification : Premièrement, SAML permet de centraliser l'authentification : l'entreprise ne dispose plus de silos d'identités épars, mais d'un point de contrôle central (l'IdP) où appliquer des politiques de sécurité (MFA, règles d'accès conditionnel, blocage par géolocalisation).Cette centralisationfacilite aussi les processus d’onboarding etd'offboarding ajouter ou révoquer un accès ne nécessite plus de modifier manuellement chaque application, ce qui réduit fortement la fenêtre de risque lors des départs de collaborateurs.

Réduction de l’exposition aux mots de passe : Deuxièmement, SAML réduit l’exposition aux compromissions de mots de passe : les applications n’exploitent pas (et ne stockent pas) les identifiants — elles ne reçoivent qu’une assertion signée.

Alignement conformité et audit : Troisièmement, sur le plan conformité et audit, la centralisation permet de disposer des traces uniques et consolidées des accès, facilitant la conformité avec le RGPD, les normes ISO, SOX, etc.

Agilité en cas de croissance ou migration : Enfin, pour les organisations en croissance ou en migration, SAML facilite l’intégration de nouveaux services et l'harmonisation des pratiques d’accès.

Meilleures pratiques pour une mise en œuvre réussie de SAML

Préparation & inventaire : cartographie complète des applications (cloud & on-prem), identification des SP prioritaires, choix d’un IdP adapté aux volumes et aux politiques (SLA, intégrations).

Environnement de test : ne déployez jamais directement en production — créez un IdP et un SP de test, testez SP-initiated et IdP-initiated, tests de failover.

Sécurité des assertions : exigez signature des assertions, activez le chiffrement si des attributs sensibles transitent, limitez le le délai de tolérance horaire (clock skew).

Gestion des certificats : planifiez un calendrier de rotation, documentez la procédure et automatisez les notifications d'expiration.

MFA et politiques contextuelles : appliquez MFA pour les accès sensibles, adaptez règles selon le lieu, le type d’appareil, et le risque.

Attribution d’attributs : standardisez les noms d’attributs (mail, rôle, groupe), et mettez en place des transformations/clés de correspondance entre l'annuaire et le SP.

Provisioning et déprovisioning : idéalement, combinez SAML (SSO) avec SCIM ou API pour provisionner automatiquement les comptes et révoquer les accès lors des départs.

Surveillance et alerting : centralisez les journaux d'authentification, détection d’anomalies (connexion inhabituelle, échecs massifs), seuils d'alerte et procédures d'intervention.

Documentation et communication : guides pour adminstrateurs (paramétrage, certificats), guides pour utilisateurs (changement de mot de passe, MFA), et plan de etour arrière (rollback) en cas de régression.

Les bénéfices d’une bonne gestion SAML

Lorsque toutes les pratiques précédentes sont appliquées, les bénéfices se mesurent à plusieurs niveaux :

Expérience utilisateur : diminution nette des frictions d'authentification(“friction cost”) — moins d’interruptions, connexion plus rapide aux outils, adoption plus élevée des applications métier.

Efficacité opérationnelle : réduction des tickets "mot de passe oublié", cycles d'onboarding accélérés, diminution des erreurs manuelles dans la création et le retrait des accès.

Sécurité et conformité : traçabilité centralisée, application cohérente des politiques MFA, capacité à répondre rapidement aux audits.

Résilience : La standardisation SAML réduit la dépendance aux intégrations propriétaires etfacilite la migration d’un IdP à un autre si nécessaire.

Côté indicateurs clés de performance (KPI) : tu peux suivre letaux de tickets liés aux mots de passe, le temps moyen d'onboarding, le nombre d'incidents d'accès non autorisés, et le délai moyen de révocation des accès.

Conclusion

SAML est aujourd’hui un standard incontournable pour la gestion des identités et des accès en entreprise. En centralisant l’authentification et en limitant les risques liés aux mots de passe, il offre à la fois une sécurité renforcée et une expérience utilisateur simplifiée.

Lorsqu’il est correctement déployé avec les bonnes pratiques de signature et de chiffrement des assertions, MFA, surveillance continue et gouvernance adaptée, SAML devient un véritable levier de productivité et de conformité, tout en préparant l’entreprise à affronter les enjeux de cybersécurité actuels et futurs.