Comment construire une feuille de route cybersécurité efficace pour votre IT?

Une feuille de route cybersécurité est un outil essentiel pour aider les DSI à anticiper les menaces, renforcer leurs défenses et aligner la sécurité avec les objectifs de l’entreprise.

Avec un accent sur la gestion IT, découvrez comment construire, piloter et faire progresser votre stratégie cybersécurité.

1. Je définis la vision et pose le cadre stratégique

Avant tout projet, la DSI doit fixer une vision claire pour la cybersécurité, en lien avec :

les objectifs métiers (croissance, transformation digitale, conformité, fiabilité opérationnelle)

le contexte technologique (cloud, hybridation, IoT, mobilité)

le paysage réglementaire et les exigences sectorielles (RGPD, ISO, etc.)

Cette vision sert de boussole pour toutes les décisions ultérieures.

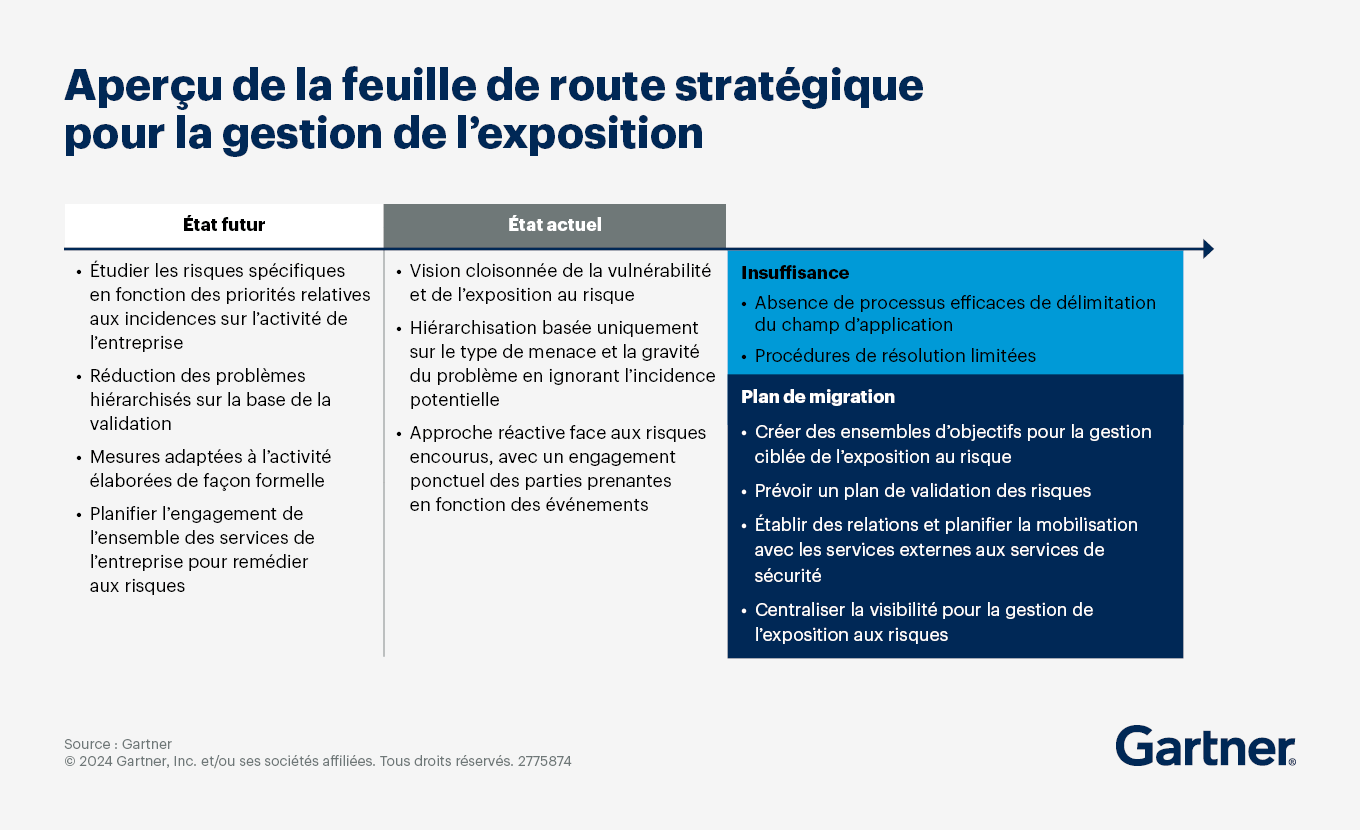

2. J’évalue l’état actuel et identifie les lacunes

Gartner recommande de cartographier l’état de votre programme de cybersécurité en combinant plusieurs types d’évaluations :

évaluation de la maturité des contrôles et des politiques internes

audits, audits de vulnérabilité, tests de pénétration pour identifier les vulnérabilités techniques

évaluation des risques pour prioriser selon ce qui impacte le plus l’entreprise

Le but : établir un état des lieux qui révèle les écarts entre où vous êtes aujourd’hui, et où vous voulez être selon votre vision.

3. Je hiérarchise les projets et les ressources

Vous ne pourrez pas tout faire d’un coup. Il faut donc prioriser selon plusieurs critères :

| Critère | Pourquoi c’est important |

Réduction des risques | Mieux vaut attaquer d’abord les menaces sévères ou les vulnérabilités exploitables |

Ressources disponibles (techniques, humaines, budget) | Éviter les projets impossible à mener faute de moyens |

Retour sur investissement ou valeur ajoutée (ROI) | Mesurer non seulement le coût, mais ce que cela apporte |

Dépendances entre projets | Certaines actions préalables peuvent être nécessaires pour que d’autres soient efficaces |

L’idée est de choisir un mix de projets : certains rapides, à impact visible, d’autres plus profonds mais nécessitant plus de temps ou d’investissement.

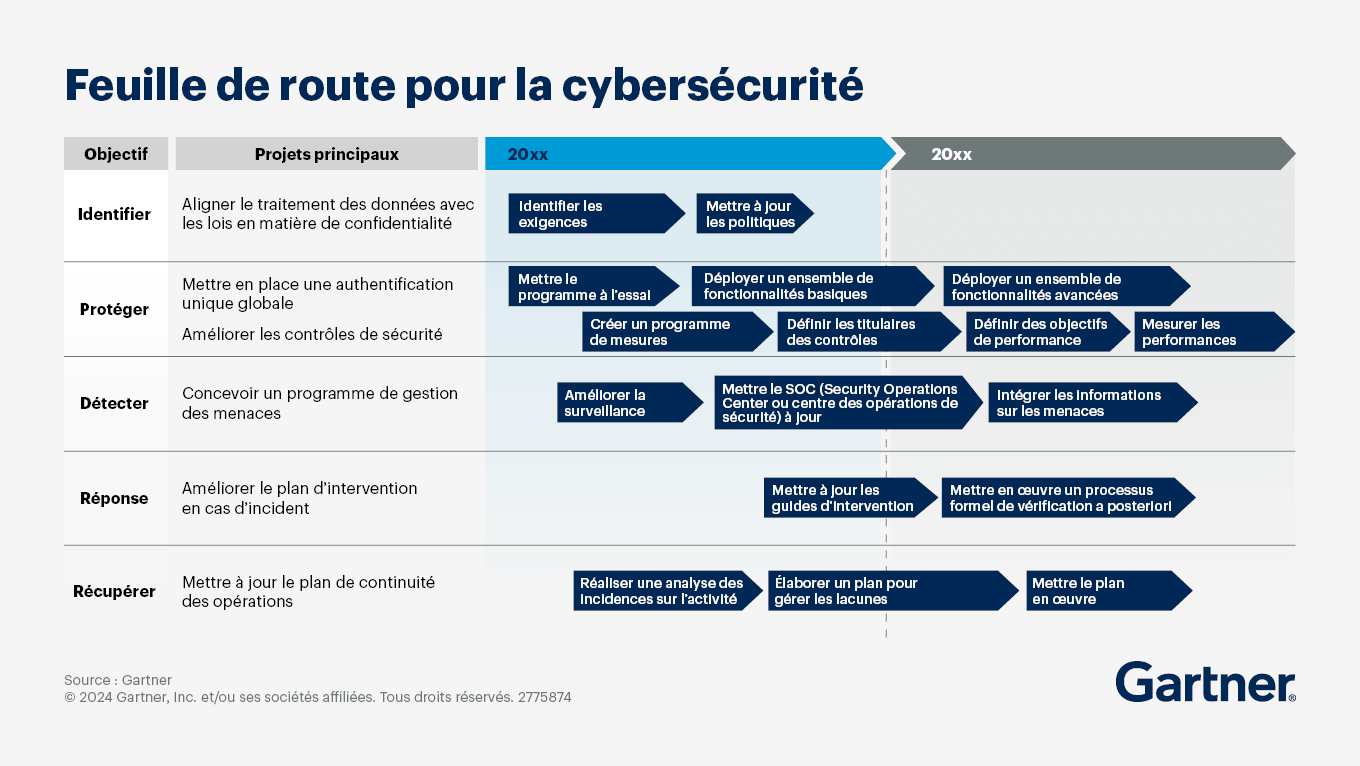

4. Je formalise ma feuille de route

Structurer un document/planning qui :

rassemble les projets sélectionnés, avec leur priorité

fixe des jalons clairs (par trimestres, semestres, ou annulaires)

attribue des responsabilités (DSI, RSSI, équipes IT, éventuellement des prestataires)

précise les indicateurs de succès (KPIs, métriques de sécurité, de conformité, de réduction de risque)

Cette feuille de route doit être vivante : réévaluable, mise à jour selon les incidents, les audits, les changements dans l’environnement (technologique ou réglementaire).

5. Je communique et assure la gouvernance

Une feuille de route, aussi bonne soit-elle, ne porte ses fruits que si elle est bien acceptée, bien comprise, et bien pilotée.

Communication vers les dirigeants : expliquer comment chaque projet contribue à la stratégie globale, à la maîtrise des risques, à la protection des actifs critiques.

Adaptation pour différents publics : version “executive summary” pour la direction, version plus technique pour l’équipe IT / sécurité.

Actualisation régulière : partager des rapports de progrès, ajuster les priorités selon les incidents, les nouvelles vulnérabilités, ou les changements stratégiques.

6. Défis et points de vigilance

Quelques pièges à éviter :

Se lancer dans trop de projets sans capacité de suivi ou de ressources suffisantes

Ne pas relier les décisions techniques aux enjeux métiers — risque de gaspillage ou de réticence de la direction

Ne pas mettre à jour la feuille de route — les menaces et les technologies changent vite

Sous-estimer l’importance de la culture / sensibilisation — l’humain reste souvent le maillon le plus sensible

Conclusion

Construire une feuille de route cybersécurité, ce n’est pas une démarche ponctuelle, mais un processus stratégique et itératif : aligné avec vos objectifs métiers, inscrit dans la gestion IT, et constamment ajusté.

En combinant la méthodologie de (Gartner) avec les bonnes pratiques et solutions de gestion IT, vous donnerez à votre entreprise non seulement une défense renforcée, mais une capacité à anticiper, contrôler, et évoluer dans un paysage de menaces mouvant.