O ano de 2020 nos ensinou uma coisa – que prevenir é melhor do que ter que encontrar uma cura. Isso se aplica não apenas ao novo coronavírus, mas também ao Snake, um notório ransomware de 2020. O ransomware Snake pode criptografar furtivamente seus arquivos confidenciais e extorquir dinheiro de você. É difícil detectar o Snake sem uma equipe de TI robusta e uma solução de segurança de TI ainda mais robusta.

Neste blog, discutiremos cada estágio do ataque e forneceremos dicas práticas para se defender contra esse novo tipo de ataque. Isso pode economizar muito dinheiro algum dia – talvez até hoje!

A intrusão: como o ransomware Snake entra

E-mails de phishing, anúncios maliciosos, injeções na web e atualizações falsas são maneiras diferentes de o ransomware entrar em uma rede. No entanto, o ponto inicial de entrada para o Snake ransomware é geralmente por meio de uma conexão insegura de protocolo de área de trabalho remota (RDP). A melhor maneira de impedir sua entrada é desabilitar o acesso remoto para usuários, a menos, é claro, que seja um requisito de negócios.

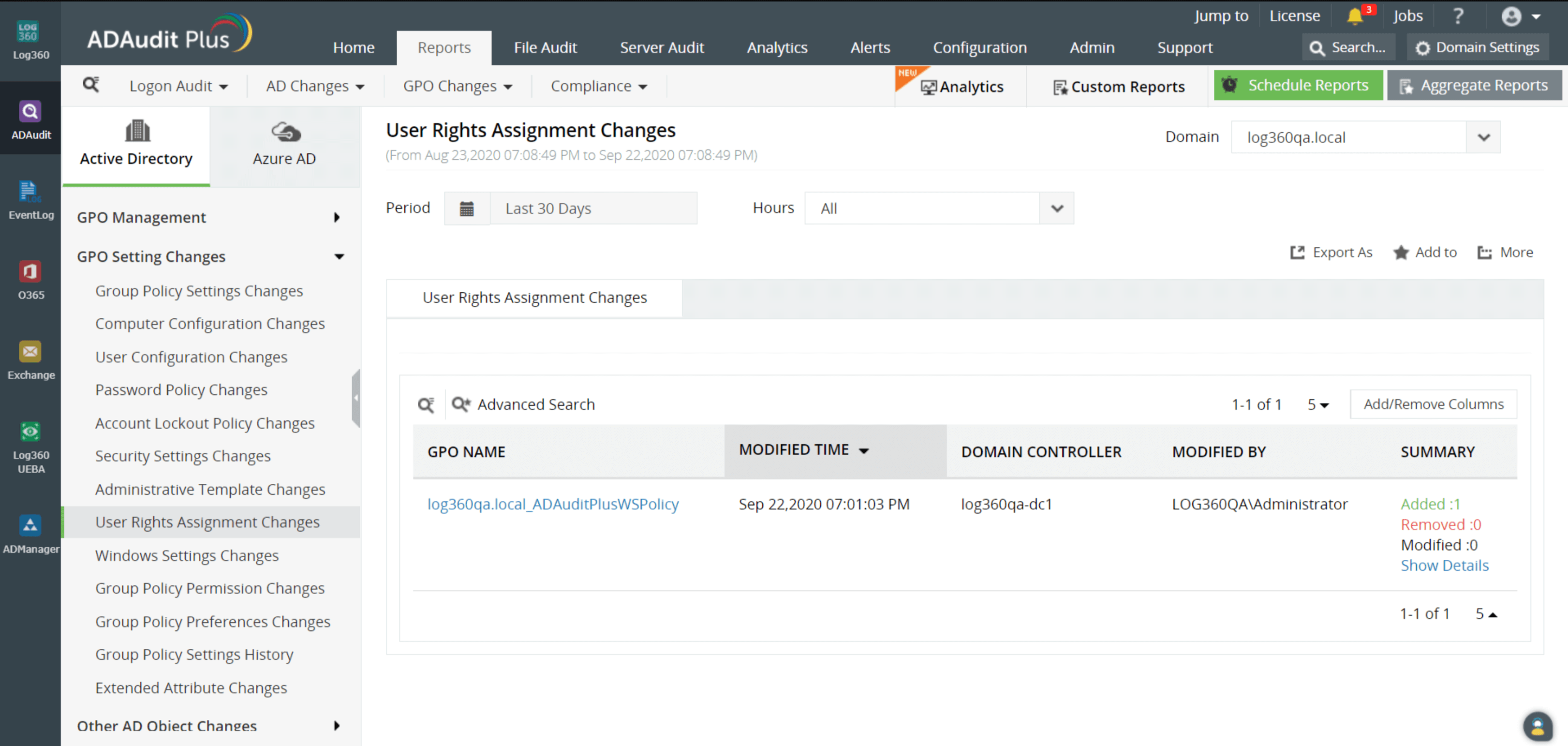

A solução: Use ferramentas de monitoramento de registro, como o Log360 da ManageEngine, para identificar instantaneamente quaisquer alterações feitas nos direitos de acesso remoto dos usuários na Política de Grupo. Os alertas podem ser configurados para que os administradores de TI sejam notificados quando os direitos de acesso à área de trabalho remota de usuários específicos mudam. A Figura 1 mostra um relatório Log360, refletindo as descobertas do complemento ADAudit Plus, sobre as alterações feitas nas atribuições de direitos do usuário.

A instalação: O dispositivo já foi infectado?

Assim que o Snake ransomware ganha uma posição inicial em uma máquina, ele registra um marcador de objeto de exclusão mútua (mutex) denominado EKANS para verificar se a máquina já foi infectada (EKANS é Snake escrito ao contrário). Se for descoberto que a máquina já está infectada, o Snake interrompe automaticamente a execução dos comandos.

No entanto, Snake prossegue com o ataque se confirmar que a máquina ainda não está infectada.

Snake muda as configurações do firewall

Antes de criptografar os arquivos, o Snake realiza dois processos para isolar o sistema de se comunicar com o mundo exterior. Primeiro, ele modifica as configurações do firewall do Windows para bloquear todas as conexões de entrada e saída que ainda não foram configuradas. Em segundo lugar, todas as comunicações que não correspondem às regras existentes do firewall são bloqueadas. Uma ferramenta interna do Windows, chamada netsh, é usada para alterar as configurações do firewall.

A solução: monitorar as mudanças nas regras de configuração do firewall e controlar o tráfego nas conexões do firewall pode ajudar a detectar o ransomware Snake nesta fase do ataque.

Snake exclui os dados de backup

Outra característica importante do ransomware Snake é que ele procura e exclui cópias de sombra de volume, as cópias de backup de arquivos de computador criados em sistemas Microsoft Windows, para que a vítima não tenha opções de recuperação de dados. A detecção rápida do problema é a chave para controlar os danos.

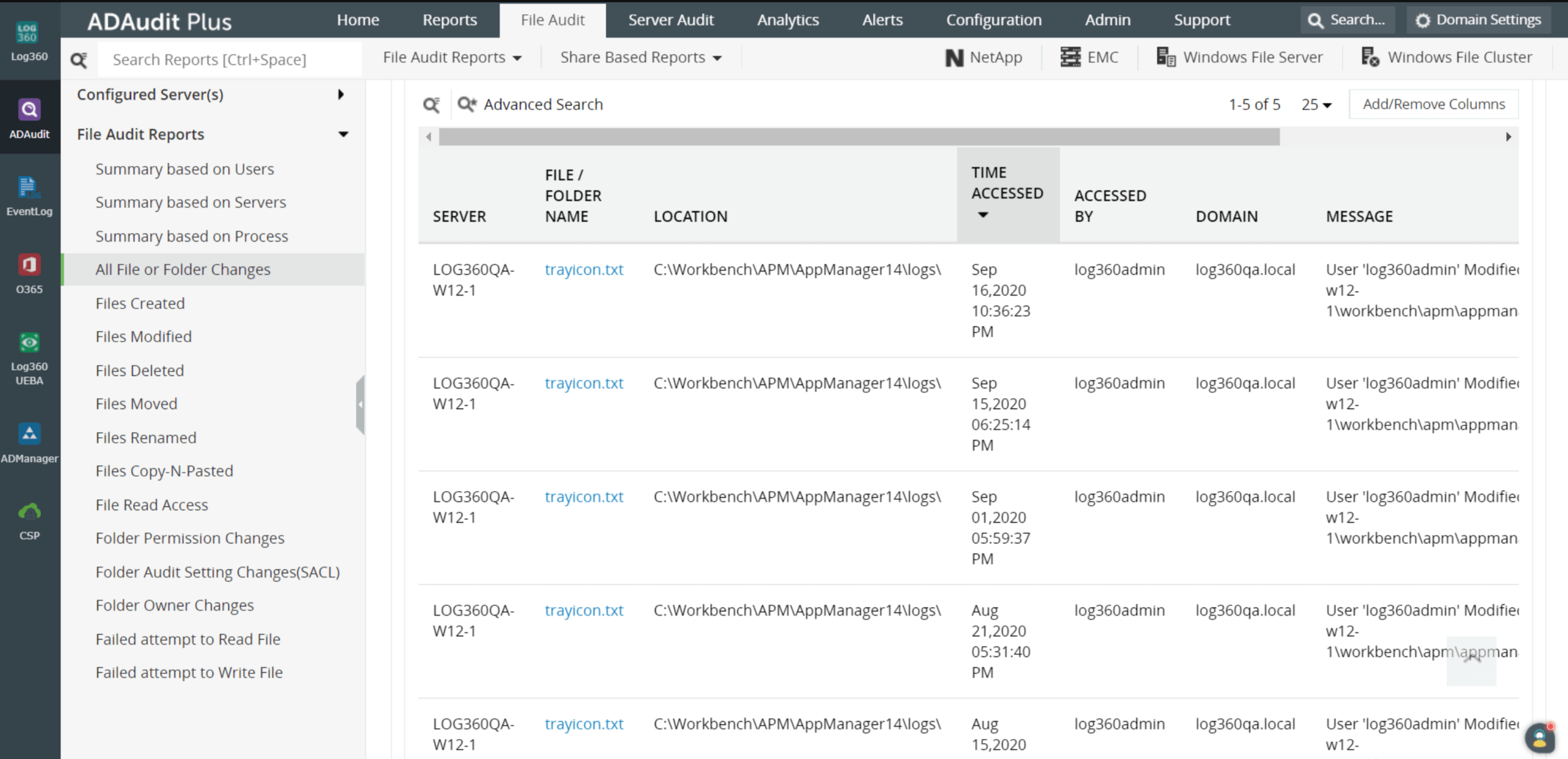

A solução: com o recurso de monitoramento de integridade de arquivo do Log360 da ManageEngine, os administradores podem receber alertas instantaneamente quando os arquivos são alterados ou excluídos. A Figura 2 mostra um relatório de amostra do monitoramento de integridade de arquivo do Log360 conforme refletido nas descobertas do complemento ADAudit Plus.

Snake mata processos automatizados

Depois de excluir as cópias de sombra, Snake usa código pré-escrito para eliminar vários processos, como processos de automação de máquina cruciais para a operação de unidades de manufatura, ferramentas de gerenciamento remoto, máquinas virtuais, gerenciamento de rede e muito mais.

O tempo de inatividade prolongado e as paralisações da produção geram uma enorme pressão sobre a vítima para pagar o resgate. Agora você pode reconhecer que processos paralisados em sua organização podem indicar um ataque do Snake. Aja rapidamente para defender sua infraestrutura!

Até este ponto, seus dados ainda estão disponíveis para você. Você deve ter identificado que há um problema de segurança cibernética por meio dos vários métodos de detecção mencionados acima.

Vamos ver o que acontece caso você não detecte nenhum dos sinais de um ataque Snake

A criptografia começa

O Snake ransomware começa a criptografar seus arquivos. Os arquivos e pastas do sistema não são criptografados por este ransomware sorrateiro para que você ainda possa fazer logon no seu sistema e não suspeite.

Depois de criptografar todos os arquivos de destino, o ransomware os renomeia. Uma sequência aleatória de 5 caracteres é anexada à extensão do arquivo para se ocultar dos métodos de detecção de ransomware de assinatura. Por exemplo, um arquivo denominado “finance.doc” pode ser renomeado como “finance.dochGDyf” e um arquivo denominado “santa.py” pode ser renomeado como “santa.pyDQulKh.”

A ferramenta de detecção é mais inteligente!

Você pode pensar que pode usar soluções que o alertam instantaneamente quando os arquivos são renomeados. Verdade, mas isso seria tarde demais. O Snake primeiro criptografa todos os arquivos de destino e depois começa a renomeá-los. No momento em que você recebe um alerta de que os arquivos estão sendo renomeados, a criptografia está encerrada e o dano está feito.

É tudo sobre $$$

Para descriptografar os arquivos, o Snake pede um resgate por meio de um arquivo de texto, “Fix-Your-Files.txt”, deixado na área de trabalho da vítima. Para ganhar a confiança da vítima, o invasor pode oferecer uma descriptografia gratuita de quaisquer três arquivos criptografados.

Outras medidas que você pode tomar para proteger sua organização do ransomware Snake incluem:

1. Monitore os logons do usuário: Os usuários podem fazer logon usando RDP, Serviço de Autenticação Remota para Usuários por Discagem (RADIUS) e redes virtuais privadas (VPNs). Você deve monitorar cada um desses tipos de logon e analisar o nome do computador de origem e o endereço IP de origem. Qualquer atividade incomum deve ser detectada imediatamente e uma ação deve ser tomada se forem observados sinais reveladores de ataques.

2. Analise se os invasores estão tentando ocultar seus rastros: Depois de se firmarem, os invasores tentam ocultar seus rastros excluindo logs de eventos. Depois de fazer isso, eles podem tentar alterar as políticas de auditoria para que as ações subsequentes não sejam registradas. Você deve ser capaz de detectar essas duas atividades maliciosas.

3. Procure por instalações de software incomuns: Se um software suspeito estiver sendo instalado em qualquer lugar da rede da sua organização, você deve ser capaz de detectá-lo. O Log360 ajuda a estabelecer uma resposta automatizada a incidentes e ajuda a detectar instalações atípicas em tempo real para que você possa tomar medidas imediatas.

4. Bloquear o hash: Certas versões do ransomware Snake podem ser impedidas de executar bloqueando o hash do malware. Esses dois hashes são indicadores-chave de compromisso:

(i) SHA256 e5262db186c97bbe533f0a674b08ecdafa3798ea7bc17c705df526419c168b60

(ii) MD53d1cc4ef33bad0e39c757fce317ef82a

5. Implementar autenticação multifator (MFA): MFA deve ser implementado em todos os pontos de contato do usuário, se possível. Mesmo a autenticação de dois fatores ajuda a deter os invasores.

Seguindo essas medidas de segurança, você pode proteger sua organização não apenas do ransomware Snake, mas também de worms, cavalos de Tróia, spyware e outros malwares maliciosos que espreitam em sua rede.