DLL Sideloading: การโจมตีที่มองไม่เห็น

บริบทของภัยคุกคามในปัจจุบันเปรียบเสมือนเหรียญสองด้าน: ด้านหนึ่งคือองค์กรที่บังคับ ใช้มาตรการรักษาความปลอดภัยอย่างเข้มงวด ในขณะที่อีกด้านหนึ่งคือเหล่าอาชญากรไซเบอร์ ที่พัฒนาเทคนิคใหม่ ๆ อย่างต่อเนื่องเพื่อหลีกเลี่ยงการตรวจจับ หนึ่งในเทคนิคที่ถูกใช้บ่อยคือ DLL sideloading การโจมตีแบบแนบเนียนที่ผู้โจมตีฝังโค้ดอันตรายเข้ามาภายใต้เรดาร์การรักษา ความปลอดภัยขององค์กร

เจาะลึกการโจมตีแบบ DLL Sideloading

ก่อนอื่นมาทำความเข้าใจกันก่อนว่า Dynamic Link Library (DLL) คือ ไลบรารีแบบแชร์ (shared library) ที่เก็บโค้ดและข้อมูลซึ่งสามารถถูกใช้งานพร้อม ๆ กันหลายโปรแกรมได้ แอปพลิเคชันอาศัย DLL เพื่อใช้ฟังก์ชันร่วมกันแทนที่จะต้องเขียนฟังก์ชันเหล่านั้นไว้ในโค้ด ของตัวเอง เช่น แอปพลิเคชันจำนวนมากอาศัย DLL ในการจัดการงานทั่วไปอย่างการแสดง กราฟฟิก เนื่องจากไฟล์ DLLสามารถเปลี่ยนทดแทนได้ง่ายDLLจึงช่วยให้องค์กรอัปเดต หรือ ปรับปรุงฟังก์ชันของแอปพลิเคชันได้สะดวก โดยไม่ต้องสร้างโปรแกรมขึ้นมาใหม่ทั้งหมด อย่างไรก็ตามแฮกเกอร์ได้เรียนรู้ที่จะใช้ DLL เป็น backdoor ในการเจาะเข้าสู่ระบบสำเร็จแล้ว

ในการโจมตีแบบ DLL sideloading แฮกเกอร์จะทำการแทนที่ไฟล์ DLL ด้วยโค้ดที่เป็นอันตราย ซึ่งส่งผลทำให้แอปพลิเคชั่นติด malicious software ทันทีที่มีการโหลด DLL ดังกล่าว ผู้โจมตีมักจะแก้ไขไฟล์เหล่านี้เพียงเล็กน้อยเพื่อให้ไม่กระทบต่อการทำงานของโปรแกรม ทำให้ยากต่อการสังเกตและถูกมองข้ามได้ง่าย

แล้วทำไมซอฟต์แวร์แอนติไวรัสถึงไม่สามารถตรวจจับ malicious software ที่มาจาก DLL sideloading ได้?

แม้ว่าโซลูชันแอนติไวรัสจะถูกออกแบบมาเพื่อตรวจจับไฟล์ที่เป็นอันตรายแต่ด้วยวิธี static analysis ที่แอนติไวรัสใช้ มักอาศัย signature-based detection เพื่อตรวจหาลักษณะของ malicious software ด้วยลายเซ็น ดังนั้นการโจมตีแบบ DLL sideloading ผู้โจมตีมักใส่รหัสโค้ดที่เป็นอันตรายเอาไว้ทำให้สามารถหลบเลี่ยงการตรวจสอบได้

นอกจากนี้ เมื่อโค้ดที่เป็นอันตรายเหล่านั้นเข้าไปในแอปพลิเคชั่นที่น่าเชื่อถือพฤติกรรมของมันก็แทบไม่ต่างจากปกติ จึงทำให้ตรวจจับได้ยากยิ่งขึ้น

และด้วยเหตุผลนี้เองทำให้โซลูชันแอนติไวรัสใหม่ (Next-Gen Antivirus) เข้ามามีบทบาท แตกต่างจากแอนติไวรัสแบบเดิมที่เน้นการสแกนไฟล์ที่ถูกจัดเก็บบนดิสก์ Next-Gen Antivirus จะทำการตรวจสอบ process memory แบบเรียลไทม์ซึ่งช่วยให้ตรวจพบโค้ดที่เป็นอันตราย ได้หลังจากที่มันถูกถอดรหัสและโหลดเข้าสู่หน่วยความจำ ด้วยวิธีนี้ทำให้ Next-Gen Antivirus สามารถตรวจจับการโจมตีแบบ DLL sideloading ได้อย่างมีประสิทธิภาพ

ความนิยมที่เพิ่มขึ้นของการโจมตีแบบ DLL Sideloading

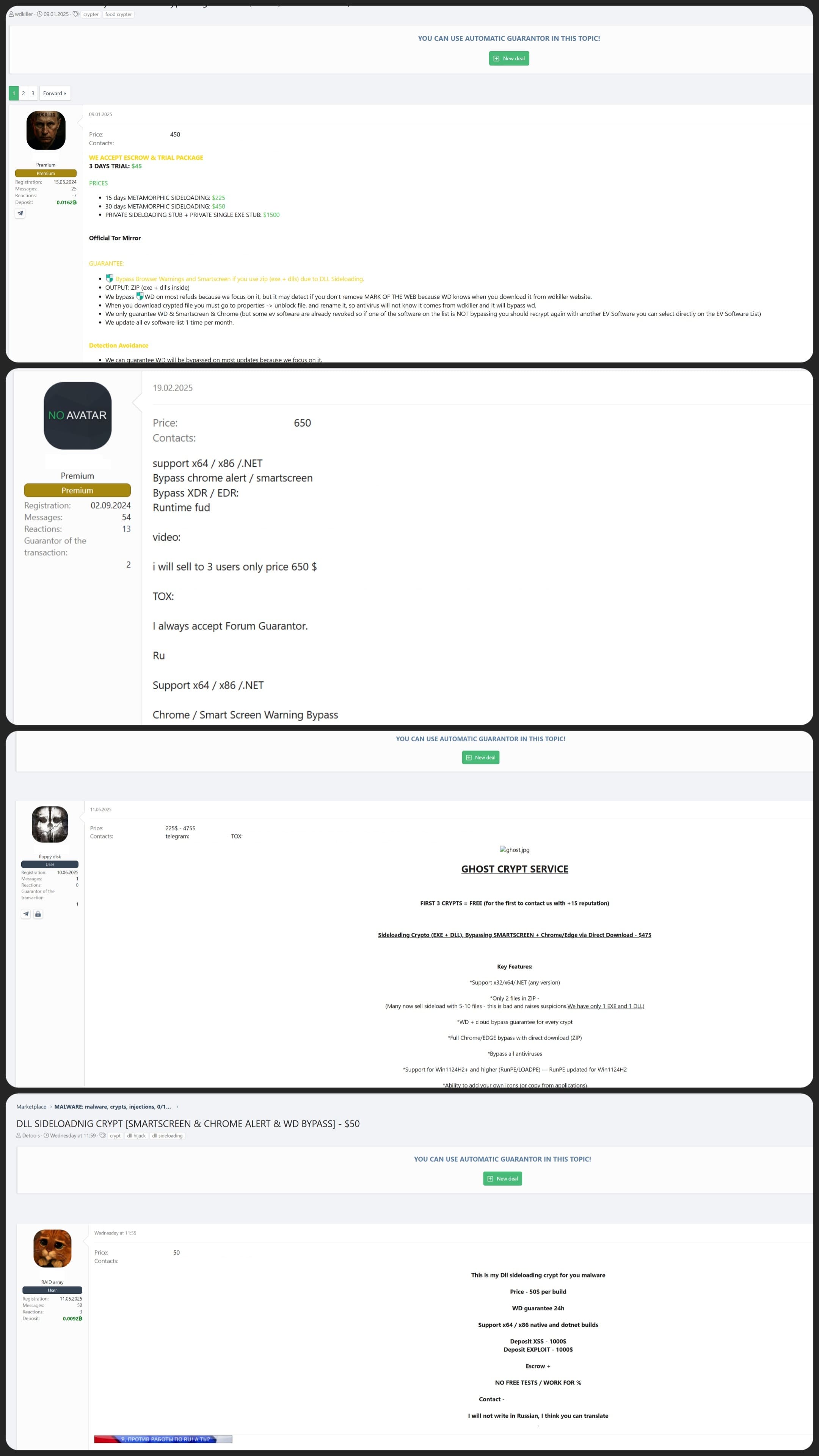

ไม่น่าแปลกใจที่การหลบเลี่ยงการตรวจจับ (detection evasion ) ถูกยกระดับให้เป็น ‘บริการ’ บนดาร์กเว็บ แค่ช่วงครึ่งแรกของปี 2025 มีบริการใหม่เพิ่มขึ้น 4 รายที่เปิดให้ใช้งาน DLL sideloading สิ่งนี้แสดงให้เห็นถึงการเติบโตและความนิยมของเทคนิคดังกล่าว และเมื่อผู้โจมตี สามารถพึ่งพาบริการใต้ดินดังกล่าวได้การดำเนินการจึงง่ายขึ้น และสามารถไปมุ่งเน้นไปที่ขั้น ตอนถัดไปของการโจมตี เช่น การลักลอบขโมยข้อมูล (data exfiltration)

เพื่อลดความเสี่ยงจากการโจมตีแบบ DLL sideloading องค์กรควรมีการควบคุมแอปพลิเคชัน (application control) ซึ่งเป็นการอนุญาตให้เฉพาะแอปพลิเคชันที่เชื่อถือได้เท่านั้นแม้ว่าแนว ทางนี้จะไม่ได้ป้องกัน DLL sideloading โดยตรงแต่ก็ช่วยให้ปัญหาลดลงจากการ จำกัดทางเลือกของผู้โจมตี ด้วยการป้องกันไม่ให้มีการใช้งานแอปพลิเคชันที่ไม่ได้รับอนุญาต ซึ่งอาจทำให้เกิดการโหลดไฟล์ที่เป็นอันตราย นอกจากนี้องค์กรยังสามารถใช้โซลูชันแอนติไวรัสยุคใหม่ (next-gen antivirus) ที่ใช้ AI และอัลกอริทึมการเรียนรู้ของเครื่อง (ML) ในการตรวจสอบและป้องกันภัยคุกคามได้

ต้องการทดลองฟีเจอร์เหล่านี้โดยไม่เสียค่าใช้จ่ายหรือไม่? เริ่มต้นทดลองใช้ฟรี 30 วันกับ ManageEngine Endpoint Central ได้เลย