A oferta de profissionais de TI qualificados parece estar lutando para acompanhar a demanda. As manchetes sobre isso podem ter chamado sua atenção nos últimos...

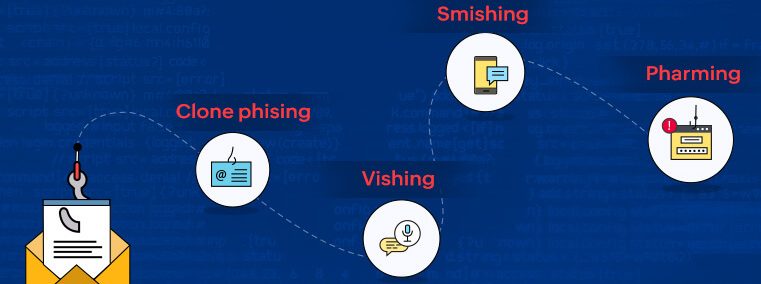

Phishing por informações, Parte 1: Origem e evolução

Quando Koceilah Rekouche, de 16 anos, também conhecido como Da Chronic, e seus amigos decidiram enganar os funcionários da AOL para que revelassem suas informações...

Como uma abordagem pessimista da segurança pode ajudar a defender sua rede: por que a caça à ameaças é incrivelmente eficaz

Quando se trata de detecção de ameaças, você precisa entender que é apenas uma fração de sua estratégia de segurança – a parte de sua...

3 principais exemplos de ameaças internas e maneiras de ficar à frente delas

Entendendo as ameaças internas: o que são, alguns exemplos e medidas preventivas que você pode tomar Uma grande porcentagem dos recursos de segurança cibernética é...

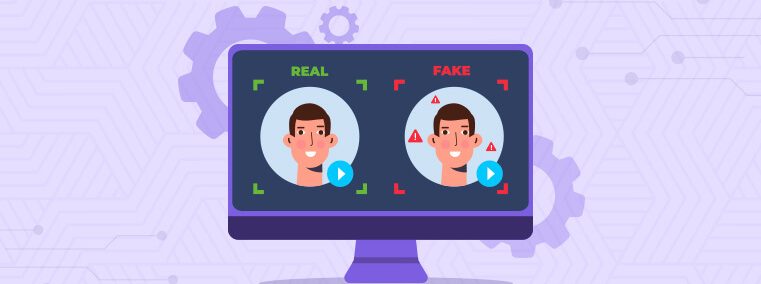

Tecnologia Deepfake: uma ameaça emergente à segurança cibernética

A tecnologia Deepfake, que foi recentemente identificada como uma verdadeira ameaça cibernética, enfatiza a noção de que um ataque pode surgir de qualquer lugar. Embora...

Ciberterrorismo: um breve guia para navegar esse cenário de ameaças em constante evolução

É do conhecimento geral que o nosso mundo está em constante evolução, agora mais do que nunca. Embora a mudança para a digitalização esteja em...

Será a saúde a maior arena para a guerra cibernética?

O mundo testemunhou vários casos em que os países lutam entre si por poder, território, recursos e muito mais. Porém, enquanto os países estão prontos...

Tudo o que você precisa saber sobre as diretrizes de senha do NIST

O Instituto Nacional de Padrões e Tecnologia (NIST), um laboratório de ciências físicas e uma agência não reguladora do Departamento de Comércio dos Estados Unidos,...

Monitore essas brechas para garantir a segurança completa da rede

A evolução e o crescimento contínuos dos dispositivos de endpoint nas empresas tornam o gerenciamento de segurança de rede uma preocupação primordial para os departamentos...