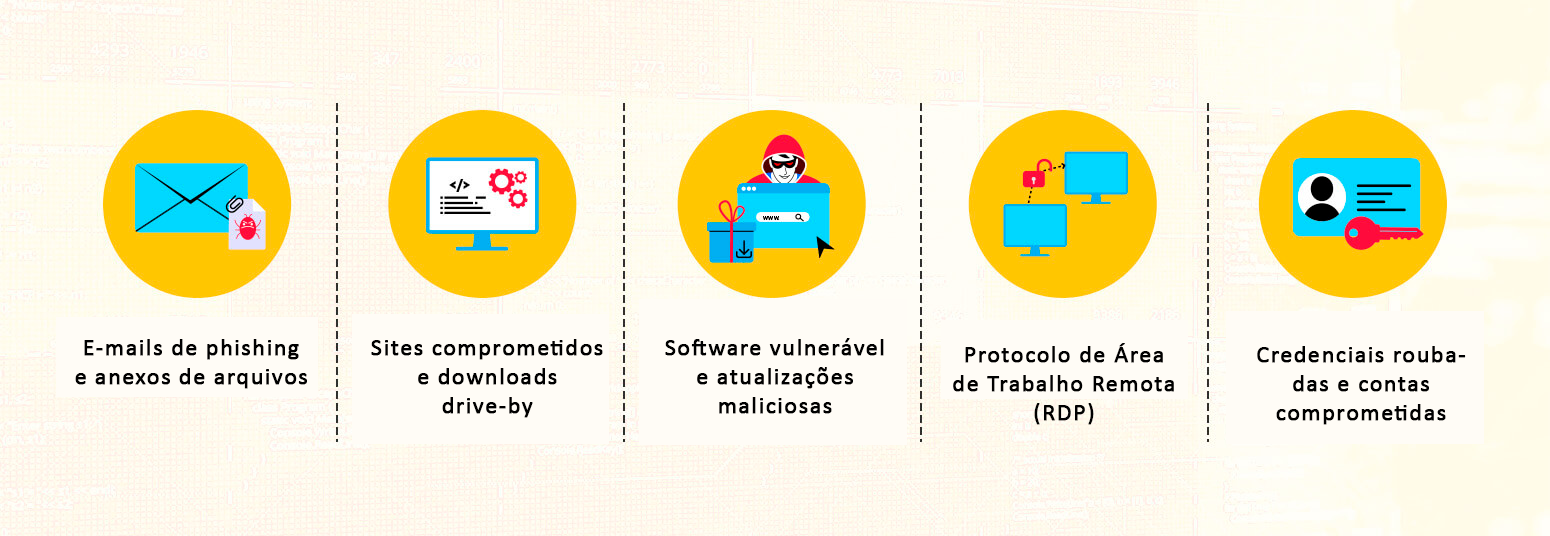

Diferentes maneiras pelas quais o malware pode entrar na sua rede

O malware não se veste como um ladrão e bate à sua porta - ele finge ser seu amigo ou um rosto conhecido para entrar. Às vezes, é embrulhado em um lindo pacote de presente de comércio eletrônico que você pode abrir com entusiasmo. Ou pode invadir usando chaves perdidas ou roubadas da sua porta. Se nada mais funcionar, você ainda tem janelas abertas pelas quais pode se esgueirar. Os caminhos são inúmeros. Veja como é isso em uma rede corporativa.

Para começar, um malware é qualquer software malicioso projetado para danificar e destruir sua TI. Malware inclui vírus, worms, cavalos de Troia, adware, ransomware e spyware. Saber como os agentes de ameaças tentam infiltrar esses códigos maliciosos em seus computadores é crucial para sua estratégia de defesa cibernética.Aqui estão cinco maneiras pelas quais o malware pode entrar na sua rede.

1. E-mails de phishing e anexos de arquivos

E-mails de phishing são o ponto de entrada mais comum para invasores. Esses e-mails geralmente vêm disfarçados de uma organização confiável ou de um cliente enviando uma mensagem pessoal e usam técnicas de engenharia social. Esses e-mails solicitam que você baixe um anexo de arquivo ou clique em um URL que, em última análise, baixa malware em seu computador.

Antes de baixar anexos ou clicar em links, preste muita atenção à estrutura e conteúdo do e-mail e confirme o domínio do remetente. Usar seu SIEM para definir regras de entrada e saída em seu firewall para bloquear solicitações de URL maliciosas é uma maneira proativa de impedir uma possível implantação de malware.2. Sites comprometidos e downloads drive-by

Usuários desavisados que visitam sites comprometidos correm um grande risco de baixar malware. Os invasores podem assumir o controle do back-end do site e, às vezes, configurar sites falsificados ou clonados de marcas estabelecidas.

Adware redirecionando usuários para URLs maliciosos é um método altamente prevalente de implantação de malware. Exemplos desses anúncios incluem isca de cliques que afirma oferecer cupons e presentes gratuitos. Os ataques de download drive-by entregam malware ao seu computador sem o seu consentimento quando você clica em um link ou navega em um site. Bloqueadores de anúncios e ferramentas de segurança do navegador podem ajudá-lo a evitar adware e downloads maliciosos.

3. Software vulnerável e atualizações maliciosas

Instalamos vários softwares de terceiros em nossos computadores. Os agentes de ameaças podem explorar qualquer vulnerabilidade no software para injetar malware em pacotes de atualização, que são implantados quando o usuário baixa ou atualiza o software. As soluções antimalware, EDR e SIEM podem ajudar na detecção de downloads suspeitos e implantações de malware.

4. Protocolo de Área de Trabalho Remota (RDP)

O RDP é um serviço do Windows amplamente usado por administradores para se conectar remotamente a servidores ou outros computadores. O RDP transmite a exibição do dispositivo remoto para o administrador, efetivamente dando a ele controle completo para que ele possa acessar arquivos e solucionar problemas.

Os agentes de ameaças procuram portas RDP expostas na Internet e tentam entrar usando credenciais roubadas ou técnicas de força bruta. Uma vez dentro, é fácil desabilitar as defesas no sistema do usuário final e descartar a carga útil do malware.

Os ataques baseados em RDP podem ser mitigados garantindo que todas as sessões RDP abertas sejam encerradas e desconectadas. As VPNs podem ser usadas para se conectar com segurança à rede da empresa sem expor dispositivos abertos à Internet. O uso de MFA também é uma maneira eficaz de reduzir logins remotos de agentes de ameaças.5. Credenciais roubadas e contas comprometidas

Usar a mesma senha para contas pessoais e de trabalho coloca a empresa em risco. Se a conta pessoal de um usuário for comprometida devido a uma senha fraca, os agentes de ameaças podem usar isso para invadir as contas de trabalho do usuário e entregar a carga útil. As credenciais roubadas também são um facilitador significativo de ataques de malware. As contas de armazenamento em nuvem comprometidas também podem ser usadas para injetar malware em arquivos implantados em um dispositivo quando baixados.

O logon único com MFA é uma ótima medida para mitigar senhas fracas e logins suspeitos. Usar um CASB para monitorar o que entra e sai da nuvem ajuda a detectar uploads e downloads maliciosos.

Conclusão

Quando se trata de ataques cibernéticos, o caminho é cheio de surpresas. Os cinco métodos discutidos acima estão entre as muitas maneiras pelas quais os invasores tentam entrar em sua rede. No entanto, muitos desses métodos empregam técnicas comuns de engenharia social para atrair os usuários finais. É crucial manter-se atualizado sobre as melhores práticas de segurança cibernética para evitar se tornar uma vítima.

Você está procurando uma solução SIEM que satisfaça todos os seus requisitos de segurança e seja capaz de proteger sua rede? Confira agora o teste gratuito de 30 dias do Log360.

Esse post foi traduzido da nossa página em inglês SIEM Expert Talks, e sua autoria original é de Varun K.