Le 15 septembre, Uber Technologies Inc. a été victime d’un piratage par un jeune de 18 ans. Le cyberpirate a acheté des données d’identification volées d’un employé d’Uber sur le dark web et lui a envoyé un flot de demandes d’authentification multifactorielle (AMF) et de faux messages informatiques dans l’espoir d’accéder à son compte. Irrité par les pop-ups incessants, l’employé a cédé et a approuvé la demande, déclenchant involontairement une cyberattaque. Une fois connecté, le pirate a exploité un compte privilégié pour accéder aux informations critiques d’Uber.

Cela n’est pas le fruit du hasard, c’est un exemple d’attaque “MFA Fatigue”. Lorsqu’un attaquant met la main sur les informations d’identification d’un compte mais qu’il ne peut pas se connecter en raison de l’AMF, il déclenche de nombreuses demandes d’AMF auprès de la cible jusqu’à ce que l’exaspération l’emporte. La victime accepte la notification, et le pirate est dedans. Cette méthode fonctionne car elle tire parti d’éléments humains tels que l’ignorance, la confusion ou l’irritation.

Que s’est-il passé ?

-

Le piratage a commencé par une attaque de logiciel malveillant qui a compromis le compte d’un employé d’Uber. Un cyberpirate a acheté les informations d’identification divulguées sur le dark web et a tenté de se connecter au compte de l’employé, mais il n’y est pas parvenu grâce à la protection MFA.

-

Le pirate a mené une attaque “MFA fatigue” sur l’employé, le bombardant de nombreuses demandes MFA pendant une heure.

-

Il s’est ensuite fait passer pour un membre de l’équipe informatique d’Uber et a contacté l’employé par WhatsApp, lui demandant d’accepter la notification push.

-

L’employé, fatigué de ces notifications incessantes, a cédé et approuvé la demande, déclenchant ainsi une cyberattaque. Le hacker a ainsi pu accéder au VPN d’Uber.

-

Une fois dans l’intranet d’Uber, ils ont commencé à rechercher des informations sensibles. L’un des scripts PowerShell contenait un identifiant d’administrateur codé de l’outil de gestion des accès privilégiés (PAM) d’Uber.

-

Grâce à cet accès administrateur, ils ont réussi à pénétrer dans Amazon Web Services, Google Cloud Platform, DUO, DA, des dossiers financiers et quelques référentiels de code.

-

Le pirate a ensuite posté un message sur l’application de messagerie interne de l’entreprise, Slack : “J’annonce que je suis un hacker et qu’Uber vient de subir une violation de données.” Mais ce message audacieux a été accueilli par des blagues et des émojis rigolos, sans que les employés ne se rendent compte qu’une véritable cyberattaque était déclenchée.

-

Le cyberpirate s’est connecté au compte HackerOne d’Uber et a laissé des commentaires sur quelques tickets. Il est possible que le pirate ait téléchargé des rapports de vulnérabilité.

Les leçons à retenir du piratage des données d’Uber

Rien qu’en 2022, les attaques ” MFA fatigue ” sont devenues de plus en plus courantes contre des entreprises bien connues comme Twitter, Cisco, Samsung et Okta. De nombreux utilisateurs ne sont pas au courant de cette stratégie malveillante et finissent par approuver les notifications pour les faire disparaître.

En réalité, la plupart des organisations dans le monde pourraient être piratées de la même manière qu’Uber. Mais dans le cas d’Uber, la plus grosse erreur résidait dans le codage des informations de connexion d’un compte privilégié dans ses scripts PowerShell. Cet incident nous rappelle qu’il faut toujours surveiller nos configurations de PAM.

Les points à améliorer

-

Sensibilisation

La sécurité de votre entreprise dépend de la bonne conscience de ses employés. Ceux-ci restent la première ligne de défense d’une organisation, et il est essentiel qu’ils comprennent leur responsabilité dans sa défense. Ils doivent être formés pour reconnaître les conséquences de leurs actions et connaître les mesures à prendre en cas d’incident.

-

Test d’intrusion (Pentest)

La familiarité avec les procédures de votre entreprise peut vous faire manquer quelques problèmes de sécurité évidents. Un regard neuf est donc nécessaire pour vous dire tout ce qui ne va pas dans votre réseau. Le test d’intrusion est une méthode efficace pour identifier les failles, renforcer les défenses et combler les lacunes.

-

Surveillance

Soyez attentif à ce qui se passe autour de vous. Les leçons tirées de ces incidents doivent être prises au sérieux. Ils révèlent souvent des failles, des configurations erronées ou des vulnérabilités dans des applications tierces. Les principales violations sont souvent le résultat d’une erreur mineure.

-

Zero Trust

Ne faites jamais confiance à des dispositifs, des utilisateurs ou des applications sur ou hors d’un réseau avant qu’ils n’aient été soigneusement vérifiés. Il convient d’accorder plus d’attention à la sécurisation des terminaux, car ils constituent le point d’entrée le plus facile pour les attaquants. Investissez dans un produit qui aidera les administrateurs à créer et à automatiser un protocole de sécurité “Zero Trust” pour vos terminaux. Les gens font des erreurs, alors faites en sorte que votre technologie en évite.

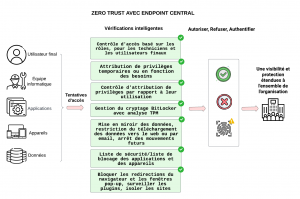

Endpoint Central offre une solution innovante de Zero Trust pour les terminaux. Les lieux de travail d’aujourd’hui contiennent un large panel de dispositifs qui demandent un accès à l’intérieur et à l’extérieur du réseau de l’entreprise. Endpoint Central considère chaque demande comme hostile si elle n’est pas accompagnée d’une validation. Il utilise des vérifications intelligentes pour garantir la sécurité des dispositifs, y compris des données, des applications et des utilisateurs. Quelle que soit la façon dont la menace se présente, qu’elle soit interne ou externe, ou même si l’attaquant est déjà à l’intérieur, ce cadre protège contre elle. Endpoint Central permet aux organisations d’appliquer des stratégies de Zero Trust tout en garantissant une expérience utilisateur positive.

Pour en savoir plus sur les avantages qu’offre Endpoint Central à votre entreprise, cliquez sur ce lien et explorez toutes ses fonctionnalités. Vous pouvez profiter également d’un essai gratuit de 30 jours pour tester toutes ces options.

Source : Uber data breach 2022: How the hacker annoyed his way into the network (and our learnings)