Ataques cibernéticos já são conhecidos e é um assunto frequente quando falamos sobre trabalho remoto e infraestruturas híbridas ou na nuvem. Os ataques de ransonware são muito frequentes e podem causar muitos danos às empresas ao capturarem dados e informações sensíveis.

Então, como se prevenir e evitar um estrago maior? Vamos começar pelo básico, entendendo o problema e a variação que iremos abordar hoje: o Maze ransonware.

O que é Maze ransomware?

Maze é normalmente uma string sofisticada de ransomware do Windows que atinge várias empresas em todo o mundo, exigindo pagamentos de criptomoedas em troca da recuperação de dados. Assim como qualquer outro ransomware, ele se espalha por uma rede corporativa, infecta os computadores que encontra e criptografa os dados.

No que foi observado como um ataque de extorsão dupla, os invasores roubam os dados que encontram, exportam-os para servidores maliciosos e exigem um resgate pela recuperação segura desses dados. Isso torna o ataque de ransomware Maze uma combinação mortal de um ataque e uma violação de dados.

Embora a recuperação de dados de um backup seguro pareça ser a solução, o fato de que os invasores agora têm uma cópia dos dados de sua organização não pode ser esquecido, e alguma medida deve ser tomada.

E o que pode acontecer se você ignorar seus pedidos?

Os cibercriminosos agora têm acesso aos dados sensíveis da sua organização. E se você decidisse ignorar os pedidos ou ordens deles? Do mesmo jeito em que experts em segurança pessoal não indicam você reagir em um assalto, nesse caso, o que pode acontecer é:

Divulgação de informação sobre o vazamento de segurança para o público e a mídia.

-

Impacto no seu valor de mercado revelando informações sensíveis e valiosas.

-

Ameaças para clientes e parceiros com as informações deles.

Quem são os alvos desse tipo de ataque?

Até agora, o ransomware Maze tem como alvo os setores de TI, saúde, serviços de segurança profissional e escritórios de advocacia. Notícias sobre os ataques e as provas que sustentam suas alegações são divulgadas através do site oficial dos atacantes.

Como esses hackers entram na sua rede?

Agora que a situação fica mais complicada. Os invasores usam várias técnicas para comprometer sua rede. Isso pode incluir a exploração de vulnerabilidades conhecidas que não foram corrigidas, o uso de conexões de desktop remoto com senhas fracas, e-mails ou links maliciosos e muitas outras.

Melhores práticas para mitigar riscos associados com o ataque

Algumas práticas recomendadas que podem ajudá-lo a mitigar o risco associado ao ataque são:

-

Faça backup de dados usando a regra de backup 3-2-1. Isso significa ter pelo menos 3 cópias em 2 formatos diferentes, com 1 cópia armazenada fora do local.

-

Corrija e atualize aplicações e programas regularmente. Isso garantirá que os pontos de entrada para possíveis ataques de ransomware sejam bloqueados.

-

Esteja vigilante contra e-mails de engenharia social. Frequentemente, os ataques são propagados como anexos de spam.

-

Certifique-se de que os firewalls e a prevenção contra intrusos estejam ativados em sua rede.

-

Implante uma solução de gerenciamento de log completa que pode monitorar sua rede e fornecer relatórios prontos para uso.

Como podemos te ajudar?

Apesar de ser uma batalha árdua, você e sua empresa não precisam enfrentá-la sozinhos. A ManageEngine está preparada e tem experiência de anos no mercado para proteger sua infraestrutura e trazer uma forma de monitoramento e controle completa, para que nada aconteça sob o seu radar.

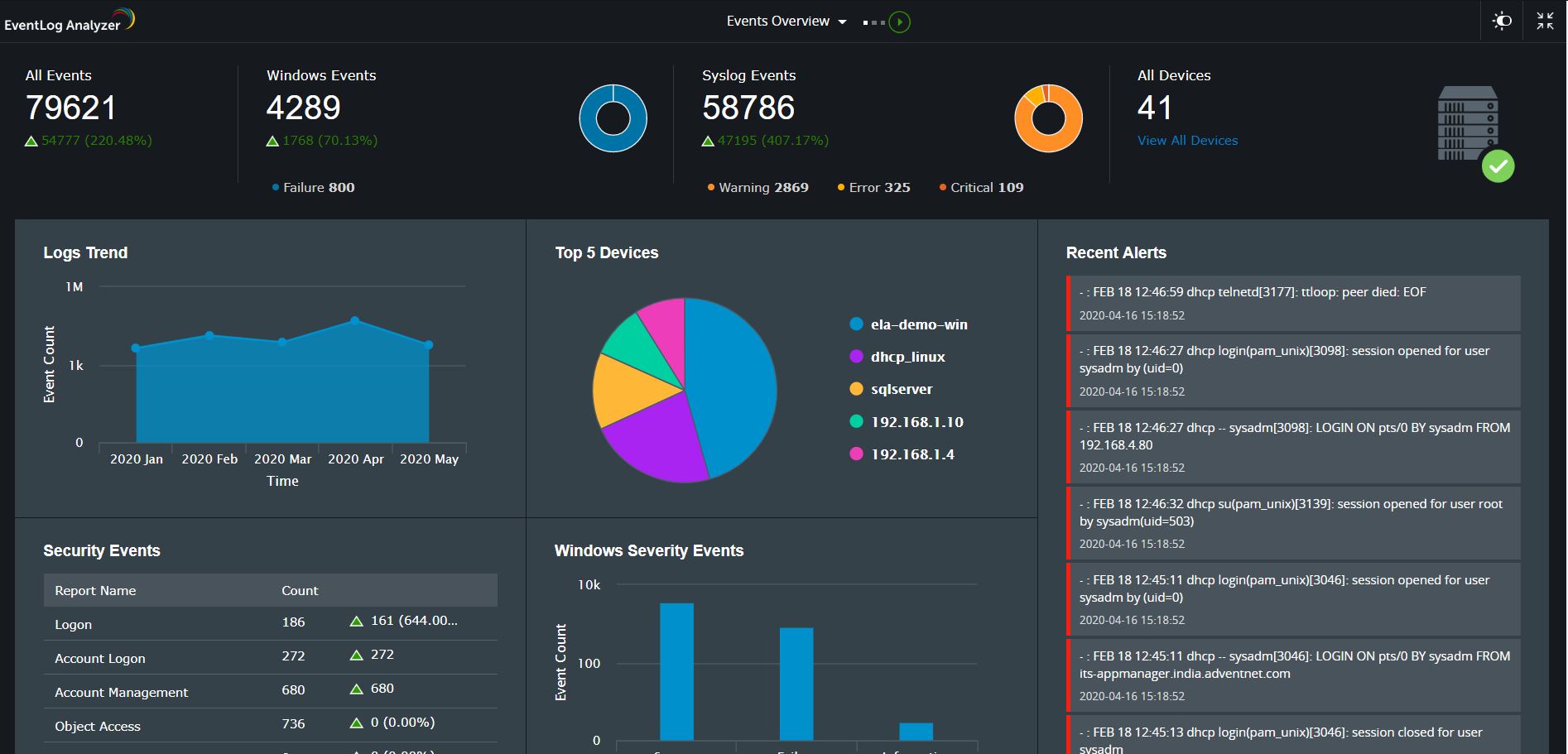

Nossa solução de gerenciamento de eventos e informação de segurança (SIEM), o Log360, ajuda a monitorar sua rede e infraestrutura de TI e fornece alertas em tempo real e relatórios prontos para uso. Os relatórios críticos são gerados com base em eventos, dispositivos, conexões remotas e muito mais.

Algumas das coisas que ele fornece são:

-

Proteja suas plataformas locais, híbridas e em nuvem.

-

Impeça ataques de segurança e proteja dados confidenciais de violações.

-

Obtenha percepções mais detalhadas sobre a atividade de rede por meio de auditoria aprofundada de dispositivos de rede.

-

Identifique comportamentos anômalos de usuários e entidades.

-

Automatize o processo de gerenciamento de log, incluindo logs da infraestrutura de nuvem pública.

-

Audite o Active Directory, a atividade do usuário com privilégios e muito mais em tempo real.

-

Atenda aos requisitos de conformidade com facilidade.

-

Implemente rapidamente ações pós-violação por meio de amplos recursos de análise forense.

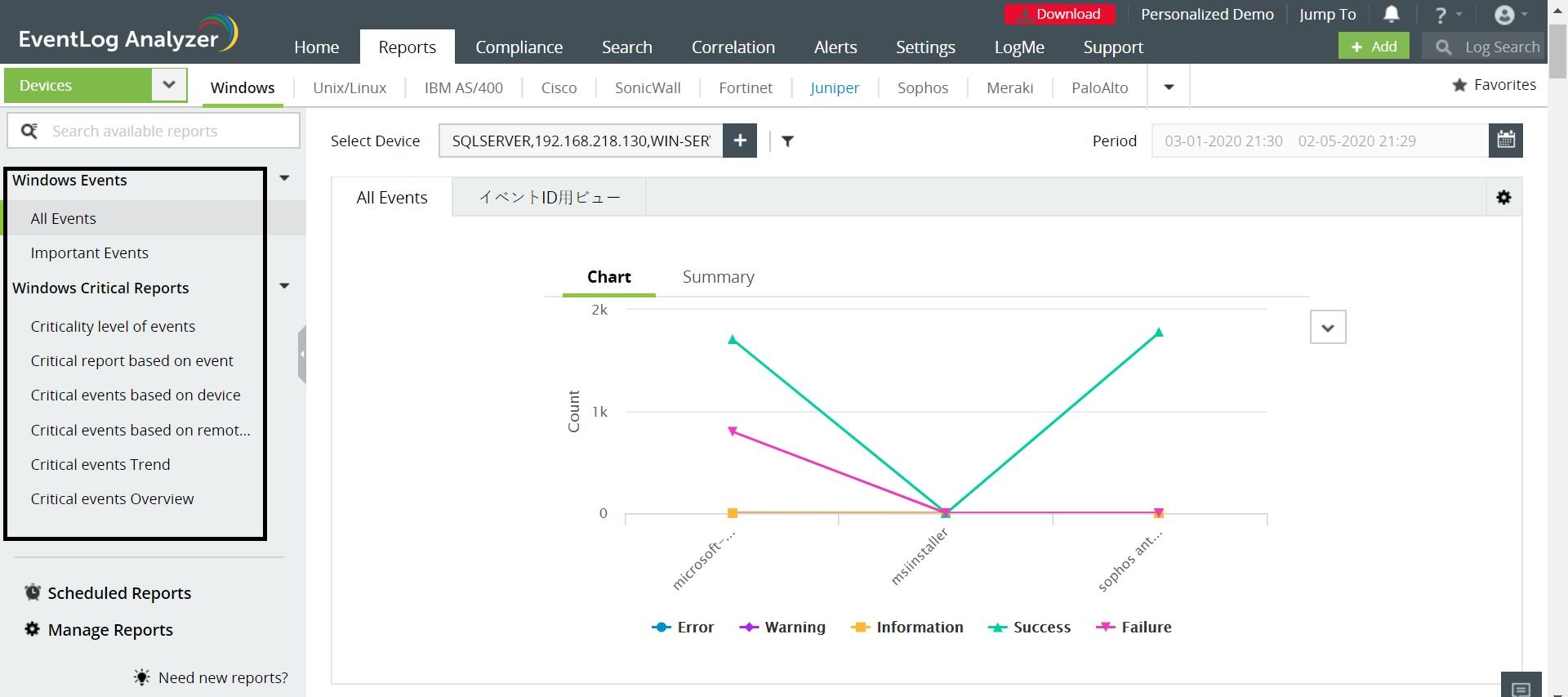

Além disso, o Log360 também fornece informações sobre eventos do sistema Windows, detecção de ameaças, auditoria de disco removível, servidor de políticas de rede, alterações de registro e muito mais.

O componente de gerenciamento de logs do Log360, EventLog Analyzer, é integrado ao feed de ameaças do Webroot, que fornece uma lista mais refinada de ameaças, pois recebe atualizações constantes de softwares de endpoints em todo o mundo. Cada IP, URL ou domínio malicioso atualizado no feed recebe uma pontuação de reputação que denota a gravidade da ameaça potencial causada por ele.

O Log360 aproveita as informações nos feeds de ameaças, correlacionando-as com informações de log coletadas. Isso garante que você seja alertado quando um endereço IP ou URL malicioso no feed iniciar uma conexão com a rede.

Para experimentar todos esses recursos e começar a se proteger contra o Maze ransomware hoje mesmo, experimente uma avaliação gratuita de 30 dias. Caso queira uma demonstração personalizada, entre em contato conosco! Nossa equipe pode fornecer uma demonstração que atende as suas necessidades.

Nota : Esse conteúdo foi traduzido do nosso site em inglês e está replicado nos sites dos nossos parceiros também.