DDR5 vulnérable : votre mémoire est-elle protégée contre Phoenix ?

La mémoire DDR5 représente la dernière génération de DRAM pour ordinateurs et serveurs, réputée pour ses performances accrues et ses mécanismes de sécurité intégrés. Malgré cela, une nouvelle attaque, nommée Phoenix, a récemment démontré que même cette mémoire moderne pouvait elle aussi être vulnérable. Classée sous la référence CVE-2025-6202 et possède un score CVSS de 7.1, indiquant un risque élevé de compromission sur les systèmes affectés.

La mémoire DDR5 représente la dernière génération de DRAM pour ordinateurs et serveurs, réputée pour ses performances accrues et ses mécanismes de sécurité intégrés. Malgré cela, une nouvelle attaque, nommée Phoenix, a récemment démontré que même cette mémoire moderne pouvait elle aussi être vulnérable. Classée sous la référence CVE-2025-6202 et possède un score CVSS de 7.1, indiquant un risque élevé de compromission sur les systèmes affectés.

Phoenix exploite le phénomène Rowhammer, connu depuis plus d’une décennie, mais adapté aux particularités de la DDR5. Cette technique permet à un attaquant de provoquer des inversions de bits dans la mémoire, même en présence de protections intégrées telles que le Target Row Refresh (TRR) ou l’On-Die ECC. Le présent article propose une explication complète du mécanisme Rowhammer, retrace son évolution historique, détaille les caractéristiques de Phoenix, et présente les mesures de protection contre cette menace.

Qu’est-ce que l’attaque Rowhammer ?

Rowhammer est une attaque matérielle qui exploite une vulnérabilité physique de la DRAM. Les cellules DRAM stockent des bits sous forme de charges électriques dans des condensateurs. Lorsqu’une ligne de mémoire est activée de manière répétitive, cette activité peut génèrer des perturbations électriques de décharger les condensateurs des lignes adjacentes, provoquant ainsi des inversionsde bits involontaires, appelées bit-flips.

Ces flips peuvent corrompre des données critiques, comme les tables de pages du système d’exploitation, des clés cryptographiques en mémoire ou des flags de contrôle d’accès. Un attaquant peut ainsi élever ses privilèges ou accéder à des informations sensibles, sans avoir besoin d'autorisations directes sur la zone mémoire visée.

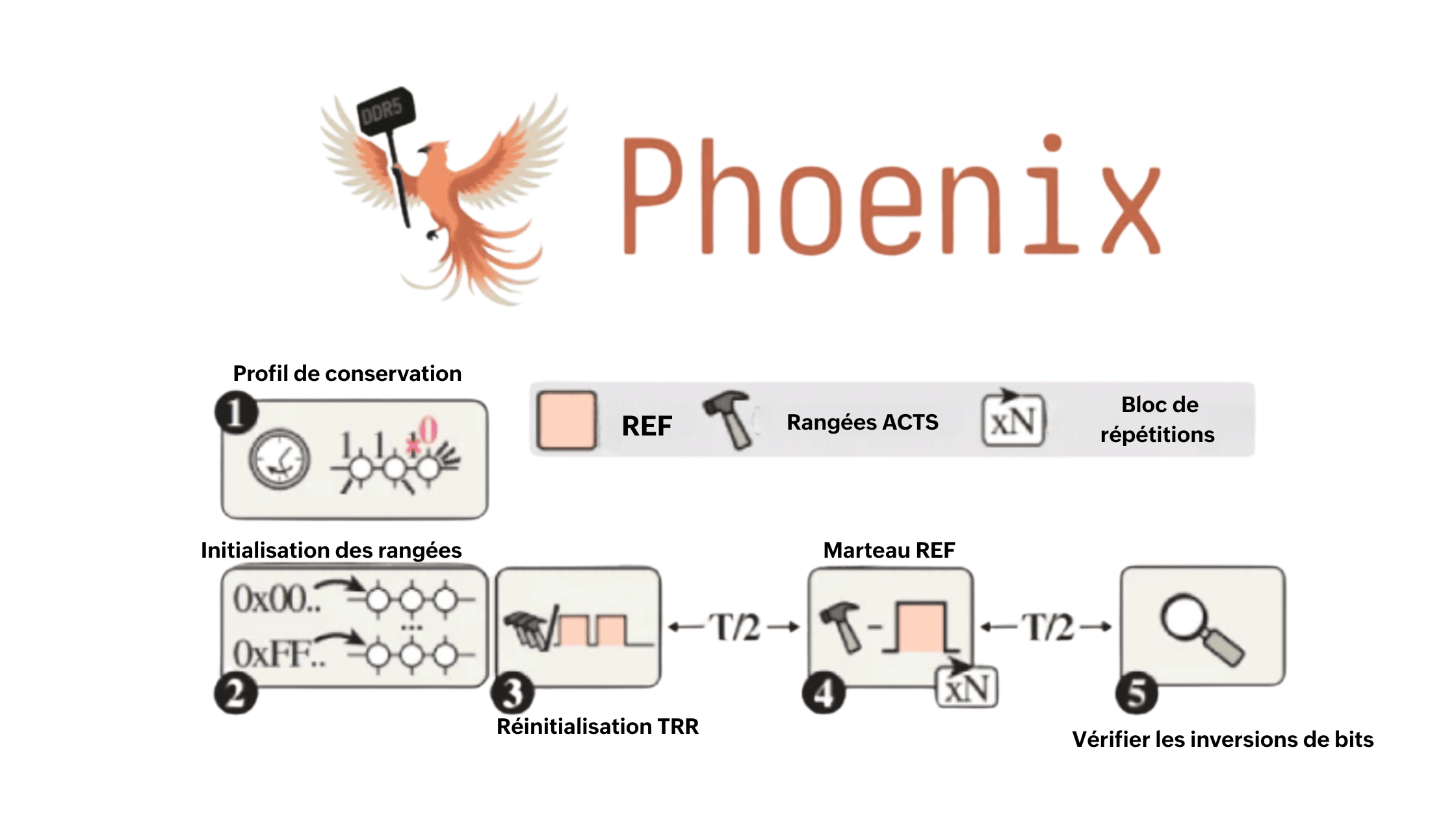

La variante récente de cette attaque, la variante RowHammer nommée Phoenix (CVE-2025-6202, score CVSS : 7.1), a été spécifiquement développée pour cibler les modules DDR5. Phoenix utilise des motifs d’accès mémoire finement synchronisés afin de les mécanismes de protection avancésde la DDR5, tels que le Target Row Refresh (TRR) et le On-Die ECC, et réussit à induire des bit-flips exploitables.

Brève histoire de Rowhammer

L’attaque Rowhammer a été documentée pour la première fois en 2014 sur des modules DDR3. Elle a immédiatement retenu l'attention de la communauté de la sécurité informatique, car elle représentait une vulnérabilité matérielle fondamentale, indépendante des couches logicielles et donc particulièrement complexe à corriger.

Au fil des années, plusieurs variantes ont été développées :

Rowhammer classique : Hammering simple de lignes adjacentes pour induire des flips.

Attaques multi-utilisateurs : Exploitation de Rowhammer dans des environnements virtualisés pour cibler d’autres machines virtuelles sur le même serveur physique.

Attaques via navigateur : Certaines démonstrations prouvant la possibilité d'exécuter Rowhammer via JavaScript pour compromettre à distance la mémoire d'un utilisateur.

Face à ces menaces, les fabricants ont introduit des mécanismes de protection comme le Target Row Refresh (TRR), qui rafraîchit automatiquement les lignes adjacentes à une ligne trop sollicitée, et les codes ECC (Error-Correcting Code) qui peut corriger certaines erreurs simples. Cependant, malgré ces protections, Phoenix démontre que même la DDR5 n’est pas invulnérable et que Rowhammer reste une menace réelle.

Les caractéristiques de la nouvelle attaque Phoenix

Phoenix est une évolution sophistiquée de Rowhammer adaptée aux spécificités de la DDR5. Elle se distingue par plusieurs caractéristiques techniques clés :

Contournement du TRR : Phoenix utilise des séquences d’accès mémoire conçues pour neutraliser le TRR. En identifiant des « fenêtres » temporelles où le TRR est moins efficace, l’attaque peut provoquer des bit-flips dans des lignes adjacentes malgré la présence de cette protection.

Motifs d’attaque précis : Les chercheurs ont identifié deux motifs principaux de rafraîchissement : un motif court (≈128 intervalles tREFI) et un motif long (≈2608 intervalles tREFI). Selon le module DDR5 testé, l’un ou l’autre motif peut provoquer des inversions de bits exploitables. Le motif court s’est montré généralement plus efficace.

Synchronisation adaptative : Pour maximiser son efficacité, Phoenix inclut un mécanisme de synchronisation qui ajuste l’attaque en fonction des cycles de rafraîchissement réels de la mémoire. Cela permet de maintenir l’attaque alignée avec les moments où le TRR est le moins efficace.

Exploitation pratique : Phoenix dépasse le cadre de la simple démonstration conceptuelle. Les chercheurs ont validé plusieurs scénarios d'exploitation réalistes :

Corruption des tables de pages permettant d'obtenir un accès mémoire arbitraire

Extraction partielle de clés cryptographiques résidant en mémoire

Élévation de privilèges vers un accès administrateur sur certaines plateformes en moins de deux minutesCes caractéristiques montrent que Phoenix est une attaque complète et exploitable sur du matériel DDR5 réel.

Mesures à prendre

Face à la menace persistante de Phoenix et des attaques Rowhammer en général, une stratégie de défense multi-couches s'impose :

Mesures immédiates pour utilisateurs et administrateurs : Pour se protéger contre Phoenix, il est recommandé d’activer l'ECC pour limiter l’impact des bit-flips, de surveiller les accès mémoire afin de repérer des motifs suspects, et de restreindre l’exécution de code non autorisé, notamment dans les environnements multi-tenant ou cloud.

Mesures techniques et long terme : À long terme, on peut augmenter la fréquence de rafraîchissement pour limiter les bit-flips, développer des protections matérielles comme le Per-Row Activation Counting afin de bloquer les activations excessives, et renforcer la transparence des mécanismes TRR grâce à une meilleure documentation et standardisation.

Conclusion

Phoenix démontre que Rowhammer n’est pas une menace du passé : même avec les protections de la DDR5, il reste possible de provoquer des bit-flips exploitables. Cette attaque illustre la nécessité d’une approche de sécurité en couches, combinant protections matérielles, surveillance logicielle et bonnes pratiques d’exécution de code.

Pour les administrateurs et les fabricants, la leçon est claire : il est essentiel de renforcer les mesures de défense, de surveiller les motifs d’accès mémoire et de développer des standards matériels fiables pour protéger la mémoire contre des attaques physiques sophistiquées comme Phoenix.