Mandiant a signalé un cas dans lequel un groupe de cyberpirates nord-coréens a piraté le client SSH PuTTY par un paquet ISO malveillant en déployant une porte dérobée.

Le problème

En juillet 2022, au cours d’une session d’identification de menaces non traitées, la société de cybersécurité Mandiant Managed Defense, appartenant à Google, a traqué un groupe de menaces identifié comme UNC4034. Ces versions piratées du client PuTTY ont été transmises aux clients via WhatsApp et annoncées comme une évaluation pour un poste vacant chez Amazon.

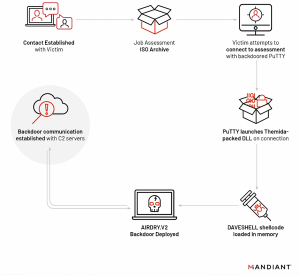

Ironiquement nommé “Operation Dream Job”, un groupe de pirates nord-coréens a utilisé le spear phishing pour envoyer des emails de spam au nom d’une fausse évaluation de poste chez Amazon. Le paquet ISO malveillant était accompagné d’un fichier texte archivé contenant les informations de connexion et une porte dérobée ( backdoor) d’une application PuTTY entièrement fonctionnelle. Après le téléchargement et l’installation, un dropper appelé DAVESHELL est installé sur l’hôte, et déploie à son tour une variante alternative d’une porte dérobée appelée AIRDRY.V2 (également connue sous le nom de BLINDINGCAN).

Ces fichiers ISO sont capables de démarrer automatiquement sur le périphérique cible en tant que disque virtuel et rendent le contenu cible facilement accessible. La porte dérobée AIRDRY.V2 exploite une approche basée sur les plug-ins et prend en charge plusieurs modes de communication pour tenter d’exécuter toute commande de communication de l’attaquant.

Charte d’intrusion d’UNC4034

Source de l’image : Mandiant

Les archives ISO comme celles-ci sont devenues le moyen préféré des attaquants, car le fichier est facile à transférer et à placer sur l’appareil cible. Les commandes peuvent être exécutées par des protocoles de communication et une série de réactions en chaîne peut être initiée avec beaucoup moins d’efforts. Toutefois, dans ce cas, le problème a été maîtrisé avant tout effet de compromission ou d’exploitation des applications ciblées.

Comment vérifier si le client PuTTY est fiable ?

Pour vous assurer que le client PuTTY est authentique, vérifiez les éléments suivants :

1. La présence d’une signature digitale valide. Une signature GPG accompagnera tous les fichiers PuTTY téléchargés depuis son site officiel. Cela permet de garantir que l’application est fiable et n’a pas été piratée.

2. La taille du fichier mentionnée sur le site officiel et le fichier téléchargé.

3. Les valeurs md5sum et SHA des fichiers que vous téléchargez. Ces valeurs sont disponibles sur le site officiel des vendeurs à partir desquels vous effectuez le téléchargement.

4. Journaux d’événements dans le menu de l’application. Ils vous aideront à résoudre les problèmes de session SSH et toute autre entrée inconnue.

Remarque : vous pouvez trouver la dernière version légitime de PuTTY sur le site Web de l’éditeur.

Soyez très prudent lorsque vous travaillez avec des outils open source

Les applications open-source comme PuTTY utilisent l’authentification par clé publique (RSA, DSA, etc.) en utilisant SSH-1, qui est facile à contourner. En outre, les applications open-source sont sujettes aux attaques de logiciels malveillants, car elles sont facilement accessibles au public. En ce qui concerne les outils gratuits et open-source, il est toujours recommandé de vérifier une application et sa crédibilité avant de la télécharger et de l’utiliser.

Certaines applications, dont PuTTY, sont dotées d’une fonction intégrée appelée commande à distance. En quoi est-ce dangereux ? Cette fonctionnalité peut être exploitée pour envoyer des commandes automatiques sans aucune demande depuis le client PuTTY vers l’appareil avec une connexion établie. Et PuTTY n’est pas le seul à pouvoir être utilisé à cette fin : d’autres applications similaires peuvent également exécuter les entrées demandées par le serveur lorsqu’il est connecté à un serveur à distance à l’aide d’un dispositif. De même, pendant l’authentification, il y a eu des cas dans le passé où un attaquant a pu exécuter des codes arbitraires sur la machine hébergée par PuTTY.

Lorsque vous utilisez des logiciels ou des applications open-source :

-

Vérifiez toujours les vulnérabilités rencontrées auparavant et la façon dont elles ont été traitées.

-

Accédez aux applications uniquement à partir de sites Web légitimes ou autorisés.

-

Maintenez votre application, votre serveur client et votre logiciel client à jour.

Utilisez toujours des clés SSH pour vous connecter au client plutôt que des mots de passe. Cette méthode est plus sûre et rend plus difficile les tentatives de piratage et les attaques par des logiciels malveillants.

A propos de ManageEngine

Les solutions de gestion des opérations informatiques de ManageEngine offrent des outils de surveillance du réseau, des applications et de la gestion informatique adaptés aux besoins du secteur informatique. Notre gamme de produits comprend des solutions permettant de rationaliser la surveillance du réseau, des serveurs et des applications, la surveillance de la bande passante, la gestion de la configuration, la sécurité et la conformité des pare-feu, ainsi que la gestion des adresses IP et des ports de commutation.

Rejoignez le cercle d’élite qui compte plus d’un million d’administrateurs informatiques dans le monde. En savoir plus.