Meilleures pratiques du processus de gestion des changements de configuration

Aujourd'hui, avec une infrastructure en pleine expansion et une complexité croissante, il est presque impossible de gérer les changements de configuration manuellement. Imaginez que vous êtes l'administrateur réseau d'un grand réseau d'entreprise qui gère 5 000 appareils. Vous ne pouvez pas vous souvenir de la configuration de chaque appareil, surtout si l'environnement réseau prend également en charge des appareils de plusieurs fabricants.

Par conséquent, si une modification est apportée à la configuration de l'un des 5 000 appareils et qu'elle entraîne un dysfonctionnement du réseau, il faudra consacrer beaucoup de temps à examiner chaque ligne de chaque configuration pour en trouver la cause. La probabilité de rater des erreurs est également plus élevée lorsque les dispositifs sont analysés manuellement.

L'utilisation de solutions d'automatisation de réseau contenant des fonctionnalités de gestion des changements permet de réduire considérablement ces tâches longues et complexes. Mais ce n'est pas tout : il existe certaines bonnes pratiques à suivre pour que le processus de gestion des changements de configuration améliore considérablement l'efficacité d'un réseau.

La gestion des changements de configuration est le processus qui consiste à contrôler l'ensemble du cycle de vie des changements apportés à un réseau, y compris ceux opérationnels, stratégiques ou tactiques. Bien qu'aucun processus de gestion des changements n'assure à lui seul une efficacité à 100 %, il peut contribuer à réduire ou à minimiser les risques de modifications non autorisés ou inutiles, qui sont les principales causes de problèmes de réseau tels que les temps d'arrêt.

Examinons maintenant les cinq meilleures pratiques à suivre pour un meilleur processus de gestion des changements de configuration :

Suivi des changements de configuration

Contrôle d'accès basé sur les rôles

Comparaison des configurations

Étiquetage des versions de la configuration

Restauration immédiate d'une version précédente de configuration

1. Suivi des changements de configuration

Tous les changements de configuration doivent être surveillés en permanence et en temps réel afin d'être gérés efficacement sans aucune erreur humaine, ce qui peut entraîner des pertes inimaginables pour les entreprises. De plus, le suivi manuel de chaque appareil est presque impossible dans un environnement de réseau étendu.

Grâce à la fonction de notification des changements en temps réel, les administrateurs peuvent savoir immédiatement ce qui a été modifié, quand et par qui. Cela permet aux administrateurs d'être conscients de ce qui se passe dans et autour de leurs réseaux, et d'appliquer instantanément une solution en fonction des changements effectués.2. Contrôle d'accès basé sur les rôles

Dans un grand réseau d'entreprise, les administrateurs doivent exercer leur autorité pour que tout reste sous contrôle. Si le même pouvoir est accordé à tout le monde dans un réseau, cela entraînera des problèmes tels que des modifications de configuration non autorisées ou inutiles.

Avec une fonction de contrôle d'accès basée sur les rôles, les administrateurs peuvent choisir d'accepter ou de rejeter les modifications apportées par les opérateurs, et ils peuvent également fournir des dispositifs spécifiques à manipuler par les opérateurs, minimisant ainsi le risque de modifications inutiles. Les modifications non autorisées peuvent être minimisées en fournissant des rôles précis, comme celui d'opérateur ou d'administrateur. Puisque toutes les modifications passent d'abord par un processus d'approbation, il s'agit d'une meilleure pratique indispensable qui doit être suivie pour éviter les modifications non nécessaires.3. Comparaison des configurations

Chaque fois qu'un dysfonctionnement du réseau se produit suite à l'ajout ou à la modification d'un fichier de configuration, les administrateurs doivent examiner chaque ligne de chaque configuration pour trouver la cause exacte. Cela signifie que les frais de gestion pour les administrateurs sont très élevés.

Avec une comparaison de configuration parallèle, les administrateurs peuvent comparer les configurations ou les versions des appareils pour savoir exactement quelles lignes ont été modifiées ou ajoutées dans celle d'un appareil. Les administrateurs peuvent également comparer la configuration instable du réseau avec celle qui est stable après un temps d'arrêt et trouver le problème immédiatement.

4. Étiquetage des versions de configuration

L'étiquetage des versions est une pratique importante car elle permet aux administrateurs d'identifier facilement la dernière version de la configuration et celle de la configuration de base.

L'étiquetage est principalement utile dans les grands réseaux d'entreprise où de nombreuses modifications sont apportées à un fichier de configuration à un rythme rapide. Par exemple, disons que la configuration d'un appareil a été changée ou modifiée 46 fois. Les administrateurs ne peuvent pas repérer manuellement la 46e version et la 32e version. En revanche, ils peuvent les étiqueter comme étant les versions 1 à 46 ; désormais, si l'administrateur a besoin de la version 45 immédiatement pendant un temps d'arrêt, il peut facilement la retrouver et l'utiliser.

5. Restauration immédiate d'une version précédente de configuration

L'efficacité du réseau, comme chaque minute de disponibilité du réseau, est cruciale, voire vitale, pour certains réseaux d'entreprise à grande échelle. Pendant les temps d'arrêt, les entreprises subissent d'énormes pertes en termes de coûts et de revenus, et leur réputation peut également être durement touchée.

Comment éviter cela ? Les administrateurs peuvent utiliser une fonction de restauration pour revenir à la version précédente stable ou de base (sélectionnée par l'utilisateur) dès qu'une modification inutile ou non autorisée est effectuée, ce qui permet de gagner quelques minutes et de préserver la réputation de l'entreprise.

ManageEngine Network Configuration Manager : La solution complète de gestion des changements de configuration

ManageEngine Network Configuration Manager est une solution d'automatisation de configuration réseau et de gestion des changements, supportant plusieurs fournisseurs. Cette solution est spécialement conçue pour alléger la charge de travail des administrateurs dans un environnement réseau.

Voici quelques caractéristiques de Network Configuration Manager :

1. Sauvegardes automatisées de configuration

2. Gestion des changements de configuration

3. Automatisation avec "Configlets" (modèles de script)

4. Gestion de la conformité

5. Gestion de la vulnérabilité des firmware

Examinons maintenant la gestion des changements de configuration dans Network Configuration Manager et comment cette solution fournit toutes les meilleures pratiques avec des fonctionnalités intégrées.1. Suivi des changements de configuration

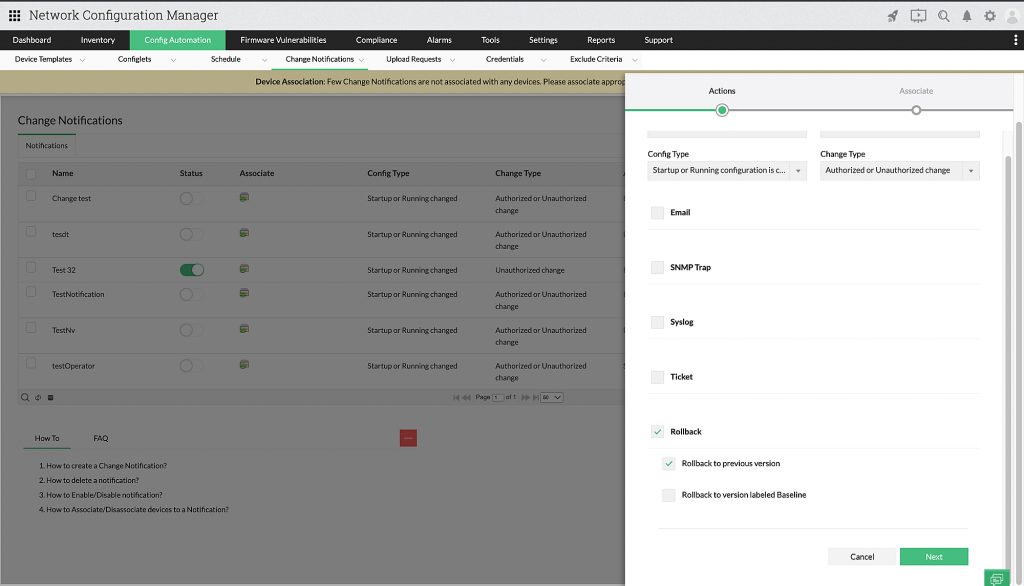

Network Configuration Manager fournit des notifications de changement en temps réel, qui prennent en charge les notifications par email, 'SNMP traps', 'syslogs' ou tickets. L'utilisateur peut choisir n'importe laquelle de ces options et être immédiatement notifié dès qu'une modification est apportée au réseau. Grâce à cette fonction, les administrateurs peuvent savoir qui, quoi et quand des changements de configuration ont été effectués.

2. Contrôle d'accès basé sur les rôles

Network Configuration Manager offre l'option de contrôle d'accès basé sur les rôles. Les administrateurs peuvent créer ou ajouter de nouveaux utilisateurs et leur attribuer des champs d'application et des périphériques spécifiques. Seuls les appareils attribués seront accessibles par les utilisateurs nouvellement ajoutés. Si le rôle est " Opérateur ", seuls les privilèges d'opérateur sont accordés. Si ce dernier apporte une modification quelconque à la configuration des appareils qui lui sont attribués, les administrateurs correspondants recevront immédiatement une notification. L'administrateur peut alors choisir d'accepter ou de refuser la modification.

3. Comparaison des configurations

Network Configuration Manager dispose d'une fonction de comparaison unique appelée 'Diff View'. Avec cette fonctionnalité, les administrateurs peuvent comparer en parallèle deux configurations du même dispositif ou deux configurations de deux dispositifs différents. Les différences sont codées par couleur en fonction des modifications apportées pour une meilleure lisibilité ; par exemple, les lignes nouvellement ajoutées sont affichées en vert, les lignes modifiées sont en violet et les lignes supprimées sont en rose.

4. Étiquetage des versions de configuration

Avec Network Configuration Manager, les administrateurs peuvent attribuer des étiquettes aux configurations en fonction de leurs besoins, et les télécharger facilement. Ainsi, ils peuvent télécharger rapidement des versions stables ou de base en cas de panne imprévue.

5. Restauration immédiate d'une version précédente de configuration

Grâce à la fonction de retour en arrière de Network Configuration Manager, les administrateurs peuvent immédiatement restaurer la version précédente ou la version de base (selon le choix effectué) lorsqu'une modification inutile est détectée. Network Configuration Manager annule la modification et revient à la version précédente sélectionnée.

Téléchargez dès maintenant Network Configuration Manager et gérez efficacement les modifications apportées à votre environnement réseau.

Si le produit vous intéresse et que vous souhaitez vous familiariser avec celui-ci, vous pouvez demander une démonstration en ligne gratuite assurée par nos experts.

Avez-vous des doutes sur le tarif adapté à votre entreprise ? Demandez un devis personnalisé.

Source :Configuration change management process best practices