No ano passado, a Agência para Segurança Cibernética da União Europeia analisou 24 ataques cibernéticos ocorridos e descobriu que “uma forte proteção de segurança não...

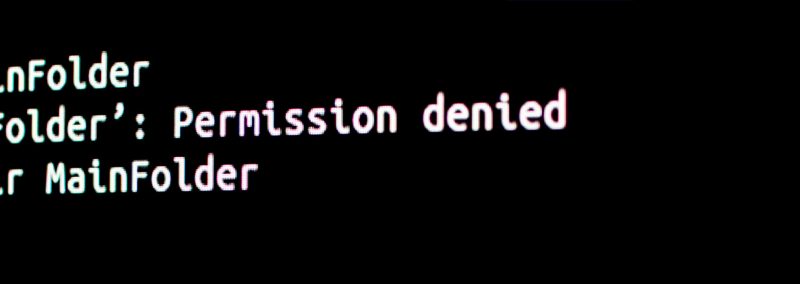

Detectando e interrompendo ataques na nuvem: anulando ataques baseados em Linux no Azure

As organizações estão mudando sua infraestrutura de TI do local para a nuvem para obter vantagens em custo, produtividade e tempo de atividade. Embora as...

O que é um CASB e onde ele se encaixa em sua estratégia de segurança cibernética?

Ao migrar para a nuvem, as organizações precisam garantir que os aplicativos em nuvem possam ser acessados apenas por usuários autorizados. À medida que o...

Desmistificando os 5 estágios do ransomware

Ransomware é um software malicioso de criptografia de dados que exige pagamento para liberar os dados infectados. Os arquivos cruciais de uma organização inteira ou...

5 coisas para observar em uma ferramenta SIEM

O número crescente de ataques cibernéticos só pode ser combatido com a implementação de uma solução especializada e holística que realiza análise de dados e...

SOC interno ou MSSP? Como escolher a segurança que funciona para sua organização

Configurar uma maneira de gerenciar a segurança da rede é uma tarefa bastante difícil para qualquer nova organização. E não há apenas uma maneira de...

SOAR? XDR? SDR? Entenda as tendências para soluções de segurança que beneficiam seus negócios

Enquanto entusiastas da segurança cibernética com interesses especiais nas soluções SIEM atuais, hoje optamos por avaliar várias soluções semelhantes a SIEM disponíveis, principalmente EDR, XDR...

Conheça seu inimigo: um mergulho profundo na mente do hacker

Com o cenário de ameaças em constante evolução, os ataques cibernéticos se tornaram mais sofisticados. Atores mal-intencionados estão pesquisando, planejando e aprimorando diligentemente suas habilidades...

Enfrentando os desafios de gestão de endereços IP usando OpUtils

Se você é um administrador de rede, provavelmente já sabe que planilhas complexas e soluções caseiras para gerenciamento de endereços IP (IPAM) não são mais...