Ataques que chegam por email podem assumir várias formas e geralmente são criados por criminosos cibernéticos para obterem dados e extorquirem um resgate (ransonware) ou vazar dados confidenciais. Recentemente, um vírus chamado Trickbot atacou a Itália, um dos países mais atingidos pelo COVID-19, com campanhas de spam por email. Enquanto o título conversava com as preocupações sobre a disseminação do vírus e tudo que envolve a pandemia, o anexo e o corpo continham um script malicioso.

No período de 6 a 13 de abril de 2020, o Google bloqueou mais de 240 milhões de mensagens de spam relacionadas a COVID por dia. Além disso, a pesquisa afirma que um novo site de phishing é iniciado a cada 20 segundos. Isso significa que, a cada minuto, três novos sites projetados para atacar usuários aparecem na Internet.

A comunicação por email sempre foi e continua sendo dominante no mundo dos negócios, mas também é uma vulnerabilidade de alto nível. Os usuários estão cada vez mais usando endereços corporativos para se inscreverem em sites de terceiros por motivos pessoais, o que leva à exposição. Antes de abordarmos as especificidades dos ataques, há um componente crucial de qualquer cadeia que precisa ser desmascarado imediatamente: a descoberta de endereços de email.

Vamos dar uma olhada em algumas técnicas que os criminosos utilizam para obter acesso a essas informações:

-

-

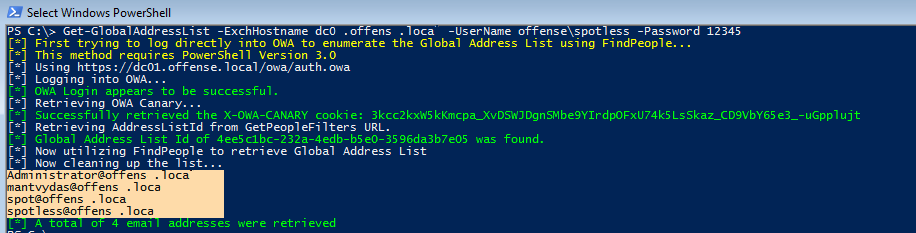

Utilização de ferramentas nativas integradas ao sistema operacional

-

Seus usuários comuns (aqueles que não possuem privilégios) podem usar esse script PowerShell gratuito para:

-

-

- Descobrir nomes de contas de usuários

- Realizar um ataque spray em senhas e comprometer a caixa de correio de uma vítima

- Usar as credenciais dessa vítima para obter toda sua lista de emails, ou a Lista Global de Endereços (GAL) de um servidor Exchange.

-

-

-

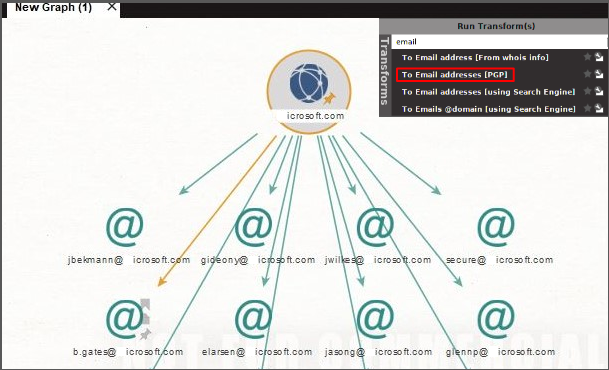

Identificação de emails vulneráveis com ferramentas open-source:

-

Existem muitas ferramentas inteligentes de open-source que podem ajudar a identificar endereços de email. É só instalar o programa, fazer uma verificação em um domínio desejado e voilá!

-

-

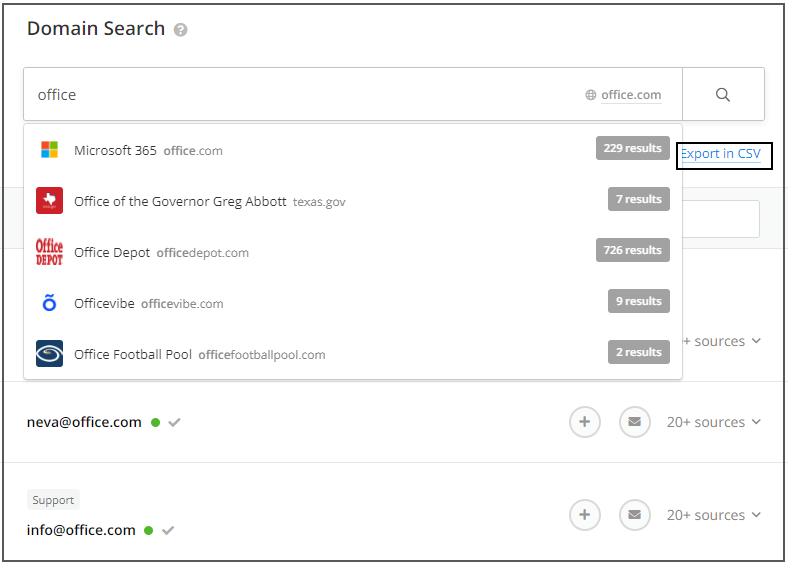

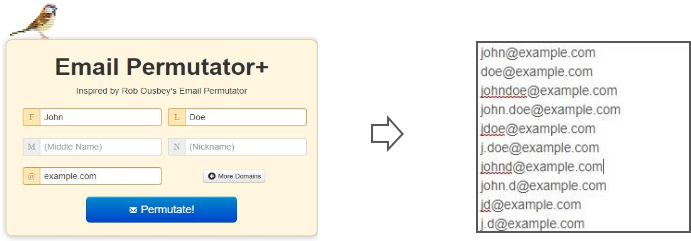

Descoberta de endereços com ferramentas online

-

A descoberta pode não envolver o download de uma ferramenta de terceiros ou scripts. A internet também é uma aliada!

Essa ferramenta online ajuda a descobrir nomes de domínio, endereços de email individuais juntamente com sua área de trabalho/atuação, e ainda pode fazer uma lista para ser exportada.

-

-

Ataque em formatos de nomes fracos ou vulneráveis

-

Se o seu nome for João Silva, é provável que seu email seja alguma variação de joao.silva@dominio.com

Ficou surpreso? A maioria dos ataques focam emails com base em nomes comuns como {primeiro nome}.{último nome}@exemplo.com

E é claro, existem ferramentas que podem rearranjar essa informação e obter variações e combinações diversas.

-

-

Uso de táticas de engenharia social para extrair emails:

-

Você já divulgou seu endereço de email em uma ligação do seu banco? Ou talvez tenha enviado seu endereço em resposta a um email oficial de imposto de renda? Pense nisso!

Atacando endereços encontrados para acessar dados sensíveis da empresa:

Agora que os invasores possuem munição suficiente, um ataque completo pode ser executado. Vamos ver alguns exemplos de como isso pode acontecer:

-

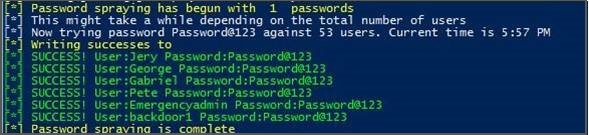

Um spray de senhas em um email encontrado

Tudo que você precisa são de emails, um script e uma interface com linhas de comando!

-

Ofuscando emails com spam

Um grande volume de emails comercializados são enviados para a vítima para ofuscar as tentativas de phishing, ou emails de confirmação de autenticação (durante um ataque de força bruta de login)

-

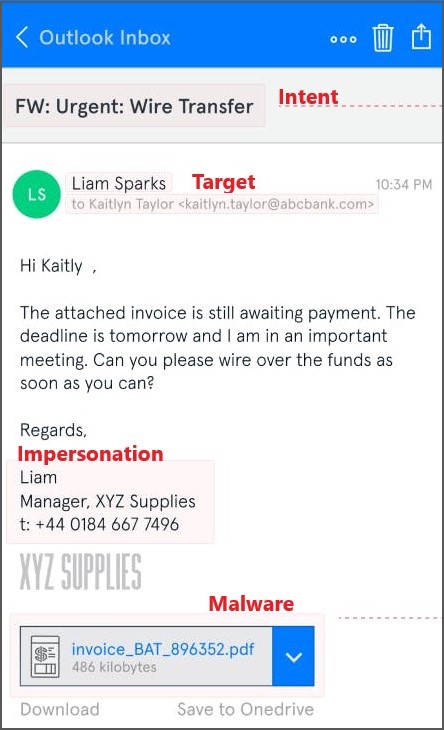

Lançamento de ataques de phishing

Os invasores passam um tempo razoável estudando sua vítima. Então, enviam um email imitando seu alvo para algum contato conhecido dela.

Também poderia ser um ataque bomba, onde um invasor inscreve o email da vítima em várias listas, causando um ataque de negação de serviço (DDOS) no servidor.

O risco desses ataques é bem alto, especialmente agora que todo o mundo está trabalhando de forma remota, utilizando conexões não-seguras de rede.

Então, na próxima vez que seus usuários baixarem um arquivo, verifique a fonte dele. Coloque senha em arquivos confidenciais enviados por email. Fique de olho em usuários que tentarem executar scripts desconhecidos para descobrirem emails ou baixarem ferramentas maliciosas de terceiros.

E também dê uma olhada no Log360, uma ferramenta completa de monitoramento que pode capturar e alertar sobre scripts maliciosos, detectar downloads de ferramentas de terceiros e malware através de anexos de email, rastreando as mudanças até o registro, arquivos, pastas e novos processos de adição.

Com a situação atual em mente, gostaríamos de oferecer uma edição de teste, totalmente funcional, de nossa solução SIEM, o Log 360, de maneira gratuita. Clique aqui para obter mais informações e comece a se proteger hoje mesmo!